26. Juni 2012

Offensichtlich nicht der deutschen Sprache mächtig, sind die Verbreiter dieses Tojaners.

Das Betreff lautet tatsächlich

„Deutsche Post. Sie mussen eine Postsendung abholen.“

Umlaute besitzt die Tastatur dieses Pfeife also schon einmal nicht.

Das merkt man auch im weiteren Text:

Lieber Kunde,

Es ist unserem Boten leider misslungen einen Postsendung an Ihre Adresse zuzustellen.

Grund: Ein Fehler in der Leiferanschrift.

Sie konnen Ihre Postsendung in unserer Postabteilung personlich kriegen.

Anbei finden Sie einen Postetikett.

Sie sollen dieses Postetikett drucken lassen, um Ihre Postsendung in der Postabteilung empfangen zu konnen.

Vielen Dank!

Deutsche Post AG.

Der hat nicht nur in der „Leiferanschrift“ einen Fehler.

Der Anhang ist wieder einmal eine ZIP-Datei. Dieses Mal heißt sie Postetikett_DE_#825638689.zip

Darin befindet sich eine ausführbare Exe-Datei namens Postetikett_DE_#825638689.exe, welche mit einem PDF-Icon getarnt ist. Wer also sein Windows (dummerweise) immer noch in der Standardeinstellung betreibt, welche bekannte Dateiendungen ausblendet, kann da schnell mal in die Falle tappen.

Allerdings erkennen die meisten Virenscanner die Bedrohung schon, wie die Onlinescanner bei Virustotal und Jotti zeigen.

Empfehlung: Email ungelesen löschen!

Das Ding legt eine Datei namens nmhbauto.exe an. Laut McAffee ist das der Generic Downloader.nx. Außerdem wird die Datei svchost.exe im Windowsverzeichnis überschrieben.

Kommentare deaktiviert für Sie mussen eine Postsendung abholen

14. Juni 2012

Eine seltsame Mail erschreckt seit kurzem seine Empfänger und das perfide daran ist, dass sie so schlüssig erscheint… bis auf die Tatsache, dass man nichts bestellt hat.

Zuerst liest man

Mahnung für Max Mustermann Artikel 3502027930605

Max Mustermann steht da allerdings nicht, sondern tatsächlich der richtige Name des Mailkontoinhabers. Es deutet also einiges darauf hin, dass da eine Kundendatenbank irgendwo geknackt wurde.

Dann folgt eine Art Mahnschreiben, nochmal mit richtigem Namen.

Hallo Benutzer Max Mustermann,

diese E-Mail wurde bei der Eröffnung von 1 Vodafone Mobilfunk Verträgen angegeben. Die Simkarten wurden bei der Eröffnung abgegeben. Sicher ist es Ihnen entgangen, dass die Bezahlfrist der nachfolgenden Rechnung abgelaufen ist. Auf zwei Erinnerungen haben Sie ebenfalls nicht reagiert.

Betrag Mai: 518,52 Euro

Wir bitten Sie, den Gesamtbetrag in den nächsten 3 Tagen zu überweisen.

Die Mobilfunkgeräte sollten an Ihre Adresse versendet werden. Leider waren mehrfache Zustellversuche nicht erfolgreich. Wir bitten Sie uns mitzuteilen was mit den beiden Handys (iPhone 4S) gemacht werden soll.

In beigefügter Datei senden wir Ihnen die Kopie des Vertrags, die Ausweis Kopie des Vertrages, Rechnungen so wie die Gesprächsauflistung.

Teilen Sie uns bitte mit an welche Adresse die Handys versendet werden sollen.

Mit besten Grüßen

Arnold GmbH

Bleckering 63

Bielefeld

Telefon: (0900) 273 2219649

(Mo-Fr 8.00 bis 18.00 Uhr, Sa 10.00 bis 18.00 Uhr)

Gesellschaftssitz ist Bad Berleburg

Umsatzsteuer-ID: DE191327626

Geschäftsfuehrer: Lenny Pfeiffer

Tatsächlich hängt eine Datei an der Mail und sie heißt 2012.zip (89.499 Byte)

Auf keinen Fall speichern oder öffnen. Sie enthält u.a. einen Trojaner

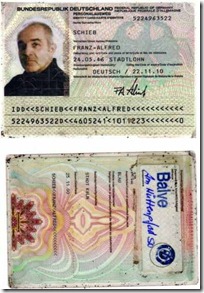

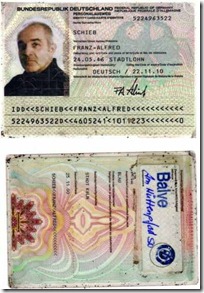

In der Datei befindet sich ein Bild namens Personalausweis.jpg, das sieht so aus:

Außerdem eine Datei namens Handy-Verbindungen 2012.zip

Die wiederum enthält die Datei Handy-Verbindungen 2012.com

Wenn man sein Windows in der dummen Standardeinstellungen fährt, die alle Dateiendungen ausblendet, ist das .com nicht zu sehen. Aber auch so wissen nur noch Computernutzer aus DOS-Zeiten, dass es sich dabei um ein Programm handelt.

Um genau zu sein, um einen Trojaner.

Startet man ihn, gibt er nur ein Fenster aus:

Außerdem legt sie aber mehrere Dateien an, modifiziert die Registry massiv und kontaktiert mehrere Server.

Erkannt wird das Ding von etwa der Hälfte der bekannten Virenscanner und zwar als

http://www.threatexpert.com/threats/trojan-spy-agent.html

Es ist mal wieder ein kleines Ding, das jeder anders nennt.

kann man den Onlinescannern trauen, sind im Moment z.B. die Nutzer von AVG, Avast, Comodo, F-Prot, Kaspersky und G-Aata und Microsoft ohne Schutz. Antivir erkennt ihn. Ebenso Trendmirco, McAffee oder Bitdefender.

Kommentare deaktiviert für Mahnung mit Trojaner

23. Juni 2010

Eine seltsame Mail erreicht derzeit einige Leute. Darin ist die Rede von einer Antwort auf eine Webseitenanfrage.

Clever gemacht ist die Tatsache, dass sogar ein aktuelles Datum verwendet wird. Die Nachricht ist deutsch gehalten, allerdings ganz offensichtlich (fehlende Umlaute und englische Anrede “Hello”) aus einem anderen Land.

Nachrichtentext:

Hello, hierkommt @ dieemailadresse .de.

Die Antwort auf Ihre Frage uber das Profil auf unserer

Website 21.06.2010.

Statistik in der Datei enthalten, wird es ein Vergnugen,

in der Zukunft zusammenarbeiten werden.

ID:7041

Best Regards,

{LINE[nameff]}.

An der Mail befi8ndet sich ein Anhang namens Document56.zip (20.417 Bytes) in dem wiederum eine Datei namens

Document56.doc__________________________________________________________________________________________.exe

enthalten ist (36.864 Bytes). Wie man schon sieht, handelt es sich um eine ausführbare Datei und mit den Unterstrichen versuchen die Virenverbreiter, das zu verschleiern.

Ohnehin würden es vermutlich die meisten “Normaluser” nicht bemerken, weil sie die Standardeinstellung von Windows (Endungen bekannter Dateitypen ausblenden) nie geändert haben.

Threatexpert findet in der Datei einen Trojaner, einen Keylogger. Er zeichnet Tastaturanschläge auf und sendet sie an sein “Herrchen”. So kann man schnell seine Kontozugangsdaten nach Russland oder China senden. Vermutet wird der Urheber in Russland oder Taiwan.

Folgende Dateien legt der Virus an:

%AppData%\Fupe\ibur.exe

%AppData%\Ismiok\bubo.ihx

%Temp%\1.tmp

%System%\xmcn.shq

Virustotal zeigt deutlich, dass die meisten Scanner den Trojaner nicht erkennen.

| AhnLab-V3 |

Downloader/Win32.Generic |

| BitDefender |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| F-Secure |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| GData |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| Microsoft |

Trojan:Win32/Malagent |

| NOD32 |

a variant of Win32/Kryptik.FCN |

| PCTools |

Downloader.Generic |

| Rising |

Packer.Win32.Agent.bk |

| Sophos |

Mal/Bredo-I |

| Symantec |

Downloader |

Mit unserem Newsletter sind Sie immer auf dem Laufenden

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Keylogger in deutscher Mail

27. Januar 2010

Achtung! Derzeit sind Mails unterwegs, die auf eine angebliche Seite von Facebook leiten. In der URL ist eine Webadresse auf einem Server der in den USA bei Yahoo gehostet wird.

Die Datei heißt z.B. IMG9513610430503019207-JPG.EXE und damit ist klar:

Windows-Laien haben die Erkennung “bekannter Dateiendungen” abgeschaltet und sehen dort nur ein Icon für eine Grafik.

Die Datei ist nur 32.768 Byte groß und den meisten Virenscannern unbekannt.

Der Virus ist unter den verbreiteten Scannern heute nur G-Data und Avast bekannt. Ebenfalls Jiangmin, McAfee+Artemis und Prevx kennen ihn. Meist läuft er unter dem Namen Win32:Zbot-MOY

Im Verzeichnis von Windows werden folgende Dateien angelegt:

admintxt.txt

livemessenger.exe

Letztere wird bei jedem Start von Windows automatisch mit gestartet. Die Datei kontaktet über den Port 1050 den Server 202.57.49.241

Dann schafft er eine neue Verbindung zu einem IRC-Server.

Um solche Meldungen aktuell und früh zu bekommen, meldet Euch am Newsletter an!

Kommentare deaktiviert für Virus tarnt sich als Grafik von Facebook

8. Dezember 2009

Angeblich kommt die Email von Elena, mit der Emailadresse messages@datearea.de.

Elena schreibt auf Englisch und teilt uns mit, dass sie unser Profil auf einem Kontaktportal gefunden hat.

Tatsächlich hat Elena aber scheinbar einen Server in den USA gekapert, um von dort ihre Spammails abzusetzen.

Betreff: Message from Elena

Nachricht

Hello my new friend!

My name is Elena.

how are you? I hope you are fine!

I have found your profile and e-mail on dating site.

As for me I want to find my love.

If you are interested, answer me and we can begin our acquaintance.

So let me tellsome words about me. I am was born 20 OCT 1982.

I want to find someone who can love me and i can love. I looked your

profile and read information about you

and what you want to see in a woman of your choice.

And i believe, i can have all parts of what you want in soulmate, out of

thousands of people that is me, i find you to be my true choice and i

hope that you should feel the same way too.

It’s really wonderful moment as I am writing this letter to you

and i pray that i should hear good and sweat reply from you.

You are far from me but i belief that there’s nothing that love can not do.

I belief love can move mountain and love turns around person’s life to

precious life and sweet one.

Ok, i wish that you will write me and lets have more

discussions and get to know more about each other.

My new friend I ask you to write to my e-mail:

elena_sweety@ gelöscht .com

My photo:

http:// gelöscht.com/files/317889853/foto.zip.html

http:// gelöscht.com/files/aftjxr79k

http:// www.gelöscht.com/file/ecqdh4

I will be great to read marvellous letter from you.

Hoping for God of love and in power of love I would like to hear from you.

Thanks for the reading.

Elena.

Das auf drei Servern angebotene angebliche Foto von Elena ist eine Zip-Datei namens foto.zip. Die Datei ist 10.708 Byte groß.

Sie enthält aber kein Foto, sondern eine ausführbare EXE-Datei namens myfoto.exe (23.040 Byte).

Und diese ist – wie sollte es anders sein – ein Trojaner.

Das Programm legt auf dem befallenen Rechner mehrere Dateien an, nimmt Kontakt zu einem Server auf und lädt von dort Dateien nach.

Sophos kennt das Ding als Mal/EncPk-FX.

Sehr wenige Programme erkennen die Bedrohung zurzeit:

a-squared 4.5.0.43 2009.12.08 Trojan.Win32.FakeAV!IK

Comodo 3103 2009.12.01 Heur.Packed.Unknown

Ikarus T3.1.1.74.0 2009.12.08 Trojan.Win32.FakeAV

Kaspersky 7.0.0.125 2009.12.08 Packed.Win32.Krap.w

Norman 6.03.02 2009.12.07 W32/Obfuscated.EA

Sunbelt 3.2.1858.2 2009.12.08 Trojan.Win32.Bredolab.Gen.1 (v)

Wie man sieht, sind die einige der bekanntesten Programme nicht darunter!

Infos dazu findet man u.a. hier

http://www.threatexpert.com/report.aspx?md5=6327cc97797c63ec346c875d2241d2bc

Kommentare deaktiviert für Nachricht von Elena

28. Mai 2009

Wieder mal ist ein Virus unterwegs, der sich als Mail vom Paketdienst UPS in den USA tarnt. An der Mail, die dann Absender haben die mit UPS nichts zu tun haben, hängt ein ZIP-Archiv. Darin befindet sich eine ausführbare Datei, die sich noch mit einem Excel-Icon tarnt.

Betreff der Mail:

Postal Tracking #0DTZK13381QLTL9

Text der Mail:

Hello!

We were not able to deliver postal package you sent on the 14th of March in time

because the recipient?s address is not correct.

Please print out the invoice copy attached and collect the package at our office.

Your United Parcel Service of America

Name der Virusdateien:

Eine Datei namens UPS_DOC_986001.exe (52.224 Byte) befindet sich in einem Archiv namens UPS_DOC_986001.zip (34.506 Byte)

Nochmal zum Mitschreiben!

Auf keinen Fall sollte man sein Windows in der Standardeinstellung belassen, die besagt, dass “bekannte Dateiendungen” ausgeblendet werden. In so einem Fall liest man nämlich nur UPS_DOC_986001, übersieht das “exe” und startet das Ding dämlicherweise.

Diese Einstellungen ändert man in den Ordneroptionen!

Danke für Ihre Aufmerksamkeit… ;-)

Einige Virenscanner kennen das Ding zum Glück schon. Leider nicht alle und nicht mal die weit verbreiteten wie etwa Antivir!

a-squared 4.0.0.101 2009.05.28 Gen.Trojan!IK

Authentium 5.1.2.4 2009.05.28 W32/Zbot.YM

BitDefender 7.2 2009.05.28 Gen:Trojan.Heur.3004FB9EBC

CAT-QuickHeal 10.00 2009.05.27 (Suspicious) – DNAScan

F-Prot 4.4.4.56 2009.05.28 W32/Trojan3.AXD

GData 19 2009.05.28 Gen:Trojan.Heur.3004FB9EBC

McAfee+Artemis 5628 2009.05.27 Artemis!DE90A24F3DFB

Microsoft 1.4701 2009.05.27 VirTool:Win32/Obfuscator.FH

Sophos 4.42.0 2009.05.28 Mal/WaledPak-A

Als UPS-Mail haben die Virenschleudern es schon ein paar Mal versucht. Wundert sich keiner, woher UPS seine Emailadresse hat?!

Kommentare deaktiviert für Virus in angeblicher UPS-Mail

19. Februar 2009

Das sollte aber anders laufen!

Das sollte aber anders laufen!

KEINER der vertretenen Scanner erkannte den Virus, der sich derzeit mit Verspätung als Valetntinskarte tarnt.

Wie heißt es da so schön?

Robbie has created the ecard and wrote this to you:

„You are my sweetheart!“

To view your eCard, click on the following link:

http://ua. entfernt .com/?id=618c2a0426e51a20e90ab22c505a0

Best Wishes, holidaycards.com.

Betreff:

Robbie has sent you a greeting card!

Ist klar, Robbie sendet mir eine Karte… Eine Person von der ich noch nie gehört habe schickt mir von einer unbekannten Domain eine Valentinskarte . 5 Tage zu spät.

Und da ist nicht mehr als ein blödes Bildchen (siehe oben) und ein Link zu einer Datei namens install.exe (441.345 Byte)

Beim ThreatExpert ist man da schon cleverer. Dort hält man das Ding für eine Abart des Waledac. Der hat zum Valentinstag schon für Furore gesorgt. Seltsam genug, dass er immer noch nicht zuverlässig erkannt wird.

Er erzeugt in der Registry einen Key namens PromoReg und versucht, sich mit einem Server in Spanien zu verbinden, der aber mittlerweile abgeschaltet ist.

Er spioniert Tastenanschläge aus, die er per Email versenden kann. Außerdem überwacht er Onlinebankingbesuche und schnüffelt Passworte aus..

Naja, wenigstens bei Virustotal schlagen einige Scanner an:

CAT-QuickHeal – – (Suspicious) – DNAScan

F-Secure – – Suspicious:W32/Malware!Gemini

Microsoft – – Trojan:Win32/Waledac.A

SecureWeb-Gateway – – Trojan.LooksLike.Backdoor.Hupigon

Kommentare deaktiviert für Unbekannte Viren zum Valentinstag

2. Dezember 2008

Schrecknachrichten sollen den Empfänger dazu verleiten, einen Mailanhang zu öffnen, der einen Trojaner enthält. Haben sie es letztens noch mit Mails von Inkassounternehmen versucht, kommt jetzt die Drohung, das Emailkonto zu sperren…

Und so taucht die einfach gehaltene Mail auf, die Tausende von Leuten empfangen haben und die sich nur in der jeweils verwendeten Emailadresse unterscheidet – die wird immer durch die Adresse des Empfängers ersetzt.

Betreff:

Sperrung Ihrer E-Mail name@domain.de

Mailtext:

Sehr geehrte Damen und Herren,

Ihre Email „name@domain.de“ wird wegen Missbrauch innerhalb der naechsten 24 Stunden gesperrt. Es sind 99 Beschwerden wegen Spamversand bei uns eingegangen.

Details und moegliche Schritte zur Entsperrung finden Sie im Anhang.

Wie eigentlich immer bei solchen Mails werden keine deutschen Umlaute verwendet! Allein das sollte schon Aufmerksamkeit erregen. Außerdem sollte der Absender nicht „Lourdes Tabor“ heißen sondern etwas mit Ihrem Mailanbieter zu tun haben.

An der Mail befindet sich eine Datei namens Hinweis.zip (27.831 Byte), die wiederum den eigentlichen Trojaner Hinweis.exe (40.960 Byte) enthält.

Heute, am 2.12.08, erkennen noch vergleichsweise wenige Virenscanner den Trojaner:

Jotti

A-Squared Win32.Outbreak!IK gefunden

AntiVir TR/Dldr.iBill.BW gefunden

ArcaVir Keine Viren gefunden

Avast Keine Viren gefunden

AVG Antivirus Keine Viren gefunden

BitDefender Keine Viren gefunden

ClamAV Keine Viren gefunden

CPsecure Keine Viren gefunden

Dr.Web Keine Viren gefunden

F-Prot Antivirus W32/Trojan-Gypikon-based.BA!Maximus gefunden (mögliche Variante)

F-Secure Anti-Virus Trojan-Downloader:W32/Agent.IDO gefunden

G DATA Keine Viren gefunden

Ikarus Keine Viren gefunden

Kaspersky Anti-Virus Keine Viren gefunden

NOD32 Keine Viren gefunden

Norman Virus Control Keine Viren gefunden

Panda Antivirus Keine Viren gefunden

Sophos Antivirus Mal/EncPk-CZ gefunden

VirusBuster Keine Viren gefunden

VBA32 Keine Viren gefunden

Virustotal

AhnLab-V3 2008.12.2.0 2008.12.02 –

AntiVir 7.9.0.36 2008.12.02 –

Authentium 5.1.0.4 2008.12.02 W32/Trojan-Gypikon-based.BA!Maximus

Avast 4.8.1281.0 2008.12.01 –

AVG 8.0.0.199 2008.12.02 –

BitDefender 7.2 2008.12.02 –

CAT-QuickHeal 10.00 2008.12.02 –

ClamAV 0.94.1 2008.12.02 –

DrWeb 4.44.0.09170 2008.12.02 –

eSafe 7.0.17.0 2008.11.30 –

eTrust-Vet 31.6.6238 2008.12.02 –

Ewido 4.0 2008.12.01 –

F-Prot 4.4.4.56 2008.12.01 W32/Trojan-Gypikon-based.BA!Maximus

F-Secure 8.0.14332.0 2008.12.02 Trojan-Downloader:W32/Agent.IDO

Fortinet 3.117.0.0 2008.12.02 W32/Gypikon.CLF!tr

GData 19 2008.12.02 –

Ikarus T3.1.1.45.0 2008.12.02 Win32.Outbreak

K7AntiVirus 7.10.539 2008.12.01 –

Kaspersky 7.0.0.125 2008.12.02 –

McAfee 5451 2008.12.01 –

McAfee+Artemis 5451 2008.12.01 –

Microsoft 1.4104 2008.12.02 TrojanDropper:Win32/Emold.D

NOD32 3656 2008.12.02 –

Norman 5.80.02 2008.12.01 –

Panda 9.0.0.4 2008.12.02 –

PCTools 4.4.2.0 2008.12.01 –

Prevx1 V2 2008.12.02 –

Rising 21.06.10.00 2008.12.02 –

SecureWeb-Gateway 6.7.6 2008.12.02 Trojan.Dldr.iBill.BW

Sophos 4.36.0 2008.12.02 Mal/EncPk-CZ

Sunbelt 3.1.1832.2 2008.12.01 –

Symantec 10 2008.12.02 Downloader

TheHacker 6.3.1.2.171 2008.12.02 –

TrendMicro 8.700.0.1004 2008.12.02 –

VBA32 3.12.8.9 2008.12.01 –

ViRobot 2008.12.2.1495 2008.12.02 –

VirusBuster 4.5.11.0 2008.12.01 –

Analyse

Der Trojaner legt verschiedene Dateien auf dem befallenen System an.

Im Benutzerprofil: Sperrung.rtf

Unter C:\Programme\Microsoft Common\svchost.exe

Der vermutlich aus Russland stammende Trojaner versucht mehrere Server zu erreichen und dort die Datei

ld.php?v=1&rs=13441600&n=1&uid=1

aufzurufen.

Empfohlene Vorgehensweise

Zuallererst natürlich sollten Sie die Mail einfach löschen! Entpacken Sie nicht Hinweis.zip und wenn doch: Hinweis.exe ist ein Trojaner. Starten Sie die Datei NICHT – auch wenn Sie scheinbar das Icon einer Word-Datei hat.

… und abonnieren Sie meinen kostenlosen Newsletter – um immer früh von solchen Bedrohungen zu erfahren.

Kommentare deaktiviert für Trojaner: Sperrung Ihrer E-Mail – Hinweis.zip

24. November 2008

Beim letzten Mal hat es den Virenverteilern scheinbar eine Menge gebracht und so versuchen sie es mit derselben Masche noch einmal.

Zuerst kommt eine unverschämte Email eines Inkassounternehmens. Der Ruf dieser Unternehmen und die Furcht vor ihnen ist übel genug, um auch den ruhigsten Zeitgenossen dazu zu veranlassen, das Schreiben zu öffnen.

Unnötig festzustellen, dass die angeblich absendenden Unternehmen mit dieser Mail gar nichts zu tun haben. Keine erntszunehmende Inkassofirma wählt den Weg einer Email als Mahnung.

In diesem Fall droht angeblich eine Firma namens Regel Inkasso GmbH aus Bielefeld mit fehlenden Zahlungen in vierstelliger Höhe.

Über die genaue Höhe soll man sich mittels einer Liste in einer Datei namens Abrechnung.zip informieren können.

Die Datei enthält wieder einmal den eigentlichen Tojaner sowie eine (scheinbare) Textdatei, die aber eigentlich die Endung LNK (Link) hat. Bei Windowslinks werden die Endungen üblicherweise nicht angezeigt, so dass man sie versehentlich für etwas anderes halten kann.

Klickt man sie an, so rufen sie normalerweise ein Programm auf um es zu starten. In diesem Fall den Trojaner.

Beispiel-Mailtext:

Sehr geehrte Damen und Herren!

Die Anzahlung Nr.228267195414 ist erfolgt

Es wurden 6684.00 EURO Ihrem Konto zu Last geschrieben.

Die Auflistung der Kosten finden Sie im Anhang in der Datei: Abrechnung.

Regel Inkasso GmbH & Co. KG

Fredeburger Str. 21

33699 Bielefeld

Postfach 51 20 05

33698 Bielefeld

Tel.: 0521 93212-0

Fa x: 0521 92412-15

AG Bielefeld HRA 13169

Steuer-Nummer: 349/5749/0377

Komplementargesellschaft:

Regel Verwaltungs-GmbH

AG Bielefeld HRA 34932

Der eigentliche Trojaner ist die Datei scann.a, welche sich ebenfalls in der gezippten Datei befindet.

Wenn man die Grundregeln des gesunden Menschenverstandes befolgt und solche Dateien ignoriert, ist man auf der sicheren Seite.

Nicht jeder Virenscanner erkennt das Ding. Also Vorsicht!

Analyse

IN der Datei Abrechnung.zip (19.710 Byte) befindet sich die Datei abrechnung.lnk sowie ein Verzeichnis namens scann, welches den eigentlichen Virus enthält: scann.a (26.112 Byte).

Wegen der unüblichen Dateiendung .a schlagen Virenscanner erst an, wenn man auf diese Datei zuzugreifen versucht.

Jotti sagt:

A-Squared Win32.Outbreak!IK gefunden

AntiVir TR/Dldr.iBill.BR gefunden

Avast Win32:Trojan-gen {Other} gefunden

BitDefender Trojan.Agent.ALHD gefunden

ClamAV Trojan.Agent-62899 gefunden

Dr.Web Trojan.DownLoad.16843 gefunden

F-Prot Antivirus W32/Trojan3.LG gefunden

F-Secure Anti-Virus Worm:W32/AutoRun.KD, Worm.Win32.AutoRun.svl gefunden

Kaspersky Anti-Virus Worm.Win32.AutoRun.svl gefunden

NOD32 Win32/AutoRun.FakeAlert.AD gefunden

Norman Virus Control Keine Viren gefunden

Sophos Antivirus Troj/Agent-IIJ gefunden

Und Virustotal findet:

AntiVir – – TR/Dldr.iBill.BR

Authentium – – W32/Trojan3.LG

Avast – – Win32:Trojan-gen {Other}

AVG – – Pakes.ANT

BitDefender – – Trojan.Agent.ALHD

CAT-QuickHeal – – (Suspicious) – DNAScan

ClamAV – – Trojan.Agent-62899

DrWeb – – Trojan.DownLoad.16843

F-Prot – – W32/Trojan3.LG

F-Secure – – Worm.Win32.AutoRun.svl

Fortinet – – W32/Autorun.KD!worm

GData – – Trojan.Agent.ALHD

Ikarus – – Win32.Outbreak

Kaspersky – – Worm.Win32.AutoRun.svl

McAfee – – Spy-Agent.bw

McAfee+Artemis – – Spy-Agent.bw

Microsoft – – TrojanDropper:Win32/Emold.C

NOD32 – – Win32/AutoRun.FakeAlert.AD

Panda – – Generic Trojan

Prevx1 – – Malicious Software

SecureWeb-Gateway – – Trojan.Dldr.iBill.BR

Sophos – – Troj/Agent-IIJ

Symantec – – Downloader

TheHacker – – W32/AutoRun.svl

TrendMicro – – PAK_Generic.001

VirusBuster – – Trojan.Agent.FKIA

Der Trojaner legt die Datei C:\Programme\\Microsoft Common\svchost.exe an. Diese Datei hat dieselbe Größe wie scann.a, es ist also der Trojaner.

Er versucht zwei Server in China zu erreichen und dort die Url

ld.php?v=1&rs=13441600&n=1&uid=1 aufzurufen.

Diese wurden scheinbar von einem Russen registriert. Interessanterweise existiert die zweite Domain nicht einmal.

Kommentare deaktiviert für Wieder mal Trojaner als Inkasso-Abrechnung

14. November 2008

![ups[1].20081114.mail](http://www.virenkiller.de/wp-content/uploads/2008/11/ups120081114mail.jpg) Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma G Data:

Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma G Data:

Falsche UPS-Benachrichtigung verbreitet Schadsoftware – Vorgebliches Word-Dokument infiziert Anwender-Systeme

Die Experten der G DATA Security Labs warnen vor gefälschten Zustellungsbenachrichtigungen des Paketdienstes UPS.

Im Anhang von Mails, die angeblich von UPS stammen, wird der Empfänger darauf hingewiesen, dass eine Paketsendung nicht zugestellt werden konnte. Der Empfänger wird anschließend aufgefordert, eine im Anhang befindliche Rechnung auszudrucken, um das Paket in Empfang zu nehmen.

Der Anhang, der zunächst den Anschein eines gewöhnlichen Word-Dokuments erweckt, entpuppt sich bei genauerem Hinsehen als ausführbare .EXE-Datei, was allerdings durch die Verwendung eines Word-Icons und die Verschleierung der Dateiendung zunächst nicht ersichtlich ist.

Bei der Datei handelt es sich um einen Downloader, der von einem russischen Server weitere Schadsoftware nachlädt.

Details der E-Mail:

Betreff: Tracking Number [11-stellige Zufallszahl]

Absender: United Postal Services [Unterschiedliche Vornamen]

Nachricht:

—————————————

Unfortunaly we couldn’t carry you the postal parcel sent on 28, October at the right time as there is an incorrect recipient’s address.

To take your package back you should print the copy of invoice that is in the added file

[Unterschiedliche Namen]

Manager UPS

—————————————

Anhang: UPS_letterN314617.zip

enthält:

Datei: UPS_letterN314617.doc[80Leerzeichen].exe, Größe: 34816 Bytes

MD5: B614604C6885A9DD881B90D78020C536

Lädt von russischer Domain weitere Daten.

In der Registry des befallenen Systems werden Änderungen an folgenden Schlüsseln vorgenommen:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion

Die schädlichen Mails werden mittels OutbreakShield-Technologie bereits von allen G DATA-Sicherheitsprodukten erkannt. Die Experten der G DATA Security Labs raten allen Anwendern zu besonderer Vorsicht im Umgang mit unverlangt zugeschickten E-Mail-Anhängen. Diese sollten im Zweifelsfall nicht geöffnet werden. Zudem sollten Betriebssystem, Anwendungssoftware und der Virenschutz Immer auf dem aktuellsten Updatestand gehalten werden.

Kommentare deaktiviert für Falsche UPS-Benachrichtigung verbreitet Schadsoftware

25. Oktober 2008

Vom selben Verursacher wie der gestern gemeldete Virus in einer gefälschten Rechnung von Vattenfall oder einem Inkassobüro stammt die heutige Fälschung. Denn beide versuchen zu denselben Internetseiten Kontakt aufzunehmen, um sich Befehle abzuholen.

Bedenklich daran ist die Tatsache, dass die Virenprogrammierer, die ganz eindeutig auf den deutschsprachigen Markt zielen, sich die Mühe gemacht haben, schnell hintereinander zwei verschiedene Trojaner loszulassen.

Das Betreff der Beispielmail:

Wichtiger Hinweis NR37639 zur Datenuebermittlung an die SCHUFA

Der Mailtext:

Sehr geehrte Damen und Herren,

Usenet GmbH - usenext.de

38,21 EUR

Beate Uhse GmbH beate-uhse.de

64,48 EUR

bisherige Mahnkosten unserer Mandanten:

57,71 EUR

vorgerichtliche Inkassogebuehren:

81,17 EUR

noch offener Gesamtbetrag inklusive unserer Bearbeitungskosten:

793,47 EUR

bislang ist der von uns angemahnte Betrag nicht ausgeglichen worden!

Als Vertragspartner der SCHUFA Holding AG weisen wir darauf hin, dass wir Daten ueber aussergerichtliche und gerichtliche Einziehungsmassnahmen bei ueberfaelligen und unbestrittenen Forderungen an die SCHUFA Holding AG, Kormoranweg 5, 65201 Wiesbaden, uebermitteln. Vertragspartner der SCHUFA sind vor allem Kreditinstigute sowie Kreditkarten- und Leasinggesellschaften.

Moechten Sie diese Schritte vermeiden, zahlen Sie bitte bis zum 09.12.2008 Ihren Schuldbetrag unter Angabe Ihres

Aktenzeichens (siehe Anhang) auf die in der Auflistung genannte Bankverbindung.

Die detailierte Auflistung Ihrer Rechnungen, Mahngebuehren und die Zahlungs bzw. Wiederspruchshinweise finden Sie im Anhang.

Mit freundlichen Gruessen Ihr Proinkasso Team

Dieser Brief wurde maschinell erstellt und ist deshalb ohne Unterschrift gueltig

Im Anhang namens Anhang.zip (21.188 Byte) befindet sich der Trojaner mit der Bezeichnung Rechnung.scr (31.744 Byte).

Nochmal ein Hinweis an alle „Normaluser“: SCR, die Endung für einen Bildschirmschoner (SCReensaver), ist nur eine Umbenennung einer normalen Programmdatei. Windows behandelt sowas wie ein Programm und führt es einfach aus. Ein Doppelklick auf eine SCR-Datei startet ein Programm!

Wie schon gestern versucht der Trojaner, eine Datei anzulegen

C:\Programme\Microsoft Common\svchost.exe

und sie in der Registry zu verankern.

Die Mail sollte bei Empfang gelöscht werden. Schenken Sie solchen Drohungen generell keine Beachtung. Seriöse Firmen würden sowas nie verschicken, weil es keinerlei Bestand vor Gericht hat, wenn es darum geht nachzuweisen, dass Sie unterrichtet wurden.

Scanergebnis bei Jotti

AntiVir TR/Dldr.iBill.BE gefunden

Avast Win32:Downloader-BZT gefunden

BitDefender Trojan.Agent.AKTB gefunden

ClamAV Trojan.Agent-57253 gefunden

Dr.Web Trojan.DownLoad.3735 gefunden

F-Prot Antivirus W32/Trojan3.EM gefunden

F-Secure Anti-Virus Trojan-Downloader:W32/Agent.HWO, Trojan-Downloader.Win32.Agent.algj gefunden

Ikarus Win32.Outbreak gefunden

Kaspersky Anti-Virus Trojan-Downloader.Win32.Agent.algj gefunden

NOD32 Win32/AutoRun.Agent.X gefunden

Sophos Antivirus Troj/Agent-IAO gefunden

Virustotal meint dazu:

AntiVir – – TR/Dldr.iBill.BE

Authentium – – W32/Trojan3.EM

Avast – – Win32:Downloader-BZT

AVG – – Pakes.AKA

BitDefender – – Trojan.Agent.AKTB

ClamAV – – Trojan.Agent-57253

DrWeb – – Trojan.DownLoad.3735

F-Prot – – W32/Trojan3.EM

F-Secure – – Trojan-Downloader:W32/Agent.HWO

GData – – Trojan.Agent.AKTB

Ikarus – – Win32.Outbreak

Kaspersky – – Trojan-Downloader.Win32.Agent.algj

McAfee – – Downloader-AAP

Microsoft – – TrojanDropper:Win32/Emold.C

NOD32 – – Win32/AutoRun.Agent.X

SecureWeb-Gateway – – Trojan.Dldr.iBill.BE

Sophos – – Troj/Agent-IAO

Symantec – – W32.Auraax

Wenn Ihr Virenscanner fehlt, ist er untauglich Sie zu schützen!

Unser kostenloser Newsletter

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Viren-Rechnung mit SCHUFA-Drohung

24. Oktober 2008

Liebe Empfänger unseres Newsletters mit Emailadressen bei T-Online,

bitte lesen Sie den Hinweis unter

T-Online blockt unseren Newsletter! [KLICKEN]

Ich bekomme vom T-Online-Spamfilter die Newsletter mit den Virenwarnungen zurückgeschickt, weil sie angeblich Spam sind.

Kommentare deaktiviert für Wichtiger Hinweis für T-Online-Kunden

Es scheint, als wolle ein Virenversender gleichzeitig einer Inkassofirma schaden. Angeblich kommt nämlich von der Firma TESCHINKASSO Forderungsmanagement eine Mail mit einem Anhang namens Rechnung.zip. (22.745 Byte)

Der Mailtext:

Betreff: Abbuchung

Sehr geehrte Damen und Herren!

Die Anzahlung Nr.751691600428 ist erfolgt

Es wurden 0405.00 EURO Ihrem Konto zu Last geschrieben.

Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Alle unsere Rechnungen sind mit einem Sicherheitszertifikat versehen – der ist fuer Sie nicht von Bedeutung

TESCHINKASSO Forderungsmanagement GmbH

Geschaeftsfuehrer: Siegward Tesch

Bielsteiner Str. 43 in 51674 Wiehl

Telefon (0 22 62) 7 11-9

Telefax (0 22 62) 7 11-806

Ust-ID Nummer: 212 / 5758 / 0635

Amtsgericht Koeln HRB 39598

Man achte auf die nicht vorhandenen Umlaute…

Versandt wurde die Mail in unserem Fall in Istanbul.

Die Datei enthält zwei Dateien, welche einen unbedarften Anwender sicher reinlegen werden.

Eine Datei namens Rechnung.txt.lnk

Die Endung lnk weit darauf hin, dass es keine einfache Textdatei iost, sondern eine Linkdatei, die von Windows besonders behandelt wird. Der darin löiegende Quelltext zeigt auf, dass sie nur dazu dient eine ausführbare Virendatei in Windows zu starten und in der Registry zu verankern.

Diese zweite Datei namens zertifikat.ssl beinhaltet den eigentlichen Trojaner. Der Leser wird ja schon in der Mail künstlich beruhigt, dass das „Sicherheitszertifikat“ für ihn nicht von Bedeutung sei.

Jotti und Virustotal erkennen den Trojaner jedenfalls teilweise:

Jotti:

AntiVir TR/Dropper.Gen gefunden

ClamAV Trojan.Dropper.Rechnung gefunden

Dr.Web Trojan.DownLoad.3735 gefunden

F-Prot Antivirus W32/Trojan3.EJ gefunden

Kaspersky Anti-Virus Worm.Win32.Downloader.wh gefunden

Sophos Antivirus Troj/Agent-IAJ gefunden

Und Virustotal meint dazu:

Authentium – – W32/Trojan3.EJ

ClamAV – – Trojan.Dropper.Rechnung

DrWeb – – Trojan.DownLoad.3735

F-Prot – – W32/Trojan3.EJ

Kaspersky – – Worm.Win32.Downloader.wh

SecureWeb-Gateway – – Trojan.Dropper.Gen

Sophos – – Troj/Agent-IAJ

Symantec – – W32.SillyFDC

Vermutlich will jemand dem Ruf der genannten Firma starten, wenngleich die das auch schon gut allein schaffen, indem sie auf ihrer Webseite Telefonnummern angeben, bei denen die Telekom nur „Kein Anschluss unter dieser Nummer“ sagen kann.

Der Trojaner will zwei Server kontaktieren, von denen einer nicht existiert und der andere wurde in China unter russischem Namen angemeldet.

Er will sich im befallenen System unter

C:\Programme\Microsoft Common\svchost.exe

ablegen.

Da hat so eine Datei nix zu suchen. Im Zweifelsfall LÖSCHEN!

Laut einer Pressemeldung kann auch noch folgender Text enthalten sein:

Die Anzahlung Nr.575165210048 ist erfolgt

Die Anzahlung Nr.696051361946 ist erfolgt

Die Anzahlung Nr.240988920464 ist erfolgt

Die Anzahlung Nr.979548716268 ist erfolgt

Die Anzahlung Nr.023931824185 ist erfolgt

Ihr Abbuchungsauftrag Nr.26434045 wurde erfullt.

Ihr Abbuchungsauftrag Nr.35832860 wurde erfullt.

Es wurden 5778.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 6970.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 0699.10 EURO Ihrem Konto zu Last geschrieben.

Es wurden 8502.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 5544.00 EURO Ihrem Konto zu Last geschrieben.

Ein Betrag von 661.01 EURO wurde abgebucht und wird in Ihrem Bankauszug als “Vattenfallabbuchung ” angezeigt. Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Ein Betrag von 438.50 EURO wurde abgebucht und wird in Ihrem Bankauszug als “Vattenfallabbuchung ” angezeigt. Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Ich empfehle diese Mail sofort zu löschen und auf keinen Fall der Neugier nachzugeben!

Auch sollten Anhänge mit Endungen wie LNK niemals einfach angeklickt werden.

Kommentare deaktiviert für Virus in Rechnung.zip angeblich von TESCHINKASSO Forderungsmanagement

21. Oktober 2008

Die Virenschleudern versuchen es wieder mal wieder mit dem Trick, ausführbare Exe-Dateien als Word-Doc zu tarnen und sie gleich noch zu zippen.

So landen gerade wieder verstärkt Mails in den Postfächern, die extrem einfach gehalten sind und nur einen kleinen Anhang haben. Darin ist die Rede von einem Anhang, der angeblich ein „Statement“ (eine Stellungnahme) enthält.

Da man selbst sowas kaum erwartet wird diese Anhang vermutlich nur von neugierigen (und sehr dummen) Zeitgenossen geöffnet, die mal ein bißchen in den Daten anderer rumschnüffeln wollen.

Betreff: Statement January – October

Der Mailtext:

There is a file attached to this letter. You can find your report in it.

The report was made today. Detailed report you’ve asked for has been adapted successfully.

Feel free to contact us any time.

Mable

Daran hängt eine ZIP-Datei mit einer Größe von 35.927 Byte mit dem seltsamen Namen

statement.jan,oct.zip

Darin wiederum befindet sich eine Datei, die auf den ersten Blick wie ein Word-Dokument aussieht. Das Icon stimmt und die Endung DOC scheinbar auch. Allerdings kommen hinter diesem „Doc“ noch ganz viele Leerzeichen und dann folgt ein „.exe“.

So heißt die Datei also tatsächlich

Statement_January-October.doc .exe

Bei Virustotal kennen 8 von 36 Scannern das Ding:

AntiVir HEUR/Crypted.E

Authentium W32/Trojan-Gypikon-based.DM!Maximus

eSafe Suspicious File

F-Prot W32/Trojan-Gypikon-based.DM!Maximus

Microsoft Trojan:Win32/Emold.gen!C

Panda Suspicious file

NOD32 a variant of Win32/TrojanDownloader.FakeAlert.NA

TrendMicro PAK_Generic.001

Bei Jotti schlagen sogar nur 4 Scanner an:

F-Prot Antivirus W32/Trojan-Gypikon-based.DM!Maximus gefunden (mögliche Variante)

F-Secure Anti-Virus Trojan-Downloader:W32/Agent.HVR gefunden

Ikarus Win32.Outbreak gefunden

NOD32 a variant of Win32/TrojanDownloader.FakeAlert.NA gefunden

Laut Thret-Expert versucht das Ding zwei Adressen auf einem russischen Server zu kontaktieren und unter dem Programmordner eine neue Datei anzulegen

\Microsoft Common\wuauclt.exe (47.616 bytes)

Kommentare deaktiviert für Angebliches Statement enthält Virus

26. August 2008

Virenverbreiter setzen auf die verschiedensten Beweggründe, um die Wahrscheinlichkeit eines Aufrufs Ihrer Viren zu erhöhen. Manche bekommt man durch Sexversprechen (Paris Hilton Nude Video), andere durch angeblich notwendige Updates Ihrer Officeprogramme.

Letzteres versuchen die Täter, welche derzeit versuchen ihren Trojaner unters Volk und auf die Computer zu bringen.

So erreicht das Opfer eine Mail, die angeblich von „Antivirus XP“ stammt. Das allein ist ja eigentlich schon dämlich! Denn das Betreff der Mail lautet:

RE: ® Official Update 2008!

Fassen wir zusammen: Ein angebliches Office-Update wird von „Antivirus XP“ abgsendet… Absender ist IHRE eigene Emailadresse!

Wer da noch nicht stutzig wird, den erwartet die nächste Überraschung. Die Mails selbst ist ganz simpel, aber vielleicht gerade deswegen eher vertrauenserweckend.

Free Update Windows XP,Vista (Link von uns entfernt!)

About this mailing:

You are receiving this e-mail because you subscribed to MSN Featured Offers. Microsoft respects your privacy. If you do not wish to receive this MSN Featured Offers e-mail, please click the „Unsubscribe“ link below. This will not unsubscribe you from e-mail communications from third-party advertisers that may appear in MSN Feature Offers. This shall not constitute an offer by MSN. MSN shall not be responsible or liable for the advertisers‘ content nor any of the goods or service advertised. Prices and item availability subject to change without notice.

©2008 Microsoft | Unsubscribe | More Newsletters | Privacy

Der Link geht auf eine Server-IP-Adresse und bietet uns eine Programmdatei namens install.exe an. (199.168 Byte)

Zum Glück erkennen die namhaften Scanner die Bedrohung fast alle. (Mal abgesehen von Norman, Panda, McAffee, ClamAV, FProt, Gdata und Avast).

Startet man den Trojaner, so erwartet einen eines der bekannten blauen Windows-Fehlerfenster. Ein gefälschter Trojaneralarm ersetzt das Hintergrundbild von Windows. Unter anderen versuchen die Verbreiter, den Kauf eines Antivirenprogramms anzukurbeln. Oft ist erst DAS die eigentliche Bedrohung.

Der Trojaner legt u.a. folgende Dateien an:

%System%\lphc35dj0erc1.exe

%System%\blphc35dj0erc1.scr

%System%\blphc35dj0erc1.scr

%System%\lphc35dj0erc1.exe

%System%\phc35dj0erc1.bmp

%System%\Restore\MachineGuid.txt

Umfangreiche Einträge in der Registry runden den Befall ab. Außerden wird Schadcode aus dem Internet nachgeladen.

Microsoft nennt den Trojaner „Win32/Tibs.HP“

Virustotal sagt dazu

AntiVir – – TR/Peed.jsb.33

AVG – – Downloader.Generic7.AIDZ

BitDefender – – Trojan.Peed.JSB

CAT-QuickHeal – – (Suspicious) – DNAScan

eSafe – – Suspicious File

Fortinet – – W32/FakeAle.GD!tr

Ikarus – – Win32.SuspectCrc

Kaspersky – – Backdoor.Win32.Agent.qby

Microsoft – – Trojan:Win32/Tibs.HP

NOD32v2 – – Win32/TrojanDownloader.FakeAlert.HJ

Prevx1 – – Malicious Software

Sophos – – Troj/FakeAle-GD

Sunbelt – – Antivirus XP 2008 (Winifixer)

Symantec – – Trojan.Blusod

TrendMicro – – TROJ_FAKEAV.GL

Webwasher-Gateway – – Trojan.Peed.jsb.33

Jotti findet

AntiVir TR/Peed.jsb.33 gefunden

ArcaVir Trojan.Agent.Qby gefunden

AVG Antivirus Downloader.Generic7.AIDZ gefunden

BitDefender Trojan.Peed.JSB gefunden

F-Secure Anti-Virus Backdoor:W32/Agent.DGG, Backdoor.Win32.Agent.qby gefunden

Fortinet W32/FakeAle.GD!tr gefunden (mögliche Variante)

Ikarus Win32.SuspectCrc gefunden

Kaspersky Anti-Virus Backdoor.Win32.Agent.qby gefunden

NOD32 Win32/TrojanDownloader.FakeAlert.HJ gefunden

Sophos Antivirus Troj/FakeAle-GD gefunden

Newsletter

Und wie immer gibt es solche Meldungen kostenlos in meinem Antivirus-Newsletter.

Kommentare deaktiviert für Vorsicht bei angeblichem Office-Update!

17. August 2008

Die Virenverbreiter versuchen es mal wieder mit dem guten, alten Postkartentrick:

Good day.

You have received an eCard

To pick up your eCard, choose from any of the following options:

Click on the following link (or copy & paste it into your web browser):

http://domainnamegeloescht.be/e-card.exe

Your card will be aviailable for pick-up beginning for the next 30 days.

Please be sure to view your eCard before the days are up!

We hope you enjoy you eCard.

Thank You!

http://www.greetingcard.org

Kaum zu glauben, dass noch Leute so blöde sein sollen, auf diesen Trick hereinzufallen. Aber es ist ebenfalls unglaublich, dass nacj wie vor nicht jeder Virenscanner das Teil erkennt.

Immer wird eine Datei namens e-card.exe (238.592 Byte) auf einer gehackten Domain abgelegt und auf diese Datei wird direkt verlinkt.

Laut den Analysen enthält das Teil einen Keylogger, der Tastenanschläge mitprotokolliert. Außerdem lädt es Programmcode aus dem Internet nach und verbreitet sich selbst über das Netzwerk.

Folgende Dateien werden angelegt:

.tt2.tmp

.ttA3.tmp

emails.dat.z

.tt2.tmp.vbs

svchost.exe (Das Original wird überschrieben!)

emails.dat

log.dat

blphc35dj0erc1.scr

lphc35dj0erc1.exe

phc35dj0erc1.bmp

MachineGuid.txt

Und im Tempverzeichnis: finder.exe

Bei Virustotal erkennen ihn nur 15 von 36 Scannern, bei Jotti nur 10 Scanner. AntiVir, Norman, ClamAV, Dr. Web, MacAffee und Panda versagen u.a. komplett!

Und wie immer gibt es solche Meldungen kostenlos in meinem Antivirus-Newsletter.

Kommentare deaktiviert für Virus in angeblicher Postkarte e-card.exe

13. August 2008

Ein neuer Versuch, Trojaner zu verbreiten, tarnt sich als angebliche Email von Microsoft. Und um es gleich zu sagen: Die Erkennungsraten sind jämmerlich. 4-5 Scanner erkennen die Bedrohung (siehe Liste unten).

Scheinbar wundert sich niemand darüber, wenn von Microsoft eine Email mit dem Betreff

Download Free

ankommt darüber, woher MS diese Emailadresse überhaupt hat. Noch seltsamer ist, dass als angeblicher Absender admin@microsoft.com fungiert, die eigentliche Absenderadresse aber mit der Empfängeradresse identisch ist.

Die Mail ist nicht besonders phantasievoll gemacht. Und anders als die Versuche der letzten Zeit lenkt sie den Empfänger auch nicht auf eine vorbereitete Webseite (die noch einen unsichtbaren IFrame mit einem Exploit enthält), sondern sie bietet einen direkten Download einer Datei namens IE-7.0.exe (130.048 Byte groß)

Der Text der Email:

Download the latest version Internet Explorer 7.0!

About this mailing:

You are receiving this e-mail because you subscribed to MSN Featured Offers. Microsoft respects your privacy. If you do not wish to receive this MSN Featured Offers e-mail, please click the „Unsubscribe“ link below. This will not unsubscribe you from e-mail communications from third-party advertisers that may appear in MSN Feature Offers. This shall not constitute an offer by MSN. MSN shall not be responsible or liable for the advertisers‘ content nor any of the goods or service advertised. Prices and item availability subject to change without notice.

Analyse

Jotti findet 4 Viren:

ArcaVir Heur.W32 gefunden

Ikarus Trojan-Downloader.Win32.Renos.AQ gefunden

Norman Virus Control Smalltroj.gen22 gefunden

Sophos Antivirus Mal/EncPk-CZ gefunden

Virustotal immerhin schon 5

CAT-QuickHeal 9.50 2008.08.12 (Suspicious) – DNAScan

eSafe 7.0.17.0 2008.08.12 Suspicious File

Ikarus T3.1.1.34.0 2008.08.13 Trojan-Downloader.Win32.Renos.AQ

Norman 5.80.02 2008.08.12 Smalltroj.gen22

Sophos 4.32.0 2008.08.13 Mal/EncPk-CZ

Kommentare deaktiviert für Trojaner als angeblicher Internet Explorer 7.0

1. August 2008

Es soll ja immer noch Leute geben, die so blöde sind, auf so etwas hereinzufallen…

Es soll ja immer noch Leute geben, die so blöde sind, auf so etwas hereinzufallen…

Da erreicht uns eine Email, die mit ihrer interessanten Betreffzeile oder im Text brisante Sexvideos verspricht.

Da heißt es etwa:

mpeg4 Full for naubaddy

Liv Tyler Interesting video with a naked celebrity!!! READ MORE…

Paris Hilton Scandal Home Video!

Manchmal enthält die Mail einen Link zu einem direkten Download, mit Dateinamen wie "Paris-nude-video.avi.exe". Manchmal führt sie zu gehackten Seiten und zeigt nur das obige Bild – versucht aber gleichzeitig eine Datei zu downloaden ("video_xxx7546.exe").

Die Webseiten enthalten auch noch einen verdächtigen Iframe von 1 Pixel Größe, mit dem versucht wird, den Browser hinterrücks zu infizieren.

Aber immer handelt es sich dabei um einen Virus / Trojaner!

Im großen und ganzen handelt es sich um einen alten Bekannten aus der Zlob/Nuwar-Familie. Viele Scanner erkennen die Bedrohung.

Das Ding legt im Windowsverzeichnis eine neue Datei an und lädt aus dem Netz Schadcode nach – CbEvtSvc.exe

Es verändert die Registrierungsdatenbank von Windows

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_CBEVTSVC

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_CBEVTSVC\0000

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_CBEVTSVC\0000\Control

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\CbEvtSvc

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\CbEvtSvc\Security

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\CbEvtSvc\Enum

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_CBEVTSVC

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_CBEVTSVC\0000

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_CBEVTSVC\0000\Control

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CbEvtSvc

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CbEvtSvc\Security

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CbEvtSvc\Enum

Hinweis!

99,9% aller Viren/Trojaner lassen sich abwehren, in dem man seinen Verstand benutzt! Wenn Sie eine solche Email erhalten, von einer ihnen völlig unbekannten brasilianischen Emailadresse, warum folgen Sie auch noch dem Link? Oder ist sie vertrauenswürdiger, wenn Sie selbst der Absender sind?

Man weiß ja nie, was man des nachts im Schlaf so treibt, hmm? Und Suppe wird mit der Gabel gegessen…

Bei solchen Mails heißt es:

- Finger weg! Löschen!

- Keinem Link folgen, keine Webseiten öffnen, keine Dateien downloaden.

Jotti sagt dazu:

A-Squared Keine Viren gefunden

AntiVir TR/Crypt.XPACK.Gen gefunden

ArcaVir Trojan.Downloader.Zlob.Tna gefunden

Avast Win32:PrefPoly gefunden

AVG Antivirus I-Worm/Nuwar.V gefunden

BitDefender Keine Viren gefunden

ClamAV Keine Viren gefunden

CPsecure Troj.W32.Agent.wsg gefunden

Dr.Web Trojan.DownLoad.3248 gefunden

F-Prot Antivirus Keine Viren gefunden

F-Secure Anti-Virus Trojan.Win32.Agent.wsg gefunden

Fortinet Keine Viren gefunden

Ikarus Trojan.Win32.Agent.wsg gefunden

Kaspersky Anti-Virus Trojan.Win32.Agent.wsg gefunden

NOD32 Keine Viren gefunden

Norman Virus Control Keine Viren gefunden

Panda Antivirus Keine Viren gefunden

Sophos Antivirus Mal/EncPk-DA gefunden

VirusBuster Keine Viren gefunden

VBA32 Keine Viren gefunden

Und Virustotal vermeldet

AhnLab-V3 2008.7.29.1 2008.08.01 –

AntiVir 7.8.1.15 2008.08.01 TR/Crypt.XPACK.Gen

Authentium 5.1.0.4 2008.07.31 –

Avast 4.8.1195.0 2008.07.31 Win32:PrefPoly

AVG 8.0.0.156 2008.07.31 I-Worm/Nuwar.V

BitDefender 7.2 2008.08.01 –

CAT-QuickHeal 9.50 2008.07.31 Trojan.Agent.wsg

ClamAV 0.93.1 2008.08.01 –

DrWeb 4.44.0.09170 2008.07.31 Trojan.DownLoad.3248

eSafe 7.0.17.0 2008.07.29 Suspicious File

eTrust-Vet 31.6.5999 2008.07.31 Win32/Collet!generic

Ewido 4.0 2008.07.31 –

F-Prot 4.4.4.56 2008.07.31 –

F-Secure 7.60.13501.0 2008.08.01 Trojan.Win32.Agent.wsg

Fortinet 3.14.0.0 2008.08.01 W32/Agent.WSG!tr

GData 2.0.7306.1023 2008.08.01 Trojan.Win32.Agent.wsg

Ikarus T3.1.1.34.0 2008.08.01 Trojan.Win32.Agent.wsg

Kaspersky 7.0.0.125 2008.08.01 Trojan.Win32.Agent.wsg

McAfee 5351 2008.07.31 –

Microsoft 1.3704 2008.07.28 –

NOD32v2 3316 2008.07.31 –

Norman 5.80.02 2008.07.31 –

Panda 9.0.0.4 2008.08.01 –

PCTools 4.4.2.0 2008.08.01 –

Prevx1 V2 2008.08.01 Malware Dropper

Rising 20.55.40.00 2008.08.01 –

Sophos 4.31.0 2008.08.01 Mal/TibsPak

Sunbelt 3.1.1537.1 2008.08.01 Trojan.Crypt.XPACK.Gen

Symantec 10 2008.08.01 –

TheHacker 6.2.96.391 2008.07.31 –

TrendMicro 8.700.0.1004 2008.08.01 –

VBA32 3.12.8.2 2008.07.31 –

ViRobot 2008.7.31.1319 2008.07.31 –

VirusBuster 4.5.11.0 2008.07.31 –

Webwasher-Gateway 6.6.2 2008.08.01 Trojan.Crypt.XPACK.Gen

Achtung!

Solche Warnungen gibt es aktuell und kostenlos in meinem Viren-Newsletter

Kommentare deaktiviert für Angebliche Sexvideos von Stars enthalten Trojaner

16. Juni 2008

Video-Codecs nennt man eine Art Treiber, mit deren Hilfe man Videodateien ungewöhnlicher Formate auf seinem Player betrachten kann.

Ab uns zu wird man im Internet aufgefordert, doch vor dem Betrachten eines Filmcherns erst den passenden Code zu installieren.

Mit diesem Trick versucht es nun ein wirklich hinterhältiges Virusprogramm.

Trojaner biegt die DNS-Einstellungen des Routers um

So kann es passieren, dass man entweder einem Emaillink folgt oder durchs normale Surfen auf eine angeblich interessante Videodatei aufmerksam gemacht wird. Doch anstatt dort ein Video zu sehen, wird man zum Download eines Codec aufgefordert.

Dieser heißt dann zum Beispiel

red-codec.v.4.103.exe (174,523 Byte)

Antivir erkennt die Gefahr nicht, doch verschiedene andere Scanner schlagen Alarm!

Unter Namen wie DNSChanger.AE, Trojan.DNSChanger.TE, Trojan-Dropper.NSIS.Agent.c oder Troj/Zlobar-Fam erkennen sie allesamt einen Trojaner aus der ZLOB-Familie, der in der Lage ist, einen DSL-Router zu manipulieren.

Dadurch werden alle Routerabfragen dann an eine IP in der Ukraine geschickt, die Seitenaufrufe z.B. auf Phishingseiten umleiten kann.

Wichtig:

Ist das System einmal versaut, hilft kein Reinigen des Rechners. Der Router muss auf die Werkseinstellungen zurückgesetzt werden, um ihn zu reinigen!

Dazu ein Artikel bei PC Welt >>

Keine Codes ungeprüft installieren!

Videocodecs sind meist nicht sehr groß. Es spricht also nichts dagegen, sie erst einmal zu überprüfen. Sowieso sollte man sich überlegen, ob man jeden Codec braucht und installieren sollte… Wenn es sich um eine ungewöhnliches Format handelt, ist die Wahrscheinlichkeit gering, den Treiber noch einmal zu brauchen… also warum sollte man sich dieser Gefahr aussetzen?

Generell sollte man nur Codecs von der Herstellerseite bzw. vertrauenswürdigen Portalen downloaden – UND sie nochmal überprüfen.

Am 16.6.2008 ist die Gefahr relativ wenig bekannt.

Bei Jotti heißt es:

AVG Antivirus DNSChanger.AE gefunden

BitDefender Trojan.DNSChanger.TE gefunden

F-Secure Anti-Virus Trojan-Dropper.NSIS.Agent.c gefunden

Ikarus Virus.Trojan.Win32.DNSChanger.chg gefunden

Kaspersky Anti-Virus Trojan-Dropper.NSIS.Agent.c gefunden

Sophos Antivirus Troj/Zlobar-Fam gefunden

Und Virustotal vermeldet:

Avast 4.8.1195.0 2008.06.15 Win32:DNSChanger-VR

AVG 7.5.0.516 2008.06.15 DNSChanger.AE

BitDefender 7.2 2008.06.16 Trojan.DNSChanger.TE

Fortinet 3.14.0.0 2008.06.15 W32/DNSChanger.0513!tr

Ikarus T3.1.1.26.0 2008.06.16 Virus.Trojan.Win32.DNSChanger.chg

Kaspersky 7.0.0.125 2008.06.16 Trojan-Dropper.NSIS.Agent.c

Prevx1 V2 2008.06.16 Cloaked Malware

Sophos 4.30.0 2008.06.16 Troj/Zlobar-Fam

TheHacker 6.2.92.351 2008.06.16 Trojan/DNSChanger.chg

Update

Dank meiner Einsendung erkennt Antivir den Schädling seit 16.6.2008, 15:45 Uhr und hat ihm den Namen

DR/Drop.Nsis.Agent.C.17

gegeben.

Kommentare deaktiviert für Trojaner getarnt als Video-Codec

15. April 2008

Es ist nicht ganz abzusehen, wie viele Varianten dieser Spam-Mail mit Trojaner-Link es geben wird. Das erste Exemplar erreichte mich in einer Mail, die auf einen deutschen Server zum Download eines Trojaners verwies.

Scheinbar bietet dort eine Frau Fotos von sich zum Download an.

Betreff:

Check my new photos :))

Inhalt:

Hello!

remember me?..

new fotos(archived) you asked

:))

http://–gelöscht–.org/my_fotos.exe

kiss, Julia S.

Es handelt sich bei dieser Exe-Datei um einen Trojaner mit 147456 Byte Größe, der von so ziemlich jedem Scanner erkannt wird.

Virustotal sagt dazu:

AhnLab-V3 – – –

AntiVir – – TR/Crypt.XPACK.Gen

Authentium – – W32/Srizbi.A

Avast – – –

AVG – – SHeur.BCWK

BitDefender – – Trojan.Srizbi.CA

CAT-QuickHeal – – Trojan.Srizbi.s

ClamAV – – Trojan.Dropper-5612

DrWeb – – Trojan.Sentinel

eSafe – – Suspicious File

eTrust-Vet – – Win32/Fuzfle.AM

Ewido – – –

F-Prot – – W32/Srizbi.A

F-Secure – – Trojan.Win32.Srizbi.s

FileAdvisor – – –

Fortinet – – W32/Srizbi.XO!tr.rkit

Ikarus – – Virus.Trojan.Win32.Srizbi.s

Kaspersky – – Trojan.Win32.Srizbi.s

McAfee – – Srizbi

Microsoft – – TrojanDropper:Win32/Srizbi.G

NOD32v2 – – Win32/Srizbi.Gen

Norman – – –

Panda – – Trj/Srizbi.A

Prevx1 – – TROJAN.SRIZBI

Rising – – –

Sophos – – Mal/EncPk-CK

Sunbelt – – Trojan.Srizbi.CA

Symantec – – Trojan.Srizbi

TheHacker – – Trojan/Srizbi.s

VBA32 – – Trojan.Win32.Srizbi.s

VirusBuster – – Trojan.DR.Srizbi.W

Webwasher-Gateway – – Trojan.Crypt.XPACK.Gen

Tipps

- Grundsätzlich sollte man jeder Exe-Datei misstrauen, die in einer Mail angeboten wird. Selbst wenn die Mail scheinbar von einem Freund kommt. Denn auch dessen PC kann bereits verseucht sein.

- Halten Sie Ihre Virenkiller aktuell.

- Tragen Sie sich in unseren kostenlosen Newsletter mit Virenwarnungen ein.

Kommentare deaktiviert für Trojaner – Check my new photos :))

9. April 2008

9.4.2008

9.4.2008

Derzeit kursieren Emails, die den üblichen Spam-Trojaner-Attacken der letzten Monate zwar stark ähneln, aber dieses Mal tatsächlich einen neuen Trojaner verbreiten.

Auch sind es dieses mal keine "Saison-Emails", die sich z.B. als Valentinskarte, Neujahrsgruß oder Weihnachtsemail tarnen.

Vielmehr sollen die Adressen dieses Mal den Anschein erwecken, als handele es sich um Videos.

Neu ist auch, dass es sich nicht um reine IP-Adressen handelt, sondern um normale Domains.

Als Betreff kommen sie etwa mit:

Deep in my heart

Just you and me

Lost in Love

Im Mailtext steht nur

Thinking Of You All Day

You are in my heart

With you by my side

gefolgt von einer Internetadresse.

Dann präsentiert sich die seite wie auf meinem obigen Screenshot. Das vermeintliche Videofenster ist nur eine GIF-Datei und ein Klick darauf bzw. auf den Link darunter soll eine Datei namens StormCodec.exe oder StormCodec8.exe downloaden.

Es wird vorgespiegelt, dass man das Video nicht sehen könne, weil der Videocodec nicht stimmt und deshalb solle man den richtigen Codec downloaden.

Text vollständige Text lautet:

You have no Storm Codec on your PC.

Download it and choose either "Open" or "Run".

Enjoy your multimedia experience!

Die Erkennungsraten sind derzeit miserabel!

Kaspersky (und seine Clones wie GDATA): Fehlanzeige

Bei Virustotal erkennt ihn nur Bitdefender überhaupt als Virus:

BitDefender: Trojan.Crypt.AY

Das Labor von Avira sagt "Damaged File".

Es ist damit zu rechnen, dass es dieses Mal mit der Erkennung länger dauern wird.

Update 11.4.2008

Mittlerweile sind die Erkennungsraten geringfügig besser geworden.

Es wird jetzt aber auch mit neuen Themen gelockt

Zum Beispiel mit einem Protest gegen die Olympiade in China oder Videos der Eagles

Seitentitel:

Hot New Clips Added Daily

Betreff:

Protests, support surround Olympic torch in San Francisco

New video

Mailtext:

San Francisco protests (plus Webseitenandresse in China)

Eagles finished a new video. See the version before MTV airs it. Go here

to get the video

In den Mails werden jetzt auch Adressen bei blogspot.com beworben, die dann direkt auf chinesische Server weiterleiten.

Einfluss aufs System

Der Zhelatin-Trojaner installiert sich selbst im Autostart von Windows und startet aus dem Windowsverzeichznis die Datei kavir.exe.

Außerdem wird dort die Datei nivavir.config agelegt.

Die Onlinescan -Ergebnisse sind aber noch nicht wirklich überzeugend:

Jotti:

A-Squared Keine Viren gefunden

AntiVir Keine Viren gefunden

ArcaVir Keine Viren gefunden

Avast Keine Viren gefunden

AVG Antivirus I-Worm/Nuwar.R gefunden

BitDefender Trojan.Peed.JEL gefunden

ClamAV Keine Viren gefunden

CPsecure Keine Viren gefunden

Dr.Web Keine Viren gefunden

F-Prot Antivirus Keine Viren gefunden

F-Secure Anti-Virus Email-Worm.Win32.Zhelatin.xh gefunden

Fortinet Keine Viren gefunden

Ikarus Keine Viren gefunden

Kaspersky Anti-Virus Email-Worm.Win32.Zhelatin.xh gefunden

NOD32 Keine Viren gefunden

Norman Virus Control Keine Viren gefunden

Panda Antivirus Keine Viren gefunden

Rising Antivirus Keine Viren gefunden

Sophos Antivirus Troj/Dorf-BA gefunden

VirusBuster Worm.Zhelatin.Gen!Pac.6 gefunden

VBA32 Keine Viren gefunden

Virustotal:

AhnLab-V3 2008.4.10.2 2008.04.11 –

AntiVir 7.6.0.81 2008.04.10 –

Authentium 4.93.8 2008.04.10 –

Avast 4.8.1169.0 2008.04.10 –

AVG 7.5.0.516 2008.04.10 I-Worm/Nuwar.R

BitDefender 7.2 2008.04.11 Trojan.Peed.JEL

CAT-QuickHeal 9.50 2008.04.10 (Suspicious) – DNAScan

ClamAV 0.92.1 2008.04.10 –

DrWeb 4.44.0.09170 2008.04.10 –

eSafe 7.0.15.0 2008.04.09 Suspicious File

eTrust-Vet 31.3.5687 2008.04.10 –

Ewido 4.0 2008.04.10 –

F-Prot 4.4.2.54 2008.04.10 –

F-Secure 6.70.13260.0 2008.04.11 Email-Worm.Win32.Zhelatin.xh

FileAdvisor 1 2008.04.11 –

Fortinet 3.14.0.0 2008.04.10 –

Ikarus T3.1.1.26 2008.04.11 –

Kaspersky 7.0.0.125 2008.04.11 Email-Worm.Win32.Zhelatin.xh

McAfee 5271 2008.04.10 –

Microsoft 1.3408 2008.04.11 Backdoor:Win32/Nuwar.gen!C

NOD32v2 3017 2008.04.10 –

Norman 5.80.02 2008.04.10 –

Panda 9.0.0.4 2008.04.10 –

Prevx1 V2 2008.04.11 –

Rising 20.39.32.00 2008.04.10 –

Sophos 4.28.0 2008.04.11 Troj/Dorf-BA

Sunbelt 3.0.1032.0 2008.04.08 –

Symantec 10 2008.04.11 Trojan.Peacomm

TheHacker 6.2.92.273 2008.04.11 –

VBA32 3.12.6.4 2008.04.06 –

VirusBuster 4.3.26:9 2008.04.10 Worm.Zhelatin.Gen!Pac.6

Webwasher-Gateway 6.6.2 2008.04.10 –

Kommentare deaktiviert für Unbekannter Trojaner als Codec-Download [Update]

24. März 2008

Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird.

Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird.

Das gefährliche daran ist u.a., dass die Erkennungsrate der üblichen Virenscanner extrem schlecht ist.

Selbst Kaspersky, gern als Maß aller Dinge betrachtet, schätzt die Dateien als harmlos ein.

Doch einige der Virenkiller sehen das auch anders und deklarieren die „Geschenke“ definitiv als Trojaner.

Betreff der Mails

Mit Betreffs wie

Elias best ScreenSa\/er for you

Eloy beSt $creenSaVer for you

versucht die Mail unsere Aufmerksamkeit zu bekommen. Interessant daran ist, dass der Name mit dem Namen des angeblichen Absenders korrespondiert.

Mailtext

Die Mailtexte sind einfach gehalten. Erwas Text – durchsetzt mit Sonderzeichen – und ein einzelner Link.

Free 3D screen$aver

The New collection of $creensavers.

*Downlo@d. now!

Cllck

here (Link entfernt!)

Miserable Erkennungsrate

Bereits beim Besuch der Seite wird von einem Virenscanner der Versuch gemeldet, einen HTML-Scriptvirus auszuführen. Die Seite selbst ist einigermaßen professionell gemacht und wirkt tatsächlich wie eine thematisch sortierte Screensaver-Sammlung.

Jotti sagt dazu:

A-Squared :Keine Viren gefunden

AntiVir :Keine Viren gefunden

ArcaVir :Keine Viren gefunden

Avast :Keine Viren gefunden

AVG Antivirus :Keine Viren gefunden

BitDefender :Trojan.Crypt.AI gefunden

ClamAV :Keine Viren gefunden

CPsecure:Keine Viren gefunden

Dr.Web :Trojan.Click.origin gefunden

F-Prot Antivirus :Keine Viren gefunden

F-Secure Anti-Virus :Keine Viren gefunden

Fortinet :Keine Viren gefunden

Ikarus :Keine Viren gefunden

Kaspersky Anti-Virus :Keine Viren gefunden

NOD32 :probably a variant of Win32/PSW.Agent.NHG gefunden (mögliche Variante)

Norman Virus Control :Keine Viren gefunden

Panda Antivirus :Keine Viren gefunden

Rising Antivirus :Keine Viren gefunden

Sophos Antivirus: Keine Viren gefunden

VirusBuster :Keine Viren gefunden

VBA32 :Keine Viren gefunden

Folgendes meldet Virustotal

BitDefender: Trojan.Crypt.AI

CAT-QuickHeal: (Suspicious) – DNAScan

Ikarus: Trojan-Downloader.Agent.AGL

Kaspersky: Trojan-Downloader.Win32.Small.ths

Microsoft: Backdoor:Win32/Koceg.gen!A

NOD32v2: probably a variant of Win32/PSW.Agent.NHG

Panda: Suspicious file

Prevx1: Heuristic: Suspicious Self Modifying File

Webwasher-Gateway: Worm.Win32.Malware.gen (suspicious)

Empfehlung und Hinweis

Was viele vielleicht gar nicht wissen: Windows-Bildschirmschoner sind im Grunde erst einmal nichts anderes als ausführbare Programme. Tatsächlich könnte man sie sogar starten, wenn man die Dateiendung von .scr auf .exe ändert.

Es empfiehlt sich also grundsätzlich, bei Bildschirmschonern die man aus dem Internet oder per Mail bekommt, Vorsicht walten zu lassen.

Eventuell sollten Sie solche „Geschenke“ erst einmal online scannen. Denn selten trifft so wie hier der Name „trojanisches Pferd“ zu…

Um zukünftig bei solchen Gefahren frühzeitig gewarnt zu sein, tragen Sie sich in meinen kostenlosen Newsletter ein.

Kommentare deaktiviert für Vorsicht! Trojaner-Bildschirmschoner

20. März 2008

Die Volksbank-Phisher versuchen es mal wieder!

Die Volksbank-Phisher versuchen es mal wieder!

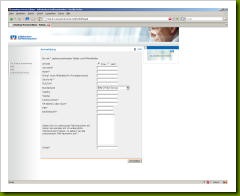

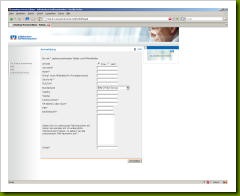

Angeblich muss man mal wieder seine Kundendaten ausfüllen. Dazu wird man angeblich auf eine Seite der Volksbank gebeten.

Tatsächlich wird aber eine chinesische Webadresse aufgerufen, die dem Besucher ein Formular zum Ausfüllen präsentiert.

Bereits mit dem Text der Mail haben die – vermutlich nicht deutschen – Idioten Probleme. Und auch das Formular ist nicht in der Lage, Umlaute korrekt darzustellen.

Betreff

Neuer Zugang zum Online-Banking

Der Mailtext

HTML-Version:

Sehr geehrter Kunde, sehr geehrte Kundin,

Die Technische Abteilung der Volksbanken Raiffeisenbanken möchte Sie bitten,

die Formular zur Bestätigung der Kundendaten auszufüllen.

Das Ausfüllen dieses Formulars ist obligatorisch für alle Bankkunden.

Wir möchten Sie bitten, unten auf den Link zu klicken und Ihre Kundendaten

zu bestätigen. Bitte füllen Sie dieses Formular vollständig aus.

http://www.vr-networld.de/DEGCB/JPS/portal/Index.do

Wir bitten Sie, eventuelle Unannehmlichkeiten zu entschuldigen, und danken

Ihnen für Ihre Mithilfe.

***** Bitte antworten sie nicht auf diese mail *****

Diese Nachricht wurde automatisch generiert

Reiner Text (Umlautprobleme)

Sehr geehrter Kunde, sehr geehrte Kundin,

Die Technische Abteilung der Volksbanken Raiffeisenbanken mochte Sie bitten,

die Formular zur Bestatigung der Kundendaten auszufullen.

Das Ausfullen dieses Formulars ist obligatorisch fur alle Bankkunden.

Wir mochten Sie bitten, unten auf den Link zu klicken und Ihre Kundendaten

zu bestatigen. Bitte fullen Sie dieses Formular vollstandig aus.

http://www.volksbank.deinst31.cn/DEGCB/JPS/portal/Index.do

Wir bitten Sie, eventuelle Unannehmlichkeiten zu entschuldigen, und danken

Ihnen fur Ihre Mithilfe.

***** Bitte antworten sie nicht auf diese mail *****

Diese Nachricht wurde automatisch generiert

Tatsächlich geht es zu:

http://vr-networld.de.firu10.cn/DEGCB/JPS/gad

einer chinesischen Adresse auf einem rumänischen Server.

Vorsicht, weiterlesen. Könnte Exploit im iFrame enthalten!!!

Firefox erkennt die Phishing-Attacke sofort!

Warnung

Die oben genannte Seite enthält noch einen 1-Pixel großen iFrame, welcher zu einem Server in Hong Kong führt. Der könnte ein Exploit beinhalten!

Verhaltensregel

Ihre Bank wird Sie niemals auffordern, ihre Daten auf so einer Seite einzugeben. NIEMALS! Ignorieren Sie solche Mails. Löschen Sie sie. Gucken Sie NICHT aus Neugier nach, was sich dahinter verbirgt!

Kommentare deaktiviert für Neues Volksbank-Phishing

3. März 2008

Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen Grußkarten zum Valentinstag versucht. Jetzt ist mal wieder die Grußkartenmasche dran.

Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen Grußkarten zum Valentinstag versucht. Jetzt ist mal wieder die Grußkartenmasche dran.

Immer die selbe Methode verwenden sie beim Verbreiten Ihrer Dateien. Eine Spam-Email lockt mit relativ primitiven Einzeilern zu einer IP-Adresse, statt zu einer Domain.

Beispiel:

Betreff: Ecard greeting inside

Text: Someone sent you this Funny Ecard. It is Hilarious! http://xxx.yyy.zzz.aaa/

Dieses Mal wird die Datei e-card.exe (Größe 121.345 Byte) verteilt. Besonders hinterhältig an der eigentlich recht primitiv gemachten Lockseite:

Sie gibt sich als der (unschuldige) ECard-Versender FunnyPostCard.com aus und versucht 5 Sekunden nach Betreten der Webseite, die Datei zu downloaden.

Der Trojaner selbst ist nicht so wahnsinnig gefährlich – vorausgesetzt, man benutzt einen aktuellen Virenscanner! Denn so ziemlich alle Virenkiller erkennen ihn als Variante des zumeist als „Zhelatin“ benannten Trojaners. Dieser Trojaner durchsucht den gesamten Computer nach Emailadressen und versendet wiederum verseuchte Emails an alle gefundenen Adressen.

Betreffs:

Your ecard joke is waiting

You have an ecard

We have a ecard surprise

Someone Just sent you an ecard

Did you open your ecard yet

ecard waiting for you

Open your ecard

new ecard waiting

Now this is funny

online greeting waiting

sent you an ecard

Mailtexte:

laughing Funny Card

You have been sent a Funny Postcard

You have been sent the Funny Ecard

original Funny Card

Someone Sent you this Funny Ecard

your funny postcard

original Funny Postcard

sent a Funny Postcard

personal funny postcard

FunnyPostcard

laughing funny postcard

Scan-Ergebnis bei Virustotal

AntiVir

Worm/Zhelatin.pc

AVG

I-Worm/Nuwar.N

BitDefender

Trojan.Peed.IWX

CAT-QuickHeal

Win32.Email-Worm.Zhelatin.vg

ClamAV

Trojan.Peed-130

DrWeb

Trojan.Packed.357

eSafe

Suspicious File

eTrust-Vet

Win32/Sintun!generic

Fortinet

W32/PackTibs.M

F-Prot

W32/Zhelatin.F.gen!Eldorado

F-Secure

Email-Worm.Win32.Zhelatin.vg

Ikarus

Trojan.Peed.IWV

Kaspersky

Email-Worm.Win32.Zhelatin.vg

McAfee

W32/Nuwar@MM

Microsoft

TrojanDropper:Win32/Nuwar.gen!B

NOD32v2

probably a variant of Win32/Nuwar.Gen

Sophos

W32/Dorf-AX

Symantec

Trojan.Peacomm

VBA32

Email-Worm.Win32.Zhelatin.vg

VirusBuster

Worm.DR.Zhelatin.Gen.4

Webwasher-Gateway

Worm.Zhelatin.pc

Kommentare deaktiviert für Falsche Virus Grusskarte von FunnyPostCard.com

12. Februar 2008

Pünktlich zum nächsten „Feiertag“ senden und die BotNetz-Betreiber den nächtsen Trojaner. Da weil sie fleißig sind und sich damit so viel Geld verdienen läßt, ist es wieder ein neuer, unbekannter Virus!

Pünktlich zum nächsten „Feiertag“ senden und die BotNetz-Betreiber den nächtsen Trojaner. Da weil sie fleißig sind und sich damit so viel Geld verdienen läßt, ist es wieder ein neuer, unbekannter Virus!

Dieses mal soll es also angeblich ein Valentinsgruß sein. Die Verbreiter haben auch dazugelernt und wer nun diese Seiten besucht, bekommt ein nettes Bildchen zu sehen und nach 5 Sekunden bieter sich automatisch die Datei valentine.exe zum Download an.

Die 119.809 Byte große Datei wird aktuell (12.2.2008) von fast keinem Scanner erkannt. Lediglich eSafe ist sie „verdächtig“ und F-Secure sowie Kaspersky nennen das Kind beim Namen: Packed.Win32.Tibs.ic. Sophos hat einen anderen Namen: W32/Dorf-AW.

Interessant daran ist, dass Packed.Win32.Tibs.i recht lange bekannt ist. Jeder Scanner sollte ihn erkennen.

Die Emails selbst haben Betreffs wie:

Thinking Of U All Day

You’re Super Sweet

Blind Love

Love Poem

I Love You

und sollen uns dann auf eine Webseite locken, die lediglich aus einer IP-Adresse besteht.

Threat Expert wird genauer. Dort ist die Bedrohung bekannt als Storm Worm bzw. CME-711/Peacomm/Nuwar/Zhelatin/Tibs. Zwei seltsame Dateien werden angelegt, anhand derer der Befall schon feststellbar ist:

%System%\diperto.ini (40,270 bytes)

%System%\diperto1205-67d5.sys

Auch in der Registry legt sich der Trojaner ab. Zum Besipiel als

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_DIPERTO1205-67D5

Mehr dazu hier:

http://www.threatexpert.com/report.aspx?md5=f15f53c810a76d9413d11297516dec62

Update 12.2.:

Nachdem ich Avira ein Beispiel geschickt habe, erkennt Antivir die Bedrohung seit etwa 11:00 Uhr.

Kommentare deaktiviert für Trojaner zum Valentinstag [Update]

Das sollte aber anders laufen!

Das sollte aber anders laufen!![ups[1].20081114.mail](http://www.virenkiller.de/wp-content/uploads/2008/11/ups120081114mail.jpg) Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma

Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma  Es soll ja immer noch Leute geben, die so blöde sind, auf so etwas hereinzufallen…

Es soll ja immer noch Leute geben, die so blöde sind, auf so etwas hereinzufallen…  9.4.2008

9.4.2008 Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird.

Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird. Die Volksbank-Phisher versuchen es mal wieder!

Die Volksbank-Phisher versuchen es mal wieder! Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen

Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen  Pünktlich zum nächsten „Feiertag“ senden und die BotNetz-Betreiber den nächtsen Trojaner. Da weil sie fleißig sind und sich damit so viel Geld verdienen läßt, ist es wieder ein neuer, unbekannter Virus!

Pünktlich zum nächsten „Feiertag“ senden und die BotNetz-Betreiber den nächtsen Trojaner. Da weil sie fleißig sind und sich damit so viel Geld verdienen läßt, ist es wieder ein neuer, unbekannter Virus!