16. Juni 2012

Und wieder ein Trojaner, der sich als Rechnung tarnt und in einer ZIP-Datei kommt.

Es sieht so aus, als hätte sich irgendeine deutsche Missgeburt dafür hergegeben, diese Viren zu verbreiten, denn sie sind recht professionell gemacht. Und wieder, wie schon hier, deutet vieles darauf hin, dass irgendeinem Onlinedienst oder -Händler die Kundendaten geklaut wurden, denn wieder wird der Mailempfänger mit dem richtigen Namen angesprochen.

So sieht die Mail aus:

Verehrte(r) Vorname Nachname,

Vielen Dank für Ihren Einkauf bei pixum, nachfolgend finden Sie Ihre Einkaufsbestätigung.

Ihre Transaktionsnummer: 547659688783

Artikel: Opteron 0002116317 5002,05 Euro

Rechnungsname:Vorname Nachname

Zahlungsmethode: Visa

Versandadresse und detaillierte Zahlungsaufforderung finden Sie wegen Securitymassnahmen in beigefügter Datei.

Die Zahlung wurde autorisiert und wird innerhalb 3 Tage entzogen.

Kaufdetails und Widerruf Hinweise finden Sie im zugefügten Ordner.

Ihr Kunden-Support

Vogel GmbH

Bergmannring 24

92290 Keiserslauter

Telefon: (+49) 492 2672183

(Mo-Fr 8.00 bis 18.00 Uhr, Sa 10.00 bis 18.00 Uhr)

Gesellschaftssitz ist Aachen

Umsatzsteuer-ID: DE348847502

Geschäftsfuehrer: Moritz Hoffmann

Dieses Mal befindet sich eine Datei namens Bestelldetails.com in einer ZIP-Datei namens Bestelldetails.zip.

Die Erkennungsrate ist miserabel! Bei Virustotal erkennen die Bedrohung zur Zeit nur 2 Scanner (McAfee-GW-Edition und TheHacker).

Bei Jotti sind’s ebenfalls nur 2 (Kaspersky und ClamAV)

Noch einmal zum Mitschreiben:

Wenn Sie eine Mahnung, Rechnung oder Zahlungsaufforderung über etwas bekommen, dass Sie nicht gekauft haben, dann löschen Sie das Ding.

Auf keinen Fall öffnen Sie irgendwelche Dateianhänge!

Und ganz wichtig: Stellen Sie ihr Windows so ein, dass sämtliche Dateiendungen angezeigt werden.

Solche Warnungen bekommen Sie zeitnah über meinen Newsletter oder die Facebookseite von Virenkiller.de

Kommentare deaktiviert für Trojaner in gefälschter Auftragsbestätigung

24. November 2008

Beim letzten Mal hat es den Virenverteilern scheinbar eine Menge gebracht und so versuchen sie es mit derselben Masche noch einmal.

Zuerst kommt eine unverschämte Email eines Inkassounternehmens. Der Ruf dieser Unternehmen und die Furcht vor ihnen ist übel genug, um auch den ruhigsten Zeitgenossen dazu zu veranlassen, das Schreiben zu öffnen.

Unnötig festzustellen, dass die angeblich absendenden Unternehmen mit dieser Mail gar nichts zu tun haben. Keine erntszunehmende Inkassofirma wählt den Weg einer Email als Mahnung.

In diesem Fall droht angeblich eine Firma namens Regel Inkasso GmbH aus Bielefeld mit fehlenden Zahlungen in vierstelliger Höhe.

Über die genaue Höhe soll man sich mittels einer Liste in einer Datei namens Abrechnung.zip informieren können.

Die Datei enthält wieder einmal den eigentlichen Tojaner sowie eine (scheinbare) Textdatei, die aber eigentlich die Endung LNK (Link) hat. Bei Windowslinks werden die Endungen üblicherweise nicht angezeigt, so dass man sie versehentlich für etwas anderes halten kann.

Klickt man sie an, so rufen sie normalerweise ein Programm auf um es zu starten. In diesem Fall den Trojaner.

Beispiel-Mailtext:

Sehr geehrte Damen und Herren!

Die Anzahlung Nr.228267195414 ist erfolgt

Es wurden 6684.00 EURO Ihrem Konto zu Last geschrieben.

Die Auflistung der Kosten finden Sie im Anhang in der Datei: Abrechnung.

Regel Inkasso GmbH & Co. KG

Fredeburger Str. 21

33699 Bielefeld

Postfach 51 20 05

33698 Bielefeld

Tel.: 0521 93212-0

Fa x: 0521 92412-15

AG Bielefeld HRA 13169

Steuer-Nummer: 349/5749/0377

Komplementargesellschaft:

Regel Verwaltungs-GmbH

AG Bielefeld HRA 34932

Der eigentliche Trojaner ist die Datei scann.a, welche sich ebenfalls in der gezippten Datei befindet.

Wenn man die Grundregeln des gesunden Menschenverstandes befolgt und solche Dateien ignoriert, ist man auf der sicheren Seite.

Nicht jeder Virenscanner erkennt das Ding. Also Vorsicht!

Analyse

IN der Datei Abrechnung.zip (19.710 Byte) befindet sich die Datei abrechnung.lnk sowie ein Verzeichnis namens scann, welches den eigentlichen Virus enthält: scann.a (26.112 Byte).

Wegen der unüblichen Dateiendung .a schlagen Virenscanner erst an, wenn man auf diese Datei zuzugreifen versucht.

Jotti sagt:

A-Squared Win32.Outbreak!IK gefunden

AntiVir TR/Dldr.iBill.BR gefunden

Avast Win32:Trojan-gen {Other} gefunden

BitDefender Trojan.Agent.ALHD gefunden

ClamAV Trojan.Agent-62899 gefunden

Dr.Web Trojan.DownLoad.16843 gefunden

F-Prot Antivirus W32/Trojan3.LG gefunden

F-Secure Anti-Virus Worm:W32/AutoRun.KD, Worm.Win32.AutoRun.svl gefunden

Kaspersky Anti-Virus Worm.Win32.AutoRun.svl gefunden

NOD32 Win32/AutoRun.FakeAlert.AD gefunden

Norman Virus Control Keine Viren gefunden

Sophos Antivirus Troj/Agent-IIJ gefunden

Und Virustotal findet:

AntiVir – – TR/Dldr.iBill.BR

Authentium – – W32/Trojan3.LG

Avast – – Win32:Trojan-gen {Other}

AVG – – Pakes.ANT

BitDefender – – Trojan.Agent.ALHD

CAT-QuickHeal – – (Suspicious) – DNAScan

ClamAV – – Trojan.Agent-62899

DrWeb – – Trojan.DownLoad.16843

F-Prot – – W32/Trojan3.LG

F-Secure – – Worm.Win32.AutoRun.svl

Fortinet – – W32/Autorun.KD!worm

GData – – Trojan.Agent.ALHD

Ikarus – – Win32.Outbreak

Kaspersky – – Worm.Win32.AutoRun.svl

McAfee – – Spy-Agent.bw

McAfee+Artemis – – Spy-Agent.bw

Microsoft – – TrojanDropper:Win32/Emold.C

NOD32 – – Win32/AutoRun.FakeAlert.AD

Panda – – Generic Trojan

Prevx1 – – Malicious Software

SecureWeb-Gateway – – Trojan.Dldr.iBill.BR

Sophos – – Troj/Agent-IIJ

Symantec – – Downloader

TheHacker – – W32/AutoRun.svl

TrendMicro – – PAK_Generic.001

VirusBuster – – Trojan.Agent.FKIA

Der Trojaner legt die Datei C:\Programme\\Microsoft Common\svchost.exe an. Diese Datei hat dieselbe Größe wie scann.a, es ist also der Trojaner.

Er versucht zwei Server in China zu erreichen und dort die Url

ld.php?v=1&rs=13441600&n=1&uid=1 aufzurufen.

Diese wurden scheinbar von einem Russen registriert. Interessanterweise existiert die zweite Domain nicht einmal.

Kommentare deaktiviert für Wieder mal Trojaner als Inkasso-Abrechnung

25. Oktober 2008

Vom selben Verursacher wie der gestern gemeldete Virus in einer gefälschten Rechnung von Vattenfall oder einem Inkassobüro stammt die heutige Fälschung. Denn beide versuchen zu denselben Internetseiten Kontakt aufzunehmen, um sich Befehle abzuholen.

Bedenklich daran ist die Tatsache, dass die Virenprogrammierer, die ganz eindeutig auf den deutschsprachigen Markt zielen, sich die Mühe gemacht haben, schnell hintereinander zwei verschiedene Trojaner loszulassen.

Das Betreff der Beispielmail:

Wichtiger Hinweis NR37639 zur Datenuebermittlung an die SCHUFA

Der Mailtext:

Sehr geehrte Damen und Herren,

Usenet GmbH - usenext.de

38,21 EUR

Beate Uhse GmbH beate-uhse.de

64,48 EUR

bisherige Mahnkosten unserer Mandanten:

57,71 EUR

vorgerichtliche Inkassogebuehren:

81,17 EUR

noch offener Gesamtbetrag inklusive unserer Bearbeitungskosten:

793,47 EUR

bislang ist der von uns angemahnte Betrag nicht ausgeglichen worden!

Als Vertragspartner der SCHUFA Holding AG weisen wir darauf hin, dass wir Daten ueber aussergerichtliche und gerichtliche Einziehungsmassnahmen bei ueberfaelligen und unbestrittenen Forderungen an die SCHUFA Holding AG, Kormoranweg 5, 65201 Wiesbaden, uebermitteln. Vertragspartner der SCHUFA sind vor allem Kreditinstigute sowie Kreditkarten- und Leasinggesellschaften.

Moechten Sie diese Schritte vermeiden, zahlen Sie bitte bis zum 09.12.2008 Ihren Schuldbetrag unter Angabe Ihres

Aktenzeichens (siehe Anhang) auf die in der Auflistung genannte Bankverbindung.

Die detailierte Auflistung Ihrer Rechnungen, Mahngebuehren und die Zahlungs bzw. Wiederspruchshinweise finden Sie im Anhang.

Mit freundlichen Gruessen Ihr Proinkasso Team

Dieser Brief wurde maschinell erstellt und ist deshalb ohne Unterschrift gueltig

Im Anhang namens Anhang.zip (21.188 Byte) befindet sich der Trojaner mit der Bezeichnung Rechnung.scr (31.744 Byte).

Nochmal ein Hinweis an alle „Normaluser“: SCR, die Endung für einen Bildschirmschoner (SCReensaver), ist nur eine Umbenennung einer normalen Programmdatei. Windows behandelt sowas wie ein Programm und führt es einfach aus. Ein Doppelklick auf eine SCR-Datei startet ein Programm!

Wie schon gestern versucht der Trojaner, eine Datei anzulegen

C:\Programme\Microsoft Common\svchost.exe

und sie in der Registry zu verankern.

Die Mail sollte bei Empfang gelöscht werden. Schenken Sie solchen Drohungen generell keine Beachtung. Seriöse Firmen würden sowas nie verschicken, weil es keinerlei Bestand vor Gericht hat, wenn es darum geht nachzuweisen, dass Sie unterrichtet wurden.

Scanergebnis bei Jotti

AntiVir TR/Dldr.iBill.BE gefunden

Avast Win32:Downloader-BZT gefunden

BitDefender Trojan.Agent.AKTB gefunden

ClamAV Trojan.Agent-57253 gefunden

Dr.Web Trojan.DownLoad.3735 gefunden

F-Prot Antivirus W32/Trojan3.EM gefunden

F-Secure Anti-Virus Trojan-Downloader:W32/Agent.HWO, Trojan-Downloader.Win32.Agent.algj gefunden

Ikarus Win32.Outbreak gefunden

Kaspersky Anti-Virus Trojan-Downloader.Win32.Agent.algj gefunden

NOD32 Win32/AutoRun.Agent.X gefunden

Sophos Antivirus Troj/Agent-IAO gefunden

Virustotal meint dazu:

AntiVir – – TR/Dldr.iBill.BE

Authentium – – W32/Trojan3.EM

Avast – – Win32:Downloader-BZT

AVG – – Pakes.AKA

BitDefender – – Trojan.Agent.AKTB

ClamAV – – Trojan.Agent-57253

DrWeb – – Trojan.DownLoad.3735

F-Prot – – W32/Trojan3.EM

F-Secure – – Trojan-Downloader:W32/Agent.HWO

GData – – Trojan.Agent.AKTB

Ikarus – – Win32.Outbreak

Kaspersky – – Trojan-Downloader.Win32.Agent.algj

McAfee – – Downloader-AAP

Microsoft – – TrojanDropper:Win32/Emold.C

NOD32 – – Win32/AutoRun.Agent.X

SecureWeb-Gateway – – Trojan.Dldr.iBill.BE

Sophos – – Troj/Agent-IAO

Symantec – – W32.Auraax

Wenn Ihr Virenscanner fehlt, ist er untauglich Sie zu schützen!

Unser kostenloser Newsletter

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Viren-Rechnung mit SCHUFA-Drohung

24. Oktober 2008

Es scheint, als wolle ein Virenversender gleichzeitig einer Inkassofirma schaden. Angeblich kommt nämlich von der Firma TESCHINKASSO Forderungsmanagement eine Mail mit einem Anhang namens Rechnung.zip. (22.745 Byte)

Der Mailtext:

Betreff: Abbuchung

Sehr geehrte Damen und Herren!

Die Anzahlung Nr.751691600428 ist erfolgt

Es wurden 0405.00 EURO Ihrem Konto zu Last geschrieben.

Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Alle unsere Rechnungen sind mit einem Sicherheitszertifikat versehen – der ist fuer Sie nicht von Bedeutung

TESCHINKASSO Forderungsmanagement GmbH

Geschaeftsfuehrer: Siegward Tesch

Bielsteiner Str. 43 in 51674 Wiehl

Telefon (0 22 62) 7 11-9

Telefax (0 22 62) 7 11-806

Ust-ID Nummer: 212 / 5758 / 0635

Amtsgericht Koeln HRB 39598

Man achte auf die nicht vorhandenen Umlaute…

Versandt wurde die Mail in unserem Fall in Istanbul.

Die Datei enthält zwei Dateien, welche einen unbedarften Anwender sicher reinlegen werden.

Eine Datei namens Rechnung.txt.lnk

Die Endung lnk weit darauf hin, dass es keine einfache Textdatei iost, sondern eine Linkdatei, die von Windows besonders behandelt wird. Der darin löiegende Quelltext zeigt auf, dass sie nur dazu dient eine ausführbare Virendatei in Windows zu starten und in der Registry zu verankern.

Diese zweite Datei namens zertifikat.ssl beinhaltet den eigentlichen Trojaner. Der Leser wird ja schon in der Mail künstlich beruhigt, dass das „Sicherheitszertifikat“ für ihn nicht von Bedeutung sei.

Jotti und Virustotal erkennen den Trojaner jedenfalls teilweise:

Jotti:

AntiVir TR/Dropper.Gen gefunden

ClamAV Trojan.Dropper.Rechnung gefunden

Dr.Web Trojan.DownLoad.3735 gefunden

F-Prot Antivirus W32/Trojan3.EJ gefunden

Kaspersky Anti-Virus Worm.Win32.Downloader.wh gefunden

Sophos Antivirus Troj/Agent-IAJ gefunden

Und Virustotal meint dazu:

Authentium – – W32/Trojan3.EJ

ClamAV – – Trojan.Dropper.Rechnung

DrWeb – – Trojan.DownLoad.3735

F-Prot – – W32/Trojan3.EJ

Kaspersky – – Worm.Win32.Downloader.wh

SecureWeb-Gateway – – Trojan.Dropper.Gen

Sophos – – Troj/Agent-IAJ

Symantec – – W32.SillyFDC

Vermutlich will jemand dem Ruf der genannten Firma starten, wenngleich die das auch schon gut allein schaffen, indem sie auf ihrer Webseite Telefonnummern angeben, bei denen die Telekom nur „Kein Anschluss unter dieser Nummer“ sagen kann.

Der Trojaner will zwei Server kontaktieren, von denen einer nicht existiert und der andere wurde in China unter russischem Namen angemeldet.

Er will sich im befallenen System unter

C:\Programme\Microsoft Common\svchost.exe

ablegen.

Da hat so eine Datei nix zu suchen. Im Zweifelsfall LÖSCHEN!

Laut einer Pressemeldung kann auch noch folgender Text enthalten sein:

Die Anzahlung Nr.575165210048 ist erfolgt

Die Anzahlung Nr.696051361946 ist erfolgt

Die Anzahlung Nr.240988920464 ist erfolgt

Die Anzahlung Nr.979548716268 ist erfolgt

Die Anzahlung Nr.023931824185 ist erfolgt

Ihr Abbuchungsauftrag Nr.26434045 wurde erfullt.

Ihr Abbuchungsauftrag Nr.35832860 wurde erfullt.

Es wurden 5778.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 6970.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 0699.10 EURO Ihrem Konto zu Last geschrieben.

Es wurden 8502.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 5544.00 EURO Ihrem Konto zu Last geschrieben.

Ein Betrag von 661.01 EURO wurde abgebucht und wird in Ihrem Bankauszug als “Vattenfallabbuchung ” angezeigt. Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Ein Betrag von 438.50 EURO wurde abgebucht und wird in Ihrem Bankauszug als “Vattenfallabbuchung ” angezeigt. Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Ich empfehle diese Mail sofort zu löschen und auf keinen Fall der Neugier nachzugeben!

Auch sollten Anhänge mit Endungen wie LNK niemals einfach angeklickt werden.

Kommentare deaktiviert für Virus in Rechnung.zip angeblich von TESCHINKASSO Forderungsmanagement

21. Oktober 2008

Die Virenschleudern versuchen es wieder mal wieder mit dem Trick, ausführbare Exe-Dateien als Word-Doc zu tarnen und sie gleich noch zu zippen.

So landen gerade wieder verstärkt Mails in den Postfächern, die extrem einfach gehalten sind und nur einen kleinen Anhang haben. Darin ist die Rede von einem Anhang, der angeblich ein „Statement“ (eine Stellungnahme) enthält.

Da man selbst sowas kaum erwartet wird diese Anhang vermutlich nur von neugierigen (und sehr dummen) Zeitgenossen geöffnet, die mal ein bißchen in den Daten anderer rumschnüffeln wollen.

Betreff: Statement January – October

Der Mailtext:

There is a file attached to this letter. You can find your report in it.

The report was made today. Detailed report you’ve asked for has been adapted successfully.

Feel free to contact us any time.

Mable

Daran hängt eine ZIP-Datei mit einer Größe von 35.927 Byte mit dem seltsamen Namen

statement.jan,oct.zip

Darin wiederum befindet sich eine Datei, die auf den ersten Blick wie ein Word-Dokument aussieht. Das Icon stimmt und die Endung DOC scheinbar auch. Allerdings kommen hinter diesem „Doc“ noch ganz viele Leerzeichen und dann folgt ein „.exe“.

So heißt die Datei also tatsächlich

Statement_January-October.doc .exe

Bei Virustotal kennen 8 von 36 Scannern das Ding:

AntiVir HEUR/Crypted.E

Authentium W32/Trojan-Gypikon-based.DM!Maximus

eSafe Suspicious File

F-Prot W32/Trojan-Gypikon-based.DM!Maximus

Microsoft Trojan:Win32/Emold.gen!C

Panda Suspicious file

NOD32 a variant of Win32/TrojanDownloader.FakeAlert.NA

TrendMicro PAK_Generic.001

Bei Jotti schlagen sogar nur 4 Scanner an:

F-Prot Antivirus W32/Trojan-Gypikon-based.DM!Maximus gefunden (mögliche Variante)

F-Secure Anti-Virus Trojan-Downloader:W32/Agent.HVR gefunden

Ikarus Win32.Outbreak gefunden

NOD32 a variant of Win32/TrojanDownloader.FakeAlert.NA gefunden

Laut Thret-Expert versucht das Ding zwei Adressen auf einem russischen Server zu kontaktieren und unter dem Programmordner eine neue Datei anzulegen

\Microsoft Common\wuauclt.exe (47.616 bytes)

Kommentare deaktiviert für Angebliches Statement enthält Virus

25. Januar 2008

Die Doofen sterben nie aus…

Das wissen auch die Verbreiter von Trojanern und deshalb senden Sie uns eine Email, mit pornografischem Locktext und einem Anhang mit dem Namen video.zip (17.424. Byte). Diese enthält den angeblichen Bildschirmschoner video.scr (29.184 Byte).

Virustotal und alle gängigen Virenkiller kennen die Bedrohung:

AhnLab-V3 2008.1.26.10 2008.01.25 –

AntiVir 7.6.0.53 2008.01.25 TR/Dropper.Gen

Authentium 4.93.8 2008.01.25 W32/Trojan2.UDL

Avast 4.7.1098.0 2008.01.25 –

AVG 7.5.0.516 2008.01.25 SHeur.AOUK

BitDefender 7.2 2008.01.25 Trojan.Peed.IUH

CAT-QuickHeal 9.00 2008.01.25 –

ClamAV 0.91.2 2008.01.25 –

DrWeb 4.44.0.09170 2008.01.25 Trojan.MulDrop.10487

eSafe 7.0.15.0 2008.01.16 –

eTrust-Vet 31.3.5484 2008.01.25 –

Ewido 4.0 2008.01.25 –

FileAdvisor 1 2008.01.25 –

Fortinet 3.14.0.0 2008.01.25 –

F-Prot 4.4.2.54 2008.01.25 W32/Trojan2.UDL

F-Secure 6.70.13260.0 2008.01.25 Trojan:W32/Agent.EFO

Ikarus T3.1.1.20 2008.01.25 Win32.Outbreak

Kaspersky 7.0.0.125 2008.01.25 Trojan-Downloader.Win32.Agent.hzc

McAfee 5215 2008.01.24 –

Microsoft 1.3109 2008.01.25 –

NOD32v2 2823 2008.01.25 –

Norman 5.80.02 2008.01.24 –

Panda 9.0.0.4 2008.01.25 Trj/Spammer.ADX

Prevx1 V2 2008.01.25 Heuristic: Suspicious Hijacker

Rising 20.28.41.00 2008.01.25 –

Sophos 4.25.0 2008.01.25 Troj/Pushdo-Gen

Sunbelt 2.2.907.0 2008.01.25 –

Symantec 10 2008.01.25 Trojan.Pandex

TheHacker 6.2.9.197 2008.01.25 –

VBA32 3.12.2.5 2008.01.21 –

VirusBuster 4.3.26:9 2008.01.25 Trojan.DR.Pandex.Gen.4

Webwasher-Gateway 6.6.2 2008.01.25 Trojan.Dropper.Gen

Tipp: Schädel einschalten!

Wenn eine Email damit lockt, dass Harry Potter es Angelina Jolie in ihren dicken A…. besorgt und das mit einem Video von 17 KB Größe dokumentieren will – kann das wohl stimmen?

Na also!

Kommentare deaktiviert für Pornospam mit Virus – video.zip / video.scr

13. Januar 2008

Mit einem weihnachtlichen Gruß und einer angeblich anhängenden Weihnachtskarte versucht sich ein kleiner Trojaner im Januar 2008 zu verbreiten.

Immerhin: In Japan kursierte diese Mail bereits um Weihnachten herum – nicht dass die Japaner Weihnachten feierten… :-)

Mailtext:

Good Day, dear!

Jane sent you eCard with greetings.

Check your attachment ;)

Merry Christmas!

Best Regards.

Daran hängt eine ZIP-Datei mit dem Namen eCard.exe, die nur 16.892 Byte groß ist und ihrerseits die Datei eCard.exe enthält (18.160 Byte)

Jotti und Virustotal erkennen den Virusbefall, aber eben leider nicht alle Scanner.

Analyse von Virustotal:

http://www.virustotal.com/de/analisis/53afd7f6894492eeba7706e47316f284

Analyse von Jotti

A-Squared Keine Viren gefunden

AntiVir Keine Viren gefunden

ArcaVir Trojan.Pakes.Byc gefunden

Avast Keine Viren gefunden

AVG Antivirus Keine Viren gefunden

BitDefender Trojan.Pandex.AC gefunden

ClamAV Trojan-Small gefunden

CPsecure Keine Viren gefunden

Dr.Web BackDoor.Bulknet.118 gefunden

F-Prot Antivirus Keine Viren gefunden

F-Secure Anti-Virus Trojan.Win32.Pakes.byc gefunden

Fortinet Keine Viren gefunden

Ikarus Virus.Trojan.Win32.Pakes.byc gefunden

Kaspersky Anti-Virus Trojan.Win32.Pakes.byc gefunden

NOD32 Keine Viren gefunden

Norman Virus Control Keine Viren gefunden

Panda Antivirus Keine Viren gefunden

Rising Antivirus Keine Viren gefunden

Sophos Antivirus Troj/Pushdo-F gefunden

VirusBuster Trojan.DR.Pandex.Gen.4 gefunden

VBA32 Keine Viren gefunden

Kommentare deaktiviert für Verspätete Weihnachtsgrüße?

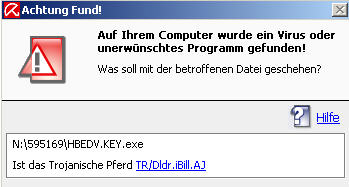

23. April 2007

Man kanns ja mal probieren, dachte sich offensichtlich der Verbreiter eines neuen Virus und tarnte diesen als angebliche Rechnung für ein angeblich gekauftes Antivirenprodukt der Firma Avira.

Das Betreff lautet:

Referenznr.:595169: Ihre Bestellung von Avira GmbH Produkten

Absender der Mail ist angeblich:

cleverbridge / Avira GmbH. (mailer@cleverbridge.com)

Auch als:

auto@cleverbridge.com

mailer@cleverbridge.com

automailer@cleverbridge.com

lists@cleverbridge.com

support@cleverbridge.com

tech@cleverbridge.com

cle@cleverbridge.com

maillist@cleverbridge.com

Anhänge an der Mail heißen z.B. 595169.zip und enthalten dann eine ausführbare Datei namens

HBEDV.KEY.exe

Bei dieser hat sich der Programmierer dieses Mal nicht einmal die Mühe gemacht, sie mit einem passenden Icon zu tarnen. Es soll sich hierbei um einen Vollversionskey für „Avira AntiVir PersonalEdition Premium“ handeln.

In der Mail befindet sich auch ein Link auf eine PDF-Datei. Dabei handelt es sich tatsächlich um eine PDF-Datei, die eine Rechnung für einen Amerikaner darstellt. (Originallink von Virenkiller.de geändert!)

https://avira.cleverbridge .com/inv oice/4T 602 JI1W TV04A 284FD1/CB -30-94308.pdf

Ganz offensichtlich handelt es sich mal wieder um einen Vertreter der Nurech-Trojanerfamilie.

Der Mailtext:

Vielen Dank für Ihre Bestellung bei cleverbridge.

cleverbridge ist als Partner von Avira GmbH für den Bestellprozess und die Zahlungsabwicklung zuständig.

Anbei finden Sie Ihre cleverbridge Referenznummer. Um unverzüglichen und sorgfältigen Kundenservice zu erhalten, geben Sie diese Referenznummer bitte immer in jeglicher Kommunikation bezüglich Ihres Auftrags mit uns an.

Ihre cleverbridge Referenznummer: 595169

Zahlungsinformationen

Ihre Kreditkarte wurde erfolgreich autorisiert. Bitte beachten Sie, dass die Belastung auf Ihrer Kreditkarte im Namen von „www.avira.com“ erscheinen wird.

Ihre Produkte

Menge Produktname Auslieferung

1 Avira AntiVir PersonalEdition Premium – 5 JahreLizenzlaufzeit 5 Jahre elektronisch

Speichern Sie den im Anhang eingefügten Archiv mit der Lizenzdatei in Ihrem Ordner „Eigene Dateien“

Danach lesen Sie bitte folgende Anweisungen durch, um Ihre neue Software erfolgreich zu installieren. Bitte gehen Sie wie folgt vor, um Ihr Produkt zu installieren:

– Sofern Sie die kostenlose Classic Version auf Ihrem Computer installiert haben, deinstallieren Sie diese bitte zuerst.

– Wenn Sie die PersonalEdition Premium noch nicht installiert haben, laden Sie diese bitte unter folgendem Link herunter: Avira AntiVir PersonalEdition Premium herunterladen

– Bitte speichern Sie dann diesen ZIP-Archiv mit der Lizenzdatei (HBEDV.KEY) in Ihrem Ordner „Eigene Dateien“. Danach öffnen Sie bitte das Installationsprogramm und HBEDV.KEY wird automatisch auf Ihrem Rechner ausgepackt.

– Bitte spielen Sie die Lizenzdatei in die Software ein, so wie in der Installationsanleitung beschrieben. Bitte verwenden Sie den folgenden Link, um die Installationsanleitung anzuzeigen: Installationsanleitung anzeigen

WICHTIG! Um eine erfolgreiche Installation durchzuführen, lesen Sie bitte die Installationsanleitung ausführlich durch.

1 Zuwendung an die Auerbach Stiftung

Ihre Rechnung

Bitte verwenden Sie den folgenden Link, um Ihre Rechnung herunter zu laden:

Ihre Rechnung

Bitte beachten Sie, dass dieses Dokument im Adobe PDF Format ist. Sie benötigen den „Adobe Acrobat Reader“, um es öffen zu können. Sollte der „Adobe Acrobat Reader“ nicht auf Ihrem Computer installiert sein, so können Sie sich hier eine kostenlose Version herunterladen.

Fragen oder Anregungen?

Wenn Sie noch Fragen oder Anregungen haben, kontaktieren Sie bitte unser Kundenserviceteam.

Achtung: Wir können keine technischen Fragen zu Produkten beantworten. Wenn Sie inhaltliche oder technische Fragen haben verwenden Sie dazu bitte folgenden Kontaktinformationen:Avira GmbH

Wie Sie Unterstützung bei technischen Problem erhalten, erfahren Sie hier: http://avira.cleverbridge.com/client/30/install/de/support.html

Mit freundlichen Grüßen,

Ihr cleverbridge Kundenserviceteam

Pikanterweise kann Antivir selbst derzeit (23.4.2007) den Virus selbst nicht erkennen.

Der Onlinescan bei Jotti ergab:

| Datei: |

HBEDV.KEY.exe |

| Auslastung: |

|

| Status: |

INFIZIERT/MALWARE (Anmerkung: diese Datei wurde bereits vorher gescannt. Die Scanergebnisse werden daher nicht in der Datenbank gespeichert.)

|

| Entdeckte Packprogramme: |

–

|

| |

| A-Squared |

Keine Viren gefunden

|

| AntiVir |

TR/Dldr.iBill.AJ gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Win32:Tiny-GM gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Trojan.Downloader.Tiny.GF gefunden

|

| ClamAV |

Trojan.Downloader-5651 gefunden

|

| Dr.Web |

Keine Viren gefunden

|

| F-Prot Antivirus |

Keine Viren gefunden

|

| F-Secure Anti-Virus |

Trojan-Downloader:W32/Nurech.BI, Trojan-Downloader.Win32.Nurech.bh gefunden

|

| Fortinet |

Keine Viren gefunden

|

| Kaspersky Anti-Virus |

Trojan-Downloader.Win32.Nurech.bh gefunden

|

| NOD32 |

Win32/TrojanDownloader.Nurech.BH gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| Panda Antivirus |

Generic gefunden

|

| Rising Antivirus |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Keine Viren gefunden

|

Und Virustotal fand folgendes:

| Antivirus |

Version |

Update |

Result |

| AhnLab-V3 |

2007.4.21.0 |

04.23.2007 |

no virus found |

| AntiVir |

7.3.1.53 |

04.23.2007 |

TR/Dldr.iBill.AJ |

| Authentium |

4.93.8 |

04.20.2007 |

no virus found |

| Avast |

4.7.981.0 |

04.21.2007 |

Win32:Tiny-GM |

| AVG |

7.5.0.464 |

04.22.2007 |

no virus found |

| BitDefender |

7.2 |

04.23.2007 |

Trojan.Downloader.Tiny.GF |

| CAT-QuickHeal |

9.00 |

04.21.2007 |

no virus found |

| ClamAV |

devel-20070416 |

04.23.2007 |

Trojan.Downloader-5651 |

| DrWeb |

4.33 |

04.23.2007 |

no virus found |

| eSafe |

7.0.15.0 |

04.22.2007 |

no virus found |

| eTrust-Vet |

30.7.3589 |

04.23.2007 |

no virus found |

| Ewido |

4.0 |

04.22.2007 |

no virus found |

| FileAdvisor |

1 |

04.23.2007 |

no virus found |

| Fortinet |

2.85.0.0 |

04.23.2007 |

suspicious |

| F-Prot |

4.3.2.48 |

04.20.2007 |

no virus found |

| F-Secure |

6.70.13030.0 |

04.23.2007 |

Trojan-Downloader.Win32.Nurech.bh |

| Ikarus |

T3.1.1.5 |

04.23.2007 |

Trojan-Downloader.Win32.Nurech.bh |

| Kaspersky |

4.0.2.24 |

04.23.2007 |

Trojan-Downloader.Win32.Nurech.bh |

| McAfee |

5014 |

04.20.2007 |

no virus found |

| Microsoft |

1.2405 |

04.23.2007 |

no virus found |

| NOD32v2 |

2211 |

04.23.2007 |

Win32/TrojanDownloader.Nurech.BH |

| Norman |

5.80.02 |

04.21.2007 |

no virus found |

| Panda |

9.0.0.4 |

04.23.2007 |

Generic Trojan |

| Prevx1 |

V2 |

04.23.2007 |

no virus found |

| Sophos |

4.16.0 |

04.20.2007 |

no virus found |

| Sunbelt |

2.2.907.0 |

04.19.2007 |

no virus found |

| Symantec |

10 |

04.23.2007 |

Downloader.Bzup |

| TheHacker |

6.1.6.095 |

04.15.2007 |

no virus found |

| VBA32 |

3.11.4 |

04.23.2007 |

no virus found |

| VirusBuster |

4.3.7:9 |

04.22.2007 |

no virus found |

| Webwasher-Gateway |

6.0.1 |

04.23.2007 |

Trojan.Dldr.iBill.AJ |

Diese und andere Virenwarnungen kostenlos per Email bekommen?

Der Virennewsletter von Virennewsletter.de

Update, 23.4.2007 / 10:20 Uhr

Avira hat schnell mit einem Update reagiert

Kommentare deaktiviert für Virus tarnt sich als gefälschte Rechnung für einen Virenscanner (Avira)

17. April 2007

Es kursiert eine neue variante der Ebay-Mail (siehe auch http://www.virenkiller.de/archives/21 ) mit dem Absender

kundensupport@ebay.de

meinestory@ebay.de

emailnotif@ebay.com

Der Inhalt der Mail ist identisch – inklusive der Fehler. Das Betreff lautet:

Der Inhalt der Mail ist identisch – inklusive der Fehler. Das Betreff lautet:

Ihre Ebay E-Mail wurde geandert

oder

Ebay: Sie haben Ihre Email Adresse geanderter

oder auch

Ihre Ebay E-Mail wurde geandert

Allein die Umlautfehler lassen schon darauf schließen, dass der Text der Mail kopiert wurde, der Versender aber versucht, eine gewisse Varianz ins Betreff zu bringen, jedoch über keine Umlaute in der Tastatur verfügt.

Die Namen der gezippten Anhänge (etwa 8 kb) setzen sich aus Ziffern zusammen, wie etwa

2864046.zip

23430093.zip

2803071.zip

Darin befindet sich eine ausführbare Trojanerdatei namens Ebay.doc.exe (komplett mit Word-Icon)

Der Mailtext:

eBay-Hinweis zu geänderter E-Mail-Adresse

Hallo sehr geehrter Ebay Mitglied,

Vielen Dank für Ihren Antrag auf Änderung Ihrer E-Mail-Adresse. Anleitungen zur Durchführung der Änderung wurden an Ihre neue E-Mail-Adresse gesendet.

Falls die Email Adressen nicht von Ihnen geändert wurde dann führen Sie sofort Schritte aus die in dem beigelegtem Dokument beschrieben sind!

Sobald der Vorgang abgeschlossen ist, werden Ihre E-Mails bezüglich eBay nicht mehr an diese E-Mail-Adresse weitergeleitet.

Wenn Sie diese Änderung nicht vorgenommen haben, fragen Sie bitte zuerst Familienmitglieder und andere Personen, die evtl. Zugang zu Ihrem

Mitgliedskonto haben. Wenn Sie glauben, dass eine nicht autorisierte Person Ihre E-Mail-Adresse geändert hat dann führen Sie sofort Schritte aus die in dem beigelegtem Dokument beschrieben sind!

Vielen Dank,

eBay

——————————————————————

Wenn Sie Fragen zu den eBays-Grundsätzen haben, lesen Sie bitte unsere Datenschutzerklärung und die Allgemeinen Geschäftsbedingungen.

Datenschutzerklärung:

http://pages.ebay.de/help/policies/privacy-policy.html

Allgemeine Geschäftsbedingungen:

http://pages.ebay.de/help/policies/user-agreement.html

Copyright 2006 eBay Inc. Alle Rechte vorbehalten.

Die genannten Marken sind das Eigentum ihrer jeweiligen Inhaber.

eBay und das eBay-Logo sind eingetragene Marken bzw. Marken von eBay Inc.

——————————————————————

Bitte beachten Sie, dass es sich bei dieser E-Mail um eine vom System versendete Mitteilung handelt. Eine Antwort auf diese E-Mail über die Antwortfunktion Ihres Mail Programms ist daher nicht möglich. Bei Fragen an unseren Kundenservice klicken Sie bitte auf den folgenden Link oder kopieren Sie ihn in Ihren Browser:

http://pages.ebay.de/help/basics/select-support.html

Nicht alle Scanner kennen die Variante, einige Onlinescanner schlagen Alarm.

Jotti meint:

| Datei: |

2803071.zip |

| Auslastung: |

|

| Status: |

INFIZIERT/MALWARE (Anmerkung: diese Datei wurde bereits vorher gescannt. Die Scanergebnisse werden daher nicht in der Datenbank gespeichert.)

|

| Entdeckte Packprogramme: |

–

|

| |

| AntiVir |

HEUR-DBLEXT/Worm.Gen, TR/Dldr.Nurech.BG gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Downloader.Generic4.EVE gefunden

|

| BitDefender |

Trojan.Downloader.Nurech.AI gefunden

|

| ClamAV |

Trojan.Downloader-5254 gefunden

|

| Dr.Web |

DLOADER.Trojan gefunden (mögliche Variante)

|

| F-Prot Antivirus |

unknown virus gefunden (mögliche Variante)

|

| F-Secure Anti-Virus |

Trojan-Downloader.Win32.Nurech.bg gefunden

|

| Fortinet |

W32/AAP!tr.dldr gefunden

|

| Kaspersky Anti-Virus |

Trojan-Downloader.Win32.Nurech.bg gefunden

|

| NOD32 |

Win32/TrojanDownloader.Nurech.BG gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| Panda Antivirus |

Generic gefunden

|

| Rising Antivirus |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Keine Viren gefunden

|

Und Virustotal meint:

| Antivirus |

Version |

Update |

Result |

| AhnLab-V3 |

2007.4.17.1 |

04.17.2007 |

no virus found |

| AntiVir |

7.3.1.52 |

04.16.2007 |

no virus found |

| Authentium |

4.93.8 |

04.16.2007 |

no virus found |

| Avast |

4.7.981.0 |

04.16.2007 |

no virus found |

| AVG |

7.5.0.447 |

04.16.2007 |

Downloader.Generic4.EVE |

| BitDefender |

7.2 |

04.17.2007 |

no virus found |

| CAT-QuickHeal |

9.00 |

04.16.2007 |

no virus found |

| ClamAV |

devel-20070312 |

04.17.2007 |

Trojan.Downloader-5254 |

| DrWeb |

4.33 |

04.17.2007 |

DLOADER.Trojan |

| eSafe |

7.0.15.0 |

04.16.2007 |

no virus found |

| eTrust-Vet |

30.7.3572 |

04.16.2007 |

no virus found |

| Ewido |

4.0 |

04.16.2007 |

Downloader.Nurech.bg |

| FileAdvisor |

1 |

04.17.2007 |

no virus found |

| Fortinet |

2.85.0.0 |

04.17.2007 |

W32/AAP!tr.dldr |

| F-Prot |

4.3.2.48 |

04.16.2007 |

no virus found |

| F-Secure |

6.70.13030.0 |

04.17.2007 |

Trojan-Downloader.Win32.Nurech.bg |

| Ikarus |

T3.1.1.5 |

04.17.2007 |

Trojan-Downloader.Win32.Small |

| Kaspersky |

4.0.2.24 |

04.17.2007 |

Trojan-Downloader.Win32.Nurech.bg |

| McAfee |

5010 |

04.16.2007 |

Downloader-AAP |

| Microsoft |

1.2405 |

04.17.2007 |

no virus found |

| NOD32v2 |

2196 |

04.17.2007 |

no virus found |

| Norman |

5.80.02 |

04.14.2007 |

no virus found |

| Panda |

9.0.0.4 |

04.17.2007 |

Generic Trojan |

| Prevx1 |

V2 |

04.17.2007 |

no virus found |

| Sophos |

4.16.0 |

04.16.2007 |

no virus found |

| Sunbelt |

2.2.907.0 |

04.14.2007 |

no virus found |

| Symantec |

10 |

04.17.2007 |

no virus found |

| TheHacker |

6.1.6.095 |

04.15.2007 |

no virus found |

| VBA32 |

3.11.3 |

04.16.2007 |

no virus found |

| VirusBuster |

4.3.7:9 |

04.16.2007 |

no virus found |

| Webwasher-Gateway |

6.0.1 |

04.17.2007 |

Win32.NewMalware.GE!23552 |

Diese und ähnliche Warnungen per Email?

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Neue Variante einer gefälschten Ebay-Mail mit Trojaner-Virus – 17. April 2007

19. Februar 2007

Und wieder versuc ht jemand, uns mit dem Namen eines großen Konzerns einen Virus unterzuschieben.

Im Betreff heißt es: „Ihre IKEA Bestellung“

Dann folgt ein harmlos klingender Text:

IKEA

Ihre detaillierte IKEA Rechnung

Rechnungsnummer

Kundennummer

Datum

561 152 855 6683

175 669 2886

10 Februar 2006

Sehr geehrter IKEA Kunde,

die Gesamtsumme für Ihre Rechnung beträgt: 422,17 Euro.

Anbei erhalten Sie den detaillierten Rechnung sowie die alle anderen wichtigen Unterlagen zu Ihrem Bestellung im beigefügter ZIP Datei.

Kopie dieses Schreibens wird Ihnen gleichzeitig auch per Post zugeschickt.

Die Unterlassung rechtzeitiger Einwände gilt als Genehmigung. Weitere Informationen zum Widerspruch finden ebenfalls im beigefügten Dokument.

Gemäß der erteilten Einzugsermächtigung werden wir den Rechnungsbetrag in den nächsten Tagen von Ihrem Konto einziehen.

Ihre Rechnung ist im PDF-Format erstellt und mit einer „Digitalen Signatur“ unterzeichnet worden. Den entsprechenden

Verifikationsbericht finden Sie im Anhang dieser E-Mail.

Durch die „Digitale Signatur“ wird Ihre Rechnung nach dem Signatur-Gesetz (SigG) anerkannt.

Um sich die Rechnung anschauen und die Signatur prüfen zu können, benötigen Sie den Adobe Reader, Version 7.0 (oder höher).

Sollten Sie keinen Adobe Reader besitzen, können Sie diesen kostenfrei auf der Homepage von Adobe downloaden: http://www.adobe.de/products/acrobat/readstep2.html

Nach der erfolgreichen Installation des Adobe Readers wird es Ihnen möglich sein, die Rechnungsdatei zu öffnen

und die Signatur zu prüfen.

Antworten auf Ihre weiteren Fragen zur digitalen Signatur finden Sie auch in unseren FAQs unter dem Stichwort „Digitale Signatur“.

==================================

Das IKEA FAMILY LIVE

Einrichtungsmagazin: 100 Seiten Inspiration und Information.

4 -mal im Jahr kostenlos zum Mitnehmen in deinem IKEA FAMILY Shop.

Transportsicherheit:

Zeig einfach deine IKEA FAMILY CARD an der Kasse vor.

Wird dein Einkauf auf dem Eigentransport nach Hause beschädigt,

erhälst du gegen Vorlage des Kassenbons einen kostenlosen Ersatz der Ware.

==================================

Mit freundlichen Grussen

Ihre IKEA Team

i.A. Sandy Steinicke

—————————————————

Inter IKEA Systems B.V. 1999 – 2006

Aufsichtsrat:

Handelsregister:

Dr.Klaus Zumwinkel (Vorsitzender)

Amtsgericht Koblenz HRB 12903, Sitz der Gesellschaft Bonn

Der Anhang, die angebliche Rechnung hieß bei mir IKEA218Rechnung.zip und diese Datei enthielt eine ausführbare Datei namens RG_unYH8nfi32in.pdf.exe.

Schon das sowie die Tatsache, gar nichts bei IKEA bestellt zu haben, sollte Warnung genug sein.

Jotti erkennt zum heutigen Datum (19.2.2007) nicht viel:

| AntiVir |

Keine Viren gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Keine Viren gefunden

|

| ClamAV |

Keine Viren gefunden

|

| Dr.Web |

Keine Viren gefunden

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Keine Viren gefunden

|

| Fortinet |

Keine Viren gefunden

|

| Kaspersky Anti-Virus |

Keine Viren gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Trojan-Spy.BZub.1 (paranoid heuristics) gefunden (mögliche Variante)

|

Update vom 20.2.2007:

Scheinbar gibt es Trittbrettfahrer. Nun erschien eine neue Variante, diesmal mit einem Anhang im RAR-Format. (z.B.: ikea411Rechnung.rar). Auch das Betreff ist leicht geändert: „Detaillierte IKEA Rechnung3“.

Zu dieser Variante, fällt Jotti mehr ein:

| AntiVir |

TR/Dldr.iBill.T.1 gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Keine Viren gefunden

|

| ClamAV |

Trojan.Fakebill gefunden

|

| Dr.Web |

Keine Viren gefunden

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Trojan-Downloader:W32/Nurech.AS, Trojan-Downloader.Win32.Agent.bhc gefunden

|

| Fortinet |

W32/Agent gefunden

|

| Kaspersky Anti-Virus |

Trojan-Downloader.Win32.Agent.bhc gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Trojan-Spy.BZub.1 (paranoid heuristics) gefunden (mögliche Variante)

|

Kommentare deaktiviert für IKEA-Virus – Gefälschte Ikea-Rechnungen! *Update*

30. August 2006

Am Montag morgen schlug er hier auf, wurde von mir an Sophos weitergeleitet und hat seit Montag vormittag einen Namen: Der Trojaner-Virus Troj/Clagger-AB

Er kündigte sich bei mir in einer ziemlich gutaussehenden, aber völlig hirnrissigen Rechnungsankündigung an, die mir mitteile, ich hätte über 8.000 Euro zu zahlen. Die Rechnung würde an der Mail anhängen.

Da hing dann eine Datei namens Rechnung.pdf.zip dran, welche als Rechnung.pdf. exe den ausführbaren Trojaner enthielt.

Dieser nistet sich laut Sophos auf dem Rechner ein, lädt Dateien aus dem Internet nach und verwandelt somit den Rcehner in einen „Bot“, mit dessen Hilfe Spammails versendet werden können.

Die meisten Scanner erkennen ihn angeblich. Ewido kanns noch nicht und der Grisoftscanner auch nicht.

Was tun?

Wie immer: Kopf einschalten, mail löschen, keine Anhänge öffnen, keine ausführbaren Dateien starten :-)

Nachtrag 30.8./14:00 Uhr)

AVG-Free von Grisoft hat ein Update geliefert und erkennt ihn jetzt als „Downloader.Generic2.MRP

Kommentare deaktiviert für Telekom-Rechnung: 8.000 Euro!