22. November 2014

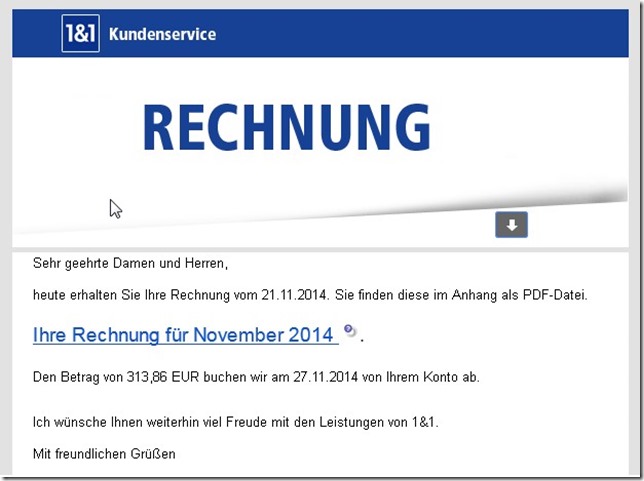

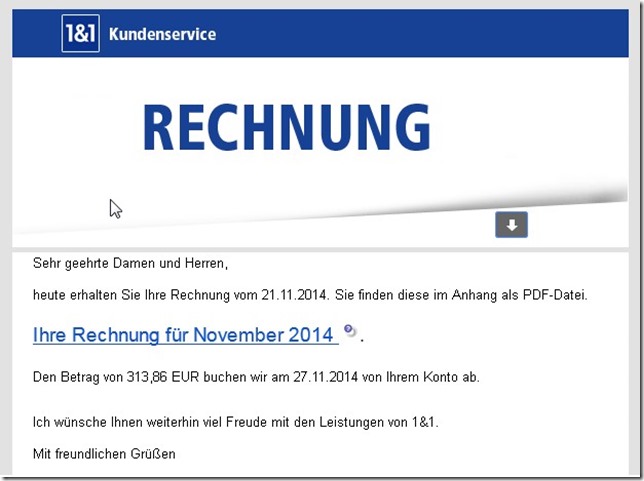

Mit der Email erreicht und derzeit eine angebliche Rechnung von 1&1.

Die Absenderadresse stammt vermutlich aus derselben gestohlenen Liste wie unsere Mailadresse und hat mit 1&1 nichts zu tun. Der komplette Text lautet beispielsweise:

Sehr geehrte Damen und Herren,

heute erhalten Sie Ihre Rechnung vom 21.11.2014. Sie finden diese im Anhang als PDF-Datei.

Ihre Rechnung für November 2014

.

Den Betrag von 313,86 EUR buchen wir am 27.11.2014 von Ihrem Konto ab.

Ich wünsche Ihnen weiterhin viel Freude mit den Leistungen von 1&1.

Mit freundlichen Grüßen

Der Link geht zu einer Seite, die einen automatischen Download einer Datei mit Namen wie

1_1_kundencenter_mobilfunk.zip

enthält.

Darin befindet sich dann eine Datei mit einem extrem langen Namen, die sich mit einem PDF-Icon tarnt. Der Name lautet z.B.:

1_1_kundencenter_mobilfunk_2014_11_de_0209_0000328362_2761287_12_78_009_2876237820002.exe

Wie man sieht, soll hier der Eindruck einer Mobilfunk-Rechnung erweckt werden. Die Größe der Datei beträgt 176.128 Byte.

Virustotal meldet einen Trojaner-Befall. Die Scanner haben mal wieder verschiedene Namen für das Ding.

| AVG |

Generic_s.EAK |

| Ad-Aware |

Trojan.Agent.BGPB |

| Avira |

TR/Crypt.176128 |

| Baidu-International |

Trojan.Win32.Emotet.BAB |

| BitDefender |

Trojan.Agent.BGPB |

| Bkav |

HW32.Packed.9F33 |

| Cyren |

W32/Trojan.QTWX-8483 |

| DrWeb |

Trojan.Emotet.50 |

| ESET-NOD32 |

Win32/Emotet.AB |

| Emsisoft |

Trojan.Win32.Emotet (A) |

| F-Prot |

W32/Trojan3.MHG |

| F-Secure |

Trojan.Agent.BGPB |

| GData |

Trojan.Agent.BGPB |

| Kaspersky |

Backdoor.Win32.Androm.flqy |

| McAfee |

Artemis!7AE552B119E7 |

| McAfee-GW-Edition |

BehavesLike.Win32.Downloader.cc |

| MicroWorld-eScan |

Trojan.GenericKD.1986891 |

| Microsoft |

Trojan:Win32/Emotet.D |

| Panda |

Trj/Zbot.AC |

| Sophos |

Troj/Farfli-CA |

| Symantec |

Downloader.Ponik |

| Tencent |

Win32.Trojan.Inject.Auto |

| TrendMicro |

TSPY_EMOTET.XXPT |

| TrendMicro-HouseCall |

TSPY_EMOTET.XXPT |

Immer daran denken:

- Rechnungen von 1&1 haben den AbsenderRechnungsstelle 1&1 Internet AG rechnungsstelle@1und1.de

- Rechnungen der Firma sprechen den Empfänger mit seinem Namen an.

- 1&1 Rechnungen kommen als PDF-Datei. Diese Endung ist auf Standard-Windows-Systemen nicht zu sehen.

ThreatExpert hat den Trojaner analysiert. Er legt eine Datei an, die wwcuhldh.exe heißt. Dieser Prozess versucht eine Internetverbindung zu öffnen. Neue Registry-Keys werden angelegt:

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\DefaultIcon

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto\command

- HKEY_CURRENT_USER\Software\Netscape\5.0

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\ee5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\qe5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\we5792afa

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif\Settings

Der Trojaner will Kontakt zur IP 162.144.106.152 aufnehmen.

Kommentare deaktiviert für Gefälschte 1&1 Rechnung verbreitet Trojaner

15. Januar 2014

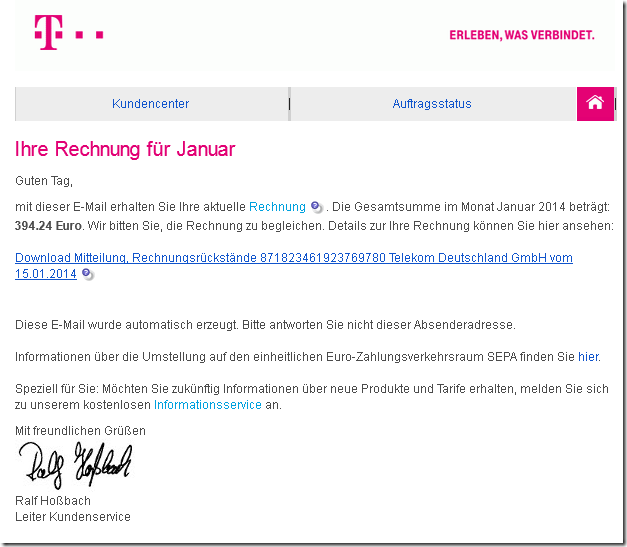

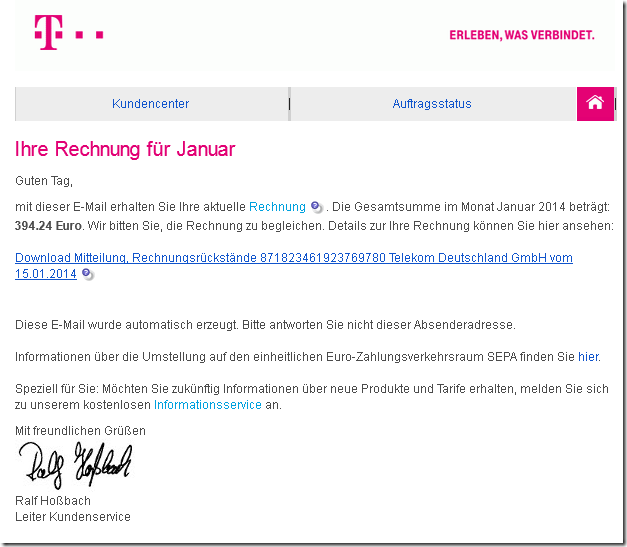

Und wieder versuchen es irgendwelche Verbrecher, ihre Trojaner in unsere Systeme einzuschleusen, indem Sie die Panikreaktionen auf hohe Rechnungen ausnutzen. Als angebliche Mobilfunkrechnung der Telekom geben sich die Emails aus.

Die Mail ist allgemein gehalten und enthält weder Namen noch Emailadressen oder sonst irgendwelche Hinweise darauf, dass es sich wirklich um eine persönliche Rechnung handelt.

Aktuell erkennen nun 5 Virenscanner die Bedrohung.

Der dargestellte Link geht auf eine schwedische Domainadresse. Bei einem Klick darauf wird eine Datei mit Namen wie „Rechnungsruckstande_9698169830015295.zip“ auf den Rechner geladen. Diese enthält dann eine ausführbare Datei, die sich aber als PDF-Datei tarnt. da die meisten leider immer noch die Windows-Standardeinstellung nutzen, welche bekannte Dateiendungen ausblendet, sind sie dumm genug, auf die Datei zu klicken… und dann ist es zu spät.

Eine Datei namens

Mitteilung, Rechnungsruckstande 9901169820005294 Telekom Deutschland GmbH vom Januar 2014.exe

wird gestartet und installiert den Trojaner. Virenscanner wie Fortinet verkünden noch:

The file Mitteilung, Rechnungsruckstande 9901169820005294 Telekom Deutschland GmbH vom Januar 2014.exe appears to be clean.

Leider irren sie sich…

Trendmicro meldet einen Mal_Xed-24. Bei Virustotal erkennen immerhin schon 5 Scanner die Bedrohung. MacAffee nennt ihn Artemis!86D3E008B8F5. Bei Rising heißt er PE:Malware.XPACK-HIE/Heur!1.9C48 .

Die anderen versagen auf ganzer Linie…

Kommentare deaktiviert für Trojaner in angeblicher Telekom-Mobilfunk-Rechnung

16. September 2013

Vorsicht bei einer gefälschten Amazon-Rechnung per Mail! Die angebliche Rechnung enthält einen Downloadlink in folgendem Text:

Mahnung für ihre Bestellung vom 11.08.2013

Bestellnummer: 302-9324131-9797910

Sie haben Ihre Rechnung für Ihre Bestellung vom 04.07.2013 noch nicht bei uns entrichtet.

Wir bitten sie schnellstmöglich unsere offene Forderung zu begleichen, sonst sind wir gezwungen ein Inkassbüro zu beauftragen.

Hier befindet sich die Rechnung, sollte es sich um ein Missverständniss halten, kontaktieren Sie bitte amazon@support.de mit ihrer Rechnungsnummer,

welche sie der Rechnung entnehmen können.

Mit freundlichen Grüßen,

Ihr Amazon-Team

Der Absender hat gewisse Rechtschreibprobleme bei Worten wie Inkassobüro und Missverständnis. Er ist sich selbst auch nicht klar, ob die Bestellung nun vom 11.8. oder 4.7. war…

Ein Link auf einen US-Server befindet sich auf dem Wort „Hier“.

Dahinter verbirgt sich eine ca. 1.5 MB große Datei namens Rechnung.pdf.exe.

Einige Scanner erkennen die Datei als „Gen:Variant.Kazy.249267 „, „W32/Blocker.CHDA!tr „, „Artemis!935CF460CF1B“ oder „TROJ_GEN.F47V0915 „.

Sehr viele Virenscanner erkennen aber noch gar nichts! Antivir, Avast, Microsoft FProt oder Dr. Web sind z.B. völlig ahnungslos.

Also: Nicht downloaden, auf keinen Fall starten! Mail löschen…

Was der Trojaner macht, um sich zu verstecken, ist hier nachzulesen.

13. Juni 2013

Juni 2013

Nach dem üblichen Muster arbeitet der Versuch, die Anwender so zu erschrecken, dass sie einen virusverseuchten Mailanhang öffnen.

Offenbar hat dort jemand zusammengestohlene deutsche Emailadressen mit Vor- und Nachnamen gekauft (oder geklaut) und sich dann ein Script gebastelt, das einen Dropper-Trojaner verbreitet.

Vor- und Nachname des Empfängers befinden sich in der Betreffzeile, in der Emailanrede sowie in den Namen des gezippten Trojaners.

Betreffzeile:

Inkasso Aufforderung für Hubert Beispiel

Emailtext des Trojaners

Sehr geehrte/r Hubert Beispiel,

wir wurden von Bonprix Online Store GmbH beauftragt die gesetzlichen Interessen zu vertreten. Die Bevollmächtigung wurde anwaltlich schriftlich versichert.

Mit der Bestellung vom 28.05.2013 haben Sie sich vertraglich verpflichtet den Betrag von 789,00 Euro an unseren Mandanten zu überweisen. Dieser Pflicht sind Sie bis jetzt nicht nachgekommen. Weiterhin sind Sie aus Gründen des Verzuges verpflichtet die Ausgaben unserer Leistung zu tragen.

Diese belaufen sich nach folgender Kostenrechnung:

EUR 19,00 (nach Nr. 556 RGV}

EUR 31,00 (Pauschalvergütung gemäß § 4 Abs. 1 und 2 RVG}

Wir verpflichten Sie mit Kraft unserer Mandantschaft den Gesamtbetrag auf das Bankkonto unseren Mandanten zu überweisen. Die Bankdaten und die Einzelheiten Ihrer Bestellung finden Sie im angehängtem Ordner. Für den Eingang der Zahlung setzten wir Ihnen eine gesetzliche Frist bis zum 16.06.2013.

Das Einhalten dieser zeitlichen Frist liegt auf jedem Fall in Ihrem Interesse. Falls Sie diese Frist fruchtlos verstreichen, werden ohne weitere Aufforderung gerichtliche Schritte einleitet. Dadurch werden Ihnen weitere, beträchtliche Mahnkosten entstehen.

Mit freundliche Grüßen Henri Schmitz Inkasso-Büro

Nett gemacht. Name stimmt, ein paar Paragraphen eingestreut. Etwas unsauber gearbeitet bei den abschließenden Klammern. Auch Umlaute sind da… Nichtsdestotrotz ein Fake!

Keine Adressnennung des angeblichen Inkassobüros. Mal abgesehen davon, dass das sowieso Unsinn ist, sollte man such klarmachen, dass „offizielle Schreiben“ dieser Art sehr umfangreiche Pflichtvorgaben erfüllen müssen. Da müssen Kontaktadressen und Telefonnummern genannt werden. Die Gesellschaftsform, der Verantwortliche sowie die Nummer des Handelsregistereintrags und die Steuernummer.

So wird das nix…

Der Anhang heißt dann z.B.:

Mahnung fur Hubert Beispiel Inkasso Bonprix Online Store GmbH.zip

Darin befindet sich:

Dritte Mahnung 11.06.2013 Inkasso Anwaltschaft.zip

Und darin dann der Trojaner namens:

Dritte Mahnung 11.06.2013 Inkasso Anwaltschaft.com

Man achte auf die Endung COM. Ein ausführbares Programm. Doch wenn man nicht seine Windowsgrundeinstellungen für Dateinamen geändert hat, wird man das nicht zu sehen bekommen.

Schlampig gearbeitet haben die Gauner beim Icon. Sie hätten wenigstens ein Word- oder PDF-Icon einbauen können.

Doch es werden auch so genug Blödel draufklicken. Dann wird der eigentliche Trojaner nachgeladen und installiert.

Übrigens erkennen rund 50% der aktuellen Virenscanner die Bedrohung bereits.

Update

Eine neue Variante:

Sehr geehrter Logitech Shop Online GmbH Kunde Hubert Beispiel,

mit der Bestellung vom 12.05.2013 haben Sie sich gesetzlich verpflichtet den Betrag von 190,00 Euro an unseren Mandanten zu zahlen.

Die Summe ist bis jetzt nicht bei Logitech Shop Online GmbH eingegangen.

Weiterhin sind Sie aus Gründen des Verzuges gezwungen die Kosten unserer Leistung zu tragen.

Unsere Anwaltskanzlei wurden von Logitech Shop Online GmbH beauftragt die gesetzlichen Interessen zu vertreten. Die ordnungsgemäße Bevollmächtigung wurde anwaltlich schriftlich versichert.

Die zusätzlichen Kosten unserer Beauftragung errechnen sich nach dieser Abrechnung:

—————-

14,00 Euro (nach Nummer 9613 RGV)

8,00 Euro (Pauschale gemäß RVG § 4 Abs. 1 und 2)

—————-

Wir verpflichten Sie mit Kraft unserer Mandantschaft den gesamten Betrag auf das Konto unseren Mandanten zu übersenden. Die Kontodaten und die Lieferdaten Ihrer Bestellung finden Sie im Anhang. Für den Eingang der Zahlung geben wir Ihnen eine gesetzliche Frist bis zum 26.06.2013.

Mit freundliche Grüßen Michelle Schulz Inkasso-Büro

17. Juli 2012

17. Juli 2012

Und wieder versuchen es die Virenverbreiter mit einer Mail, die den Empfänger in Angst versetzen soll.

Es dürfte sich um die selben Verursacher handeln, die schon für die letzten beiden ähnlichen Mails verantwortlich sind. Denn sie schreiben direkt an einen namentlich genannten Empfänger…

Das Betreff der Mail lautet z.B.

Abmahnung für Erwin Perwin 16.07.2012

Doch im Folgetext wird dann kein Name mehr genannt. Der sieht z.B. wie folgt aus:

Sehr geehrte Damen und Herren,

schon in in unserem Brief vom 19.06.2012 wurden Sie benachrichtigt, dass die nicht beglichene Forderung von 1627,99 Euro leider nicht überwiesen wurde. Mit diesen Schreiben bitten wir Sie Ihrer Zahlungsverpflichtung nachzukommen.

Da dies die zweite Mahnung ist, die Sie über Ihre Schulden warnt, sind wir gezwungen Ihnen leider die Kosten von 12,00 Euro ebenfalls zu der noch offenen Forderung als Mahnung in Rechnung stellen.

Wir bitten Sie, die nicht bezahlten Kosten bis zum 21.07.2012 auf das angegebene Konto zu begleichen.

Andernfalls wird, unsere Forderung durch ein Inkassobüro geltend zu machen.

Zahlschein und Produkten Liste finden Sie in dem beigefügtem Schreiben.

Mit besten Grüßen

HerrmannOnlineShop GmbH

Gesellschaftssitz ist Annaburg

Steuer-Nummer DE882059187

Verwaltung: Lennox Schubert

Der erwähnte Zahlschein ist die Falle. Es handelt sich nämlich um eine ZIP-Datei, die 20.936 Byte groß ist und wieder den namen des Empfängers enthält. Wie etwa: Mahnung 16.07.2012 Erwin Perwin.zip

Darin dann ist eine ZIP-Datei Namens Abmahnung Rechnung 16.07.2012.zip.

Und darin das eigentliche Virusprogramm Abmahnung Rechnung 16.07.2012.com

Wie kaum noch ein Windowsmäuseschubser weiß, ist COM die Endung für ein ausführbares Programm. da aber jedes Windows im Auslieferungszustand so eingestellt ist, dass „bekannte Endungen“ ausgeblendet werden, bleibt dort nur noch ein „Abmahnung Rechnung 16.07.2012“. Da klickt man dann schon mal drauf.

Doch genau das darf man nicht!

Microsofts Security Essentials erkennen das Ding. Ansonsten laut Jotti nur noch Panda Antivirus.

Doch der Onlinescanner von Virustotal tröstet uns ein wenig. 17 von 42 Scannern erkennen ihn wenigstens schon.

Aktuelle Virenwarnungen gibt es immer auch per Newsletter oder auf Facebook

Kommentare deaktiviert für Virus in angeblicher Abmahnung

4. Juli 2012

Und wieder eine angebliche Paketdienstbenachrichtigung, die einen Trojaner als Anhang hat.

Der Betreff lautet:

DHL Express Tracking Prealert : Wed, 4 Jul 2012 15:47:42 +0900

Die Mail selbst sieht ziemlich zusammengeschustert aus. So ein ähnliches Ding hatten wir schon mal im Mai.

Custom Reference: 587182-542TVMOJWWIJ

Tracking Number: H1AB3-2381060763

Pickup Date: Wed, 4 Jul 2012 15:47:42 +0900

Service: GROUND / AIR

Pieces: 2

Wed, 4 Jul 2012 15:47:42 +0900 – Processing complete successfully

PLEASE REFER TO ATTACHED FILE

Shipment status may also be obtained from our Internet site in USA under http://track.dhl-usa.com or Globally under http://www.dhl.com/track

Please do not reply to this email. This is an automated application used only for sending proactive notifications

Thanks in advance,

DHL Express @ 2012

Kein Name, keine Anrede. Nicht mal ein deutlicher verweis auf den Anhang, welcher einen seltsamen Namen trägt:

DHL_ONLINE_SHIPPING_PREALERT_03XNGO2K2F.zip

Darin die Datei DHL-Notification.exe (112.128 Byte)

Microsofts Security Essentials haben sofort Alarm geschlagen. Doch laut Jotti sieht die Erkennung noch miserabel aus.

Scan abgeschlossen. 0 von 19 Scannern haben Malware gemeldet.

Link

Bei Virustotal sieht das schon etwas besser aus. Microsoft und Panda finden ihn als einzige. Als Einzige von 42 Virenscannern!

Microsoft nennt das Ding Trojan:Win32/Bublik.B

Die Gefahr ist also hoch.

Anweisung:

Mail löschen, nichts downloaden. Keine Anhänge öffnen. DHL hat Ihre Emailadresse nicht!

Solche Warnungen bekommen Sie zeitnah über meinen Newsletter oder die Facebookseite von Virenkiller.de

Kommentare deaktiviert für DHL Express Tracking Prealert

26. Juni 2012

Offensichtlich nicht der deutschen Sprache mächtig, sind die Verbreiter dieses Tojaners.

Das Betreff lautet tatsächlich

„Deutsche Post. Sie mussen eine Postsendung abholen.“

Umlaute besitzt die Tastatur dieses Pfeife also schon einmal nicht.

Das merkt man auch im weiteren Text:

Lieber Kunde,

Es ist unserem Boten leider misslungen einen Postsendung an Ihre Adresse zuzustellen.

Grund: Ein Fehler in der Leiferanschrift.

Sie konnen Ihre Postsendung in unserer Postabteilung personlich kriegen.

Anbei finden Sie einen Postetikett.

Sie sollen dieses Postetikett drucken lassen, um Ihre Postsendung in der Postabteilung empfangen zu konnen.

Vielen Dank!

Deutsche Post AG.

Der hat nicht nur in der „Leiferanschrift“ einen Fehler.

Der Anhang ist wieder einmal eine ZIP-Datei. Dieses Mal heißt sie Postetikett_DE_#825638689.zip

Darin befindet sich eine ausführbare Exe-Datei namens Postetikett_DE_#825638689.exe, welche mit einem PDF-Icon getarnt ist. Wer also sein Windows (dummerweise) immer noch in der Standardeinstellung betreibt, welche bekannte Dateiendungen ausblendet, kann da schnell mal in die Falle tappen.

Allerdings erkennen die meisten Virenscanner die Bedrohung schon, wie die Onlinescanner bei Virustotal und Jotti zeigen.

Empfehlung: Email ungelesen löschen!

Das Ding legt eine Datei namens nmhbauto.exe an. Laut McAffee ist das der Generic Downloader.nx. Außerdem wird die Datei svchost.exe im Windowsverzeichnis überschrieben.

Kommentare deaktiviert für Sie mussen eine Postsendung abholen

16. Juni 2012

Und wieder ein Trojaner, der sich als Rechnung tarnt und in einer ZIP-Datei kommt.

Es sieht so aus, als hätte sich irgendeine deutsche Missgeburt dafür hergegeben, diese Viren zu verbreiten, denn sie sind recht professionell gemacht. Und wieder, wie schon hier, deutet vieles darauf hin, dass irgendeinem Onlinedienst oder -Händler die Kundendaten geklaut wurden, denn wieder wird der Mailempfänger mit dem richtigen Namen angesprochen.

So sieht die Mail aus:

Verehrte(r) Vorname Nachname,

Vielen Dank für Ihren Einkauf bei pixum, nachfolgend finden Sie Ihre Einkaufsbestätigung.

Ihre Transaktionsnummer: 547659688783

Artikel: Opteron 0002116317 5002,05 Euro

Rechnungsname:Vorname Nachname

Zahlungsmethode: Visa

Versandadresse und detaillierte Zahlungsaufforderung finden Sie wegen Securitymassnahmen in beigefügter Datei.

Die Zahlung wurde autorisiert und wird innerhalb 3 Tage entzogen.

Kaufdetails und Widerruf Hinweise finden Sie im zugefügten Ordner.

Ihr Kunden-Support

Vogel GmbH

Bergmannring 24

92290 Keiserslauter

Telefon: (+49) 492 2672183

(Mo-Fr 8.00 bis 18.00 Uhr, Sa 10.00 bis 18.00 Uhr)

Gesellschaftssitz ist Aachen

Umsatzsteuer-ID: DE348847502

Geschäftsfuehrer: Moritz Hoffmann

Dieses Mal befindet sich eine Datei namens Bestelldetails.com in einer ZIP-Datei namens Bestelldetails.zip.

Die Erkennungsrate ist miserabel! Bei Virustotal erkennen die Bedrohung zur Zeit nur 2 Scanner (McAfee-GW-Edition und TheHacker).

Bei Jotti sind’s ebenfalls nur 2 (Kaspersky und ClamAV)

Noch einmal zum Mitschreiben:

Wenn Sie eine Mahnung, Rechnung oder Zahlungsaufforderung über etwas bekommen, dass Sie nicht gekauft haben, dann löschen Sie das Ding.

Auf keinen Fall öffnen Sie irgendwelche Dateianhänge!

Und ganz wichtig: Stellen Sie ihr Windows so ein, dass sämtliche Dateiendungen angezeigt werden.

Solche Warnungen bekommen Sie zeitnah über meinen Newsletter oder die Facebookseite von Virenkiller.de

Kommentare deaktiviert für Trojaner in gefälschter Auftragsbestätigung

14. Juni 2012

Eine seltsame Mail erschreckt seit kurzem seine Empfänger und das perfide daran ist, dass sie so schlüssig erscheint… bis auf die Tatsache, dass man nichts bestellt hat.

Zuerst liest man

Mahnung für Max Mustermann Artikel 3502027930605

Max Mustermann steht da allerdings nicht, sondern tatsächlich der richtige Name des Mailkontoinhabers. Es deutet also einiges darauf hin, dass da eine Kundendatenbank irgendwo geknackt wurde.

Dann folgt eine Art Mahnschreiben, nochmal mit richtigem Namen.

Hallo Benutzer Max Mustermann,

diese E-Mail wurde bei der Eröffnung von 1 Vodafone Mobilfunk Verträgen angegeben. Die Simkarten wurden bei der Eröffnung abgegeben. Sicher ist es Ihnen entgangen, dass die Bezahlfrist der nachfolgenden Rechnung abgelaufen ist. Auf zwei Erinnerungen haben Sie ebenfalls nicht reagiert.

Betrag Mai: 518,52 Euro

Wir bitten Sie, den Gesamtbetrag in den nächsten 3 Tagen zu überweisen.

Die Mobilfunkgeräte sollten an Ihre Adresse versendet werden. Leider waren mehrfache Zustellversuche nicht erfolgreich. Wir bitten Sie uns mitzuteilen was mit den beiden Handys (iPhone 4S) gemacht werden soll.

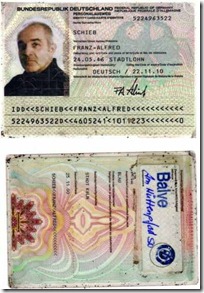

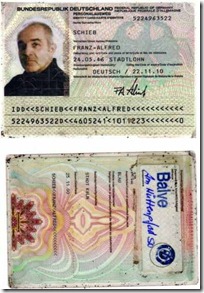

In beigefügter Datei senden wir Ihnen die Kopie des Vertrags, die Ausweis Kopie des Vertrages, Rechnungen so wie die Gesprächsauflistung.

Teilen Sie uns bitte mit an welche Adresse die Handys versendet werden sollen.

Mit besten Grüßen

Arnold GmbH

Bleckering 63

Bielefeld

Telefon: (0900) 273 2219649

(Mo-Fr 8.00 bis 18.00 Uhr, Sa 10.00 bis 18.00 Uhr)

Gesellschaftssitz ist Bad Berleburg

Umsatzsteuer-ID: DE191327626

Geschäftsfuehrer: Lenny Pfeiffer

Tatsächlich hängt eine Datei an der Mail und sie heißt 2012.zip (89.499 Byte)

Auf keinen Fall speichern oder öffnen. Sie enthält u.a. einen Trojaner

In der Datei befindet sich ein Bild namens Personalausweis.jpg, das sieht so aus:

Außerdem eine Datei namens Handy-Verbindungen 2012.zip

Die wiederum enthält die Datei Handy-Verbindungen 2012.com

Wenn man sein Windows in der dummen Standardeinstellungen fährt, die alle Dateiendungen ausblendet, ist das .com nicht zu sehen. Aber auch so wissen nur noch Computernutzer aus DOS-Zeiten, dass es sich dabei um ein Programm handelt.

Um genau zu sein, um einen Trojaner.

Startet man ihn, gibt er nur ein Fenster aus:

Außerdem legt sie aber mehrere Dateien an, modifiziert die Registry massiv und kontaktiert mehrere Server.

Erkannt wird das Ding von etwa der Hälfte der bekannten Virenscanner und zwar als

http://www.threatexpert.com/threats/trojan-spy-agent.html

Es ist mal wieder ein kleines Ding, das jeder anders nennt.

kann man den Onlinescannern trauen, sind im Moment z.B. die Nutzer von AVG, Avast, Comodo, F-Prot, Kaspersky und G-Aata und Microsoft ohne Schutz. Antivir erkennt ihn. Ebenso Trendmirco, McAffee oder Bitdefender.

Kommentare deaktiviert für Mahnung mit Trojaner

8. August 2011

August 2011

Mal überlegen: Haben Sie Firefox mal Ihre Email gegeben? Hat irgendwer Firefox seine Email gegeben?

Nicht? Warum fallen dann trotzdem Leute auf eine Email von (angeblich) Firefox herein, die sie zu einem Update des Browsers auffordert und dazu einen Link mitschickt?

Vielleicht sind das dieselben Leute, die nicht darüber nachdenken, dass sie ihrer Bank nie eine Emailadresse gegeben haben und deren angeblichen Emails trotzdem für echt halten…

Derzeit erreichen uns also Updateaufforderungen von Firefox. Deren Zweck ist es aber höchstens, Passworte zu stehlen.

Betreff: New version released.

Mailtext:

Important notice

A Firefox software update is a quick download of small amounts of new code to your existing Firefox browser. These small patches can contain security fixes or other little changes to the browser to ensure that you are using the best version of Firefox available. Firefox is constantly evolving as our community finds ways to make it better, and as we adjust to the latest security threats. Keeping your Firefox up-to-date is the best way to make sure that you are using the smartest, fastest and . most importantly . safest version of Firefox available. A Firefox update will not make any changes to your bookmarks, saved passwords or other settings. However, there is a possibility that some of your Add-ons won.t be immediately compatible with new updates.

For security reasons please update your firefox version now

[LINK]

Mit dem Link wird eine ausführbare Datei zum Download angeboten. Raffinierterweise wird tatsächlich eine Firefoxinstallation der Version 5.0.1 angeboten. Und darin eigeflochten ein Trojaner, welcher Passwörter ausschnüffelt.

Kommentare deaktiviert für Update-Email von Firefox?

22. April 2011

Angeblich kommt er vom BKA und er versucht, seine Opfer zu Erpressen…

Die Rede ist vom Trojaner UKASH, benannt nach dem Bezahlservice Ukash, den die Erpresser nutzen, um an ihr Geld zu kommen..

Sobald man sich diesen Trojaner eingefangen hat, meldet er sich mit seiner Erpressung. Dabei behauptet ein Hinweisfenster, es handele sich um einen Virus des BKA und dieser habe illegale Daten, wie z.B. kinderpornographisches Material gefunden.

Aus diesem Grunde würde der Rechner nun gesperrt und wenn der Besitzer des PC nicht 100 Euro zahle, dann würde die Festplatte gelöscht.

Nach Expertenangaben nistet sich das Ding an etwa 30 Stellen im System ein und ist schwer zu entfernen.

Allerdings IST er zu entfernen und wie das geht, schildern das BSI und der Verband eco auf der Seite botfrei.de.

Dort sind 2 PDF-Dateien zu finden, die (für Experten und für Laien) Schritt für Schritt erklären, wie man den Trojaner los wird.

Außerdem findet sich dort eine Telefonnummer, die werktags Unterstützung bietet.

Eine weitere, private und recht ausführliche Anleitung findet ihr hier. Dort wird der Trojaner „Bundespolizei Virus“ genannt und jemand hat sich die Mühe gemacht, umfangreiches material dazu zusammenzutragen. Inklusive einer ISO-Datei zum Brennen einer CD, mit der man das System starten und reinigen kann.

Kommentare deaktiviert für Anleitung zur Entfernung des UKASH Trojaners

23. Juni 2010

Eine seltsame Mail erreicht derzeit einige Leute. Darin ist die Rede von einer Antwort auf eine Webseitenanfrage.

Clever gemacht ist die Tatsache, dass sogar ein aktuelles Datum verwendet wird. Die Nachricht ist deutsch gehalten, allerdings ganz offensichtlich (fehlende Umlaute und englische Anrede “Hello”) aus einem anderen Land.

Nachrichtentext:

Hello, hierkommt @ dieemailadresse .de.

Die Antwort auf Ihre Frage uber das Profil auf unserer

Website 21.06.2010.

Statistik in der Datei enthalten, wird es ein Vergnugen,

in der Zukunft zusammenarbeiten werden.

ID:7041

Best Regards,

{LINE[nameff]}.

An der Mail befi8ndet sich ein Anhang namens Document56.zip (20.417 Bytes) in dem wiederum eine Datei namens

Document56.doc__________________________________________________________________________________________.exe

enthalten ist (36.864 Bytes). Wie man schon sieht, handelt es sich um eine ausführbare Datei und mit den Unterstrichen versuchen die Virenverbreiter, das zu verschleiern.

Ohnehin würden es vermutlich die meisten “Normaluser” nicht bemerken, weil sie die Standardeinstellung von Windows (Endungen bekannter Dateitypen ausblenden) nie geändert haben.

Threatexpert findet in der Datei einen Trojaner, einen Keylogger. Er zeichnet Tastaturanschläge auf und sendet sie an sein “Herrchen”. So kann man schnell seine Kontozugangsdaten nach Russland oder China senden. Vermutet wird der Urheber in Russland oder Taiwan.

Folgende Dateien legt der Virus an:

%AppData%\Fupe\ibur.exe

%AppData%\Ismiok\bubo.ihx

%Temp%\1.tmp

%System%\xmcn.shq

Virustotal zeigt deutlich, dass die meisten Scanner den Trojaner nicht erkennen.

| AhnLab-V3 |

Downloader/Win32.Generic |

| BitDefender |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| F-Secure |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| GData |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| Microsoft |

Trojan:Win32/Malagent |

| NOD32 |

a variant of Win32/Kryptik.FCN |

| PCTools |

Downloader.Generic |

| Rising |

Packer.Win32.Agent.bk |

| Sophos |

Mal/Bredo-I |

| Symantec |

Downloader |

Mit unserem Newsletter sind Sie immer auf dem Laufenden

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Keylogger in deutscher Mail

27. Januar 2010

Achtung! Derzeit sind Mails unterwegs, die auf eine angebliche Seite von Facebook leiten. In der URL ist eine Webadresse auf einem Server der in den USA bei Yahoo gehostet wird.

Die Datei heißt z.B. IMG9513610430503019207-JPG.EXE und damit ist klar:

Windows-Laien haben die Erkennung “bekannter Dateiendungen” abgeschaltet und sehen dort nur ein Icon für eine Grafik.

Die Datei ist nur 32.768 Byte groß und den meisten Virenscannern unbekannt.

Der Virus ist unter den verbreiteten Scannern heute nur G-Data und Avast bekannt. Ebenfalls Jiangmin, McAfee+Artemis und Prevx kennen ihn. Meist läuft er unter dem Namen Win32:Zbot-MOY

Im Verzeichnis von Windows werden folgende Dateien angelegt:

admintxt.txt

livemessenger.exe

Letztere wird bei jedem Start von Windows automatisch mit gestartet. Die Datei kontaktet über den Port 1050 den Server 202.57.49.241

Dann schafft er eine neue Verbindung zu einem IRC-Server.

Um solche Meldungen aktuell und früh zu bekommen, meldet Euch am Newsletter an!

Kommentare deaktiviert für Virus tarnt sich als Grafik von Facebook

8. Dezember 2009

Angeblich kommt die Email von Elena, mit der Emailadresse messages@datearea.de.

Elena schreibt auf Englisch und teilt uns mit, dass sie unser Profil auf einem Kontaktportal gefunden hat.

Tatsächlich hat Elena aber scheinbar einen Server in den USA gekapert, um von dort ihre Spammails abzusetzen.

Betreff: Message from Elena

Nachricht

Hello my new friend!

My name is Elena.

how are you? I hope you are fine!

I have found your profile and e-mail on dating site.

As for me I want to find my love.

If you are interested, answer me and we can begin our acquaintance.

So let me tellsome words about me. I am was born 20 OCT 1982.

I want to find someone who can love me and i can love. I looked your

profile and read information about you

and what you want to see in a woman of your choice.

And i believe, i can have all parts of what you want in soulmate, out of

thousands of people that is me, i find you to be my true choice and i

hope that you should feel the same way too.

It’s really wonderful moment as I am writing this letter to you

and i pray that i should hear good and sweat reply from you.

You are far from me but i belief that there’s nothing that love can not do.

I belief love can move mountain and love turns around person’s life to

precious life and sweet one.

Ok, i wish that you will write me and lets have more

discussions and get to know more about each other.

My new friend I ask you to write to my e-mail:

elena_sweety@ gelöscht .com

My photo:

http:// gelöscht.com/files/317889853/foto.zip.html

http:// gelöscht.com/files/aftjxr79k

http:// www.gelöscht.com/file/ecqdh4

I will be great to read marvellous letter from you.

Hoping for God of love and in power of love I would like to hear from you.

Thanks for the reading.

Elena.

Das auf drei Servern angebotene angebliche Foto von Elena ist eine Zip-Datei namens foto.zip. Die Datei ist 10.708 Byte groß.

Sie enthält aber kein Foto, sondern eine ausführbare EXE-Datei namens myfoto.exe (23.040 Byte).

Und diese ist – wie sollte es anders sein – ein Trojaner.

Das Programm legt auf dem befallenen Rechner mehrere Dateien an, nimmt Kontakt zu einem Server auf und lädt von dort Dateien nach.

Sophos kennt das Ding als Mal/EncPk-FX.

Sehr wenige Programme erkennen die Bedrohung zurzeit:

a-squared 4.5.0.43 2009.12.08 Trojan.Win32.FakeAV!IK

Comodo 3103 2009.12.01 Heur.Packed.Unknown

Ikarus T3.1.1.74.0 2009.12.08 Trojan.Win32.FakeAV

Kaspersky 7.0.0.125 2009.12.08 Packed.Win32.Krap.w

Norman 6.03.02 2009.12.07 W32/Obfuscated.EA

Sunbelt 3.2.1858.2 2009.12.08 Trojan.Win32.Bredolab.Gen.1 (v)

Wie man sieht, sind die einige der bekanntesten Programme nicht darunter!

Infos dazu findet man u.a. hier

http://www.threatexpert.com/report.aspx?md5=6327cc97797c63ec346c875d2241d2bc

Kommentare deaktiviert für Nachricht von Elena

27. Oktober 2009

Unter einem Betreff wie

DHL Services. You should get the parcel NR.93835

erreicht zur Zeit viele Leute eine angebliche Benachrichtigung des Paketdienstes DHL, der sie darüber informieren soll, dass ein Paket angeblich nicht zugestellt werden konnte. (Und es gibt Menschen die so blöde sind, dass sie annehmen, DHL wüßte ihre Emailadresse?!?)

Hello!

The courier company was not able to deliver your parcel by your address.

Cause: Error in shipping address.

You may pickup the parcel at our post office personaly!

Please attention!

The shipping label is attached to this e-mail.

Print this label to get this package at our post office.

Please do not reply to this e-mail, it is an unmonitored mailbox.

Thank you,

DHL Global Forwarding Services.

An dieser Mail hängt eine Zip-Datei mit Bezeichnungen wie “dhl_print_label_c234a.zip” (23.321 Byte). Diese wiederum enthält eine ausführbare Exe-Datei mit Namen wie “DHL_print_label_c234a.exe” (29.696 Byte)

Viele Virenscanner (wie etwa Antivir) reagieren noch nicht darauf. Andere erkennen ihn aber bereist und geben ihm einen Namen. Es scheint sich wieder mal um einen Vertreter der Familie Bredolab zu handeln. [Siehe hier]

Hier eine Liste der Scanner die sicher sind:

Authentium 5.1.2.4 2009.10.27 W32/Bredolab!Generic

BitDefender 7.2 2009.10.27 Trojan.Downloader.Bredolab.AZ

Comodo 2744 2009.10.27 Heur.Packed.Unknown

eSafe 7.0.17.0 2009.10.25 Suspicious File

F-Secure 9.0.15370.0 2009.10.22 Trojan.Downloader.Bredolab.AZ

GData 19 2009.10.27 Trojan.Downloader.Bredolab.AZ

Kaspersky 7.0.0.125 2009.10.27 Packed.Win32.Krap.w

McAfee+Artemis 5783 2009.10.26 Artemis!815C8DD61EDF

Microsoft 1.5202 2009.10.27 TrojanDownloader:Win32/Bredolab.X

Norman 6.03.02 2009.10.26 W32/Obfuscated.D2!genr

Panda 10.0.2.2 2009.10.26 Suspicious file

Prevx 3.0 2009.10.27 Medium Risk Malware

Sophos 4.46.0 2009.10.27 Mal/Bredo-A

Sunbelt 3.2.1858.2 2009.10.26 Trojan.Win32.Bredolab.Gen.1 (v)

TrendMicro 8.950.0.1094 2009.10.27 TROJ_BREDLAB.SMF

Kommentare deaktiviert für Trojaner in falscher DHL Benachrichtigung

28. Mai 2009

Wieder mal ist ein Virus unterwegs, der sich als Mail vom Paketdienst UPS in den USA tarnt. An der Mail, die dann Absender haben die mit UPS nichts zu tun haben, hängt ein ZIP-Archiv. Darin befindet sich eine ausführbare Datei, die sich noch mit einem Excel-Icon tarnt.

Betreff der Mail:

Postal Tracking #0DTZK13381QLTL9

Text der Mail:

Hello!

We were not able to deliver postal package you sent on the 14th of March in time

because the recipient?s address is not correct.

Please print out the invoice copy attached and collect the package at our office.

Your United Parcel Service of America

Name der Virusdateien:

Eine Datei namens UPS_DOC_986001.exe (52.224 Byte) befindet sich in einem Archiv namens UPS_DOC_986001.zip (34.506 Byte)

Nochmal zum Mitschreiben!

Auf keinen Fall sollte man sein Windows in der Standardeinstellung belassen, die besagt, dass “bekannte Dateiendungen” ausgeblendet werden. In so einem Fall liest man nämlich nur UPS_DOC_986001, übersieht das “exe” und startet das Ding dämlicherweise.

Diese Einstellungen ändert man in den Ordneroptionen!

Danke für Ihre Aufmerksamkeit… ;-)

Einige Virenscanner kennen das Ding zum Glück schon. Leider nicht alle und nicht mal die weit verbreiteten wie etwa Antivir!

a-squared 4.0.0.101 2009.05.28 Gen.Trojan!IK

Authentium 5.1.2.4 2009.05.28 W32/Zbot.YM

BitDefender 7.2 2009.05.28 Gen:Trojan.Heur.3004FB9EBC

CAT-QuickHeal 10.00 2009.05.27 (Suspicious) – DNAScan

F-Prot 4.4.4.56 2009.05.28 W32/Trojan3.AXD

GData 19 2009.05.28 Gen:Trojan.Heur.3004FB9EBC

McAfee+Artemis 5628 2009.05.27 Artemis!DE90A24F3DFB

Microsoft 1.4701 2009.05.27 VirTool:Win32/Obfuscator.FH

Sophos 4.42.0 2009.05.28 Mal/WaledPak-A

Als UPS-Mail haben die Virenschleudern es schon ein paar Mal versucht. Wundert sich keiner, woher UPS seine Emailadresse hat?!

Kommentare deaktiviert für Virus in angeblicher UPS-Mail

19. Februar 2009

Das sollte aber anders laufen!

Das sollte aber anders laufen!

KEINER der vertretenen Scanner erkannte den Virus, der sich derzeit mit Verspätung als Valetntinskarte tarnt.

Wie heißt es da so schön?

Robbie has created the ecard and wrote this to you:

„You are my sweetheart!“

To view your eCard, click on the following link:

http://ua. entfernt .com/?id=618c2a0426e51a20e90ab22c505a0

Best Wishes, holidaycards.com.

Betreff:

Robbie has sent you a greeting card!

Ist klar, Robbie sendet mir eine Karte… Eine Person von der ich noch nie gehört habe schickt mir von einer unbekannten Domain eine Valentinskarte . 5 Tage zu spät.

Und da ist nicht mehr als ein blödes Bildchen (siehe oben) und ein Link zu einer Datei namens install.exe (441.345 Byte)

Beim ThreatExpert ist man da schon cleverer. Dort hält man das Ding für eine Abart des Waledac. Der hat zum Valentinstag schon für Furore gesorgt. Seltsam genug, dass er immer noch nicht zuverlässig erkannt wird.

Er erzeugt in der Registry einen Key namens PromoReg und versucht, sich mit einem Server in Spanien zu verbinden, der aber mittlerweile abgeschaltet ist.

Er spioniert Tastenanschläge aus, die er per Email versenden kann. Außerdem überwacht er Onlinebankingbesuche und schnüffelt Passworte aus..

Naja, wenigstens bei Virustotal schlagen einige Scanner an:

CAT-QuickHeal – – (Suspicious) – DNAScan

F-Secure – – Suspicious:W32/Malware!Gemini

Microsoft – – Trojan:Win32/Waledac.A

SecureWeb-Gateway – – Trojan.LooksLike.Backdoor.Hupigon

Kommentare deaktiviert für Unbekannte Viren zum Valentinstag

2. Dezember 2008

Schrecknachrichten sollen den Empfänger dazu verleiten, einen Mailanhang zu öffnen, der einen Trojaner enthält. Haben sie es letztens noch mit Mails von Inkassounternehmen versucht, kommt jetzt die Drohung, das Emailkonto zu sperren…

Und so taucht die einfach gehaltene Mail auf, die Tausende von Leuten empfangen haben und die sich nur in der jeweils verwendeten Emailadresse unterscheidet – die wird immer durch die Adresse des Empfängers ersetzt.

Betreff:

Sperrung Ihrer E-Mail name@domain.de

Mailtext:

Sehr geehrte Damen und Herren,

Ihre Email „name@domain.de“ wird wegen Missbrauch innerhalb der naechsten 24 Stunden gesperrt. Es sind 99 Beschwerden wegen Spamversand bei uns eingegangen.

Details und moegliche Schritte zur Entsperrung finden Sie im Anhang.

Wie eigentlich immer bei solchen Mails werden keine deutschen Umlaute verwendet! Allein das sollte schon Aufmerksamkeit erregen. Außerdem sollte der Absender nicht „Lourdes Tabor“ heißen sondern etwas mit Ihrem Mailanbieter zu tun haben.

An der Mail befindet sich eine Datei namens Hinweis.zip (27.831 Byte), die wiederum den eigentlichen Trojaner Hinweis.exe (40.960 Byte) enthält.

Heute, am 2.12.08, erkennen noch vergleichsweise wenige Virenscanner den Trojaner:

Jotti

A-Squared Win32.Outbreak!IK gefunden

AntiVir TR/Dldr.iBill.BW gefunden

ArcaVir Keine Viren gefunden

Avast Keine Viren gefunden

AVG Antivirus Keine Viren gefunden

BitDefender Keine Viren gefunden

ClamAV Keine Viren gefunden

CPsecure Keine Viren gefunden

Dr.Web Keine Viren gefunden

F-Prot Antivirus W32/Trojan-Gypikon-based.BA!Maximus gefunden (mögliche Variante)

F-Secure Anti-Virus Trojan-Downloader:W32/Agent.IDO gefunden

G DATA Keine Viren gefunden

Ikarus Keine Viren gefunden

Kaspersky Anti-Virus Keine Viren gefunden

NOD32 Keine Viren gefunden

Norman Virus Control Keine Viren gefunden

Panda Antivirus Keine Viren gefunden

Sophos Antivirus Mal/EncPk-CZ gefunden

VirusBuster Keine Viren gefunden

VBA32 Keine Viren gefunden

Virustotal

AhnLab-V3 2008.12.2.0 2008.12.02 –

AntiVir 7.9.0.36 2008.12.02 –

Authentium 5.1.0.4 2008.12.02 W32/Trojan-Gypikon-based.BA!Maximus

Avast 4.8.1281.0 2008.12.01 –

AVG 8.0.0.199 2008.12.02 –

BitDefender 7.2 2008.12.02 –

CAT-QuickHeal 10.00 2008.12.02 –

ClamAV 0.94.1 2008.12.02 –

DrWeb 4.44.0.09170 2008.12.02 –

eSafe 7.0.17.0 2008.11.30 –

eTrust-Vet 31.6.6238 2008.12.02 –

Ewido 4.0 2008.12.01 –

F-Prot 4.4.4.56 2008.12.01 W32/Trojan-Gypikon-based.BA!Maximus

F-Secure 8.0.14332.0 2008.12.02 Trojan-Downloader:W32/Agent.IDO

Fortinet 3.117.0.0 2008.12.02 W32/Gypikon.CLF!tr

GData 19 2008.12.02 –

Ikarus T3.1.1.45.0 2008.12.02 Win32.Outbreak

K7AntiVirus 7.10.539 2008.12.01 –

Kaspersky 7.0.0.125 2008.12.02 –

McAfee 5451 2008.12.01 –

McAfee+Artemis 5451 2008.12.01 –

Microsoft 1.4104 2008.12.02 TrojanDropper:Win32/Emold.D

NOD32 3656 2008.12.02 –

Norman 5.80.02 2008.12.01 –

Panda 9.0.0.4 2008.12.02 –

PCTools 4.4.2.0 2008.12.01 –

Prevx1 V2 2008.12.02 –

Rising 21.06.10.00 2008.12.02 –

SecureWeb-Gateway 6.7.6 2008.12.02 Trojan.Dldr.iBill.BW

Sophos 4.36.0 2008.12.02 Mal/EncPk-CZ

Sunbelt 3.1.1832.2 2008.12.01 –

Symantec 10 2008.12.02 Downloader

TheHacker 6.3.1.2.171 2008.12.02 –

TrendMicro 8.700.0.1004 2008.12.02 –

VBA32 3.12.8.9 2008.12.01 –

ViRobot 2008.12.2.1495 2008.12.02 –

VirusBuster 4.5.11.0 2008.12.01 –

Analyse

Der Trojaner legt verschiedene Dateien auf dem befallenen System an.

Im Benutzerprofil: Sperrung.rtf

Unter C:\Programme\Microsoft Common\svchost.exe

Der vermutlich aus Russland stammende Trojaner versucht mehrere Server zu erreichen und dort die Datei

ld.php?v=1&rs=13441600&n=1&uid=1

aufzurufen.

Empfohlene Vorgehensweise

Zuallererst natürlich sollten Sie die Mail einfach löschen! Entpacken Sie nicht Hinweis.zip und wenn doch: Hinweis.exe ist ein Trojaner. Starten Sie die Datei NICHT – auch wenn Sie scheinbar das Icon einer Word-Datei hat.

… und abonnieren Sie meinen kostenlosen Newsletter – um immer früh von solchen Bedrohungen zu erfahren.

Kommentare deaktiviert für Trojaner: Sperrung Ihrer E-Mail – Hinweis.zip

14. November 2008

![ups[1].20081114.mail](http://www.virenkiller.de/wp-content/uploads/2008/11/ups120081114mail.jpg) Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma G Data:

Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma G Data:

Falsche UPS-Benachrichtigung verbreitet Schadsoftware – Vorgebliches Word-Dokument infiziert Anwender-Systeme

Die Experten der G DATA Security Labs warnen vor gefälschten Zustellungsbenachrichtigungen des Paketdienstes UPS.

Im Anhang von Mails, die angeblich von UPS stammen, wird der Empfänger darauf hingewiesen, dass eine Paketsendung nicht zugestellt werden konnte. Der Empfänger wird anschließend aufgefordert, eine im Anhang befindliche Rechnung auszudrucken, um das Paket in Empfang zu nehmen.

Der Anhang, der zunächst den Anschein eines gewöhnlichen Word-Dokuments erweckt, entpuppt sich bei genauerem Hinsehen als ausführbare .EXE-Datei, was allerdings durch die Verwendung eines Word-Icons und die Verschleierung der Dateiendung zunächst nicht ersichtlich ist.

Bei der Datei handelt es sich um einen Downloader, der von einem russischen Server weitere Schadsoftware nachlädt.

Details der E-Mail:

Betreff: Tracking Number [11-stellige Zufallszahl]

Absender: United Postal Services [Unterschiedliche Vornamen]

Nachricht:

—————————————

Unfortunaly we couldn’t carry you the postal parcel sent on 28, October at the right time as there is an incorrect recipient’s address.

To take your package back you should print the copy of invoice that is in the added file

[Unterschiedliche Namen]

Manager UPS

—————————————

Anhang: UPS_letterN314617.zip

enthält:

Datei: UPS_letterN314617.doc[80Leerzeichen].exe, Größe: 34816 Bytes

MD5: B614604C6885A9DD881B90D78020C536

Lädt von russischer Domain weitere Daten.

In der Registry des befallenen Systems werden Änderungen an folgenden Schlüsseln vorgenommen:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion

Die schädlichen Mails werden mittels OutbreakShield-Technologie bereits von allen G DATA-Sicherheitsprodukten erkannt. Die Experten der G DATA Security Labs raten allen Anwendern zu besonderer Vorsicht im Umgang mit unverlangt zugeschickten E-Mail-Anhängen. Diese sollten im Zweifelsfall nicht geöffnet werden. Zudem sollten Betriebssystem, Anwendungssoftware und der Virenschutz Immer auf dem aktuellsten Updatestand gehalten werden.

Kommentare deaktiviert für Falsche UPS-Benachrichtigung verbreitet Schadsoftware

26. August 2008

Virenverbreiter setzen auf die verschiedensten Beweggründe, um die Wahrscheinlichkeit eines Aufrufs Ihrer Viren zu erhöhen. Manche bekommt man durch Sexversprechen (Paris Hilton Nude Video), andere durch angeblich notwendige Updates Ihrer Officeprogramme.

Letzteres versuchen die Täter, welche derzeit versuchen ihren Trojaner unters Volk und auf die Computer zu bringen.

So erreicht das Opfer eine Mail, die angeblich von „Antivirus XP“ stammt. Das allein ist ja eigentlich schon dämlich! Denn das Betreff der Mail lautet:

RE: ® Official Update 2008!

Fassen wir zusammen: Ein angebliches Office-Update wird von „Antivirus XP“ abgsendet… Absender ist IHRE eigene Emailadresse!

Wer da noch nicht stutzig wird, den erwartet die nächste Überraschung. Die Mails selbst ist ganz simpel, aber vielleicht gerade deswegen eher vertrauenserweckend.

Free Update Windows XP,Vista (Link von uns entfernt!)

About this mailing:

You are receiving this e-mail because you subscribed to MSN Featured Offers. Microsoft respects your privacy. If you do not wish to receive this MSN Featured Offers e-mail, please click the „Unsubscribe“ link below. This will not unsubscribe you from e-mail communications from third-party advertisers that may appear in MSN Feature Offers. This shall not constitute an offer by MSN. MSN shall not be responsible or liable for the advertisers‘ content nor any of the goods or service advertised. Prices and item availability subject to change without notice.

©2008 Microsoft | Unsubscribe | More Newsletters | Privacy

Der Link geht auf eine Server-IP-Adresse und bietet uns eine Programmdatei namens install.exe an. (199.168 Byte)

Zum Glück erkennen die namhaften Scanner die Bedrohung fast alle. (Mal abgesehen von Norman, Panda, McAffee, ClamAV, FProt, Gdata und Avast).

Startet man den Trojaner, so erwartet einen eines der bekannten blauen Windows-Fehlerfenster. Ein gefälschter Trojaneralarm ersetzt das Hintergrundbild von Windows. Unter anderen versuchen die Verbreiter, den Kauf eines Antivirenprogramms anzukurbeln. Oft ist erst DAS die eigentliche Bedrohung.

Der Trojaner legt u.a. folgende Dateien an:

%System%\lphc35dj0erc1.exe

%System%\blphc35dj0erc1.scr

%System%\blphc35dj0erc1.scr

%System%\lphc35dj0erc1.exe

%System%\phc35dj0erc1.bmp

%System%\Restore\MachineGuid.txt

Umfangreiche Einträge in der Registry runden den Befall ab. Außerden wird Schadcode aus dem Internet nachgeladen.

Microsoft nennt den Trojaner „Win32/Tibs.HP“

Virustotal sagt dazu

AntiVir – – TR/Peed.jsb.33

AVG – – Downloader.Generic7.AIDZ

BitDefender – – Trojan.Peed.JSB

CAT-QuickHeal – – (Suspicious) – DNAScan

eSafe – – Suspicious File

Fortinet – – W32/FakeAle.GD!tr

Ikarus – – Win32.SuspectCrc

Kaspersky – – Backdoor.Win32.Agent.qby

Microsoft – – Trojan:Win32/Tibs.HP

NOD32v2 – – Win32/TrojanDownloader.FakeAlert.HJ

Prevx1 – – Malicious Software

Sophos – – Troj/FakeAle-GD

Sunbelt – – Antivirus XP 2008 (Winifixer)

Symantec – – Trojan.Blusod

TrendMicro – – TROJ_FAKEAV.GL

Webwasher-Gateway – – Trojan.Peed.jsb.33

Jotti findet

AntiVir TR/Peed.jsb.33 gefunden

ArcaVir Trojan.Agent.Qby gefunden

AVG Antivirus Downloader.Generic7.AIDZ gefunden

BitDefender Trojan.Peed.JSB gefunden

F-Secure Anti-Virus Backdoor:W32/Agent.DGG, Backdoor.Win32.Agent.qby gefunden

Fortinet W32/FakeAle.GD!tr gefunden (mögliche Variante)

Ikarus Win32.SuspectCrc gefunden

Kaspersky Anti-Virus Backdoor.Win32.Agent.qby gefunden

NOD32 Win32/TrojanDownloader.FakeAlert.HJ gefunden

Sophos Antivirus Troj/FakeAle-GD gefunden

Newsletter

Und wie immer gibt es solche Meldungen kostenlos in meinem Antivirus-Newsletter.

Kommentare deaktiviert für Vorsicht bei angeblichem Office-Update!

14. Juli 2008

Derzeit versuchen es die Virenverbreiter mal wieder in Deutschland, indem sie angebliche UPS-Lieferscheine in ZIP-Dateien verpackt, per Email versenden. In diesen ZIPs befindet sich dann eine ausführbare Datei(!).

Fragen Sie sich doch bitte folgendes:

- Woher soll UPS Ihre Emailadresse haben?

- Warum enthält die Email keinerlei Telefonnummern und Kontaktdaten?

- Was soll ein Lieferschein zum Ausdrucken als EXE-Datei?

- Warum hat eine Email von UPS einen Absender wie wkselke@bloodstockhorses.com?

Betreff: Ihr UPS Paket N4717233433

Hier der Text der Mail:

Guten Tag,

leider konnten wir ihren Paket gesendet am 01. Juli nicht zustellen, da

die Adresse des Empfangers nicht existiert. Drucken Sie bitte den Lieferschein im Anhang dieser Mail aus,

und holen Sie ihr Paket bei uns ab.

Mit freundlichen Grussen,

Ihre UPS

Interessant ist auch hier mal wieder das Fehlen von Umlauten wie in „Empfangers und Grussen“. Auch Fehler wie „leider konnten wir ihren Paket“ deuten auf ausländische Verursacher hin.

Vermutlich verbreitet sich das Teil über befallene Rechner. Ich erhielt mein Exemplar von der T-Online IP 87.139.69.214 aus Offenbach.

Der Anhang heißt (in meinem Fall) etwa: UPS_Lieferschein_8102.zip und enthält die Datei UPS_Lieferschein.exe (8.192 Byte)

Die meisten Virenscanner erkennen Ihn.

Diese Warnungen versende ich auch per Email!

In meinem kostenlosen Newsletter.

Hier die Ergebnisse von Jotti und Virustotal:

A-Squared Keine Viren gefunden

AntiVir TR/Dldr.Tiny.brm gefunden

ArcaVir Keine Viren gefunden

Avast Win32:Tiny-UR gefunden

AVG Antivirus SHeur.BWIM gefunden

BitDefender Trojan.Downloader.Gadja.C gefunden

ClamAV Trojan.Agent-30547 gefunden

CPsecure Keine Viren gefunden

Dr.Web Keine Viren gefunden

F-Prot Antivirus Keine Viren gefunden

F-Secure Anti-Virus Trojan-Downloader:W32/Small.GZA, Trojan-Downloader.Win32.Tiny.brm gefunden

Fortinet Keine Viren gefunden

Ikarus Trojan-Downloader.Win32.Tiny.brm gefunden

Kaspersky Anti-Virus Trojan-Downloader.Win32.Obitel.a gefunden

NOD32 Win32/TrojanDownloader.Tiny.NDM gefunden

Norman Virus Control Keine Viren gefunden

Panda Antivirus Keine Viren gefunden

Sophos Antivirus Troj/Agent-HFU gefunden

VirusBuster Keine Viren gefunden

VBA32 Keine Viren gefunden

AhnLab-V3 2008.7.11.0 2008.07.11 –

AntiVir 7.8.0.64 2008.07.14 TR/Dldr.Tiny.brm

Authentium 5.1.0.4 2008.07.13 W32/Trojan2.ATAB

Avast 4.8.1195.0 2008.07.14 Win32:Tiny-UR

AVG 7.5.0.516 2008.07.14 SHeur.BWIM

BitDefender 7.2 2008.07.14 Trojan.Downloader.Gadja.C

CAT-QuickHeal 9.50 2008.07.11 (Suspicious) – DNAScan

ClamAV 0.93.1 2008.07.14 Trojan.Agent-30547

DrWeb 4.44.0.09170 2008.07.14 –

eSafe 7.0.17.0 2008.07.13 –

eTrust-Vet 31.6.5954 2008.07.14 Win32/SillyDl.EUC

Ewido 4.0 2008.07.13 –

F-Prot 4.4.4.56 2008.07.13 –

F-Secure 7.60.13501.0 2008.07.14 Trojan-Downloader.Win32.Tiny.brm

Fortinet 3.14.0.0 2008.07.14 –

GData 2.0.7306.1023 2008.07.14 Trojan-Downloader.Win32.Tiny.brm

Ikarus T3.1.1.26.0 2008.07.14 Trojan-Downloader.Win32.Tiny.brm

Kaspersky 7.0.0.125 2008.07.14 Trojan-Downloader.Win32.Obitel.a

McAfee 5337 2008.07.11 –

Microsoft 1.3704 2008.07.14 Trojan:Win32/Agent.EE

NOD32v2 3265 2008.07.14 Win32/TrojanDownloader.Tiny.NDM

Norman 5.80.02 2008.07.11 –

Panda 9.0.0.4 2008.07.13 Suspicious file

Prevx1 V2 2008.07.14 Malware Downloader

Rising 20.53.02.00 2008.07.14 –

Sophos 4.31.0 2008.07.14 Troj/Agent-HFU

Sunbelt 3.1.1536.1 2008.07.12 –

Symantec 10 2008.07.14 Downloader

TheHacker 6.2.96.378 2008.07.13 –

TrendMicro 8.700.0.1004 2008.07.14 PAK_Generic.001

VBA32 3.12.6.9 2008.07.13 –

VirusBuster 4.5.11.0 2008.07.13 –

Webwasher-Gateway 6.6.2 2008.07.14 Trojan.Dldr.Tiny.brm

Kommentare deaktiviert für Trojaner kommt als UPS-Lieferschein

15. April 2008

Es ist nicht ganz abzusehen, wie viele Varianten dieser Spam-Mail mit Trojaner-Link es geben wird. Das erste Exemplar erreichte mich in einer Mail, die auf einen deutschen Server zum Download eines Trojaners verwies.

Scheinbar bietet dort eine Frau Fotos von sich zum Download an.

Betreff:

Check my new photos :))

Inhalt:

Hello!

remember me?..

new fotos(archived) you asked

:))

http://–gelöscht–.org/my_fotos.exe

kiss, Julia S.

Es handelt sich bei dieser Exe-Datei um einen Trojaner mit 147456 Byte Größe, der von so ziemlich jedem Scanner erkannt wird.

Virustotal sagt dazu:

AhnLab-V3 – – –

AntiVir – – TR/Crypt.XPACK.Gen

Authentium – – W32/Srizbi.A

Avast – – –

AVG – – SHeur.BCWK

BitDefender – – Trojan.Srizbi.CA

CAT-QuickHeal – – Trojan.Srizbi.s

ClamAV – – Trojan.Dropper-5612

DrWeb – – Trojan.Sentinel

eSafe – – Suspicious File

eTrust-Vet – – Win32/Fuzfle.AM

Ewido – – –

F-Prot – – W32/Srizbi.A

F-Secure – – Trojan.Win32.Srizbi.s

FileAdvisor – – –

Fortinet – – W32/Srizbi.XO!tr.rkit

Ikarus – – Virus.Trojan.Win32.Srizbi.s

Kaspersky – – Trojan.Win32.Srizbi.s

McAfee – – Srizbi

Microsoft – – TrojanDropper:Win32/Srizbi.G

NOD32v2 – – Win32/Srizbi.Gen

Norman – – –

Panda – – Trj/Srizbi.A

Prevx1 – – TROJAN.SRIZBI

Rising – – –

Sophos – – Mal/EncPk-CK

Sunbelt – – Trojan.Srizbi.CA

Symantec – – Trojan.Srizbi

TheHacker – – Trojan/Srizbi.s

VBA32 – – Trojan.Win32.Srizbi.s

VirusBuster – – Trojan.DR.Srizbi.W

Webwasher-Gateway – – Trojan.Crypt.XPACK.Gen

Tipps

- Grundsätzlich sollte man jeder Exe-Datei misstrauen, die in einer Mail angeboten wird. Selbst wenn die Mail scheinbar von einem Freund kommt. Denn auch dessen PC kann bereits verseucht sein.

- Halten Sie Ihre Virenkiller aktuell.

- Tragen Sie sich in unseren kostenlosen Newsletter mit Virenwarnungen ein.

Kommentare deaktiviert für Trojaner – Check my new photos :))

9. April 2008

9.4.2008

9.4.2008

Derzeit kursieren Emails, die den üblichen Spam-Trojaner-Attacken der letzten Monate zwar stark ähneln, aber dieses Mal tatsächlich einen neuen Trojaner verbreiten.

Auch sind es dieses mal keine "Saison-Emails", die sich z.B. als Valentinskarte, Neujahrsgruß oder Weihnachtsemail tarnen.

Vielmehr sollen die Adressen dieses Mal den Anschein erwecken, als handele es sich um Videos.

Neu ist auch, dass es sich nicht um reine IP-Adressen handelt, sondern um normale Domains.

Als Betreff kommen sie etwa mit:

Deep in my heart

Just you and me

Lost in Love

Im Mailtext steht nur

Thinking Of You All Day

You are in my heart

With you by my side

gefolgt von einer Internetadresse.

Dann präsentiert sich die seite wie auf meinem obigen Screenshot. Das vermeintliche Videofenster ist nur eine GIF-Datei und ein Klick darauf bzw. auf den Link darunter soll eine Datei namens StormCodec.exe oder StormCodec8.exe downloaden.

Es wird vorgespiegelt, dass man das Video nicht sehen könne, weil der Videocodec nicht stimmt und deshalb solle man den richtigen Codec downloaden.

Text vollständige Text lautet:

You have no Storm Codec on your PC.

Download it and choose either "Open" or "Run".

Enjoy your multimedia experience!

Die Erkennungsraten sind derzeit miserabel!

Kaspersky (und seine Clones wie GDATA): Fehlanzeige

Bei Virustotal erkennt ihn nur Bitdefender überhaupt als Virus:

BitDefender: Trojan.Crypt.AY

Das Labor von Avira sagt "Damaged File".

Es ist damit zu rechnen, dass es dieses Mal mit der Erkennung länger dauern wird.

Update 11.4.2008

Mittlerweile sind die Erkennungsraten geringfügig besser geworden.

Es wird jetzt aber auch mit neuen Themen gelockt

Zum Beispiel mit einem Protest gegen die Olympiade in China oder Videos der Eagles

Seitentitel:

Hot New Clips Added Daily

Betreff:

Protests, support surround Olympic torch in San Francisco

New video

Mailtext:

San Francisco protests (plus Webseitenandresse in China)

Eagles finished a new video. See the version before MTV airs it. Go here

to get the video

In den Mails werden jetzt auch Adressen bei blogspot.com beworben, die dann direkt auf chinesische Server weiterleiten.

Einfluss aufs System

Der Zhelatin-Trojaner installiert sich selbst im Autostart von Windows und startet aus dem Windowsverzeichznis die Datei kavir.exe.

Außerdem wird dort die Datei nivavir.config agelegt.

Die Onlinescan -Ergebnisse sind aber noch nicht wirklich überzeugend:

Jotti:

A-Squared Keine Viren gefunden

AntiVir Keine Viren gefunden

ArcaVir Keine Viren gefunden

Avast Keine Viren gefunden

AVG Antivirus I-Worm/Nuwar.R gefunden

BitDefender Trojan.Peed.JEL gefunden

ClamAV Keine Viren gefunden

CPsecure Keine Viren gefunden

Dr.Web Keine Viren gefunden

F-Prot Antivirus Keine Viren gefunden

F-Secure Anti-Virus Email-Worm.Win32.Zhelatin.xh gefunden

Fortinet Keine Viren gefunden

Ikarus Keine Viren gefunden

Kaspersky Anti-Virus Email-Worm.Win32.Zhelatin.xh gefunden

NOD32 Keine Viren gefunden

Norman Virus Control Keine Viren gefunden

Panda Antivirus Keine Viren gefunden

Rising Antivirus Keine Viren gefunden

Sophos Antivirus Troj/Dorf-BA gefunden

VirusBuster Worm.Zhelatin.Gen!Pac.6 gefunden

VBA32 Keine Viren gefunden

Virustotal:

AhnLab-V3 2008.4.10.2 2008.04.11 –

AntiVir 7.6.0.81 2008.04.10 –

Authentium 4.93.8 2008.04.10 –

Avast 4.8.1169.0 2008.04.10 –

AVG 7.5.0.516 2008.04.10 I-Worm/Nuwar.R

BitDefender 7.2 2008.04.11 Trojan.Peed.JEL

CAT-QuickHeal 9.50 2008.04.10 (Suspicious) – DNAScan

ClamAV 0.92.1 2008.04.10 –

DrWeb 4.44.0.09170 2008.04.10 –

eSafe 7.0.15.0 2008.04.09 Suspicious File

eTrust-Vet 31.3.5687 2008.04.10 –

Ewido 4.0 2008.04.10 –

F-Prot 4.4.2.54 2008.04.10 –

F-Secure 6.70.13260.0 2008.04.11 Email-Worm.Win32.Zhelatin.xh

FileAdvisor 1 2008.04.11 –

Fortinet 3.14.0.0 2008.04.10 –

Ikarus T3.1.1.26 2008.04.11 –

Kaspersky 7.0.0.125 2008.04.11 Email-Worm.Win32.Zhelatin.xh

McAfee 5271 2008.04.10 –

Microsoft 1.3408 2008.04.11 Backdoor:Win32/Nuwar.gen!C

NOD32v2 3017 2008.04.10 –

Norman 5.80.02 2008.04.10 –

Panda 9.0.0.4 2008.04.10 –

Prevx1 V2 2008.04.11 –

Rising 20.39.32.00 2008.04.10 –

Sophos 4.28.0 2008.04.11 Troj/Dorf-BA

Sunbelt 3.0.1032.0 2008.04.08 –

Symantec 10 2008.04.11 Trojan.Peacomm

TheHacker 6.2.92.273 2008.04.11 –

VBA32 3.12.6.4 2008.04.06 –

VirusBuster 4.3.26:9 2008.04.10 Worm.Zhelatin.Gen!Pac.6

Webwasher-Gateway 6.6.2 2008.04.10 –

Kommentare deaktiviert für Unbekannter Trojaner als Codec-Download [Update]

24. März 2008

Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird.

Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird.

Das gefährliche daran ist u.a., dass die Erkennungsrate der üblichen Virenscanner extrem schlecht ist.

Selbst Kaspersky, gern als Maß aller Dinge betrachtet, schätzt die Dateien als harmlos ein.

Doch einige der Virenkiller sehen das auch anders und deklarieren die „Geschenke“ definitiv als Trojaner.

Betreff der Mails

Mit Betreffs wie

Elias best ScreenSa\/er for you

Eloy beSt $creenSaVer for you

versucht die Mail unsere Aufmerksamkeit zu bekommen. Interessant daran ist, dass der Name mit dem Namen des angeblichen Absenders korrespondiert.

Mailtext

Die Mailtexte sind einfach gehalten. Erwas Text – durchsetzt mit Sonderzeichen – und ein einzelner Link.

Free 3D screen$aver

The New collection of $creensavers.

*Downlo@d. now!

Cllck

here (Link entfernt!)

Miserable Erkennungsrate

Bereits beim Besuch der Seite wird von einem Virenscanner der Versuch gemeldet, einen HTML-Scriptvirus auszuführen. Die Seite selbst ist einigermaßen professionell gemacht und wirkt tatsächlich wie eine thematisch sortierte Screensaver-Sammlung.

Jotti sagt dazu:

A-Squared :Keine Viren gefunden

AntiVir :Keine Viren gefunden

ArcaVir :Keine Viren gefunden

Avast :Keine Viren gefunden

AVG Antivirus :Keine Viren gefunden

BitDefender :Trojan.Crypt.AI gefunden

ClamAV :Keine Viren gefunden

CPsecure:Keine Viren gefunden

Dr.Web :Trojan.Click.origin gefunden

F-Prot Antivirus :Keine Viren gefunden

F-Secure Anti-Virus :Keine Viren gefunden

Fortinet :Keine Viren gefunden

Ikarus :Keine Viren gefunden

Kaspersky Anti-Virus :Keine Viren gefunden

NOD32 :probably a variant of Win32/PSW.Agent.NHG gefunden (mögliche Variante)

Norman Virus Control :Keine Viren gefunden

Panda Antivirus :Keine Viren gefunden

Rising Antivirus :Keine Viren gefunden

Sophos Antivirus: Keine Viren gefunden

VirusBuster :Keine Viren gefunden

VBA32 :Keine Viren gefunden

Folgendes meldet Virustotal

BitDefender: Trojan.Crypt.AI

CAT-QuickHeal: (Suspicious) – DNAScan

Ikarus: Trojan-Downloader.Agent.AGL

Kaspersky: Trojan-Downloader.Win32.Small.ths

Microsoft: Backdoor:Win32/Koceg.gen!A

NOD32v2: probably a variant of Win32/PSW.Agent.NHG

Panda: Suspicious file

Prevx1: Heuristic: Suspicious Self Modifying File

Webwasher-Gateway: Worm.Win32.Malware.gen (suspicious)

Empfehlung und Hinweis

Was viele vielleicht gar nicht wissen: Windows-Bildschirmschoner sind im Grunde erst einmal nichts anderes als ausführbare Programme. Tatsächlich könnte man sie sogar starten, wenn man die Dateiendung von .scr auf .exe ändert.

Es empfiehlt sich also grundsätzlich, bei Bildschirmschonern die man aus dem Internet oder per Mail bekommt, Vorsicht walten zu lassen.

Eventuell sollten Sie solche „Geschenke“ erst einmal online scannen. Denn selten trifft so wie hier der Name „trojanisches Pferd“ zu…

Um zukünftig bei solchen Gefahren frühzeitig gewarnt zu sein, tragen Sie sich in meinen kostenlosen Newsletter ein.

Kommentare deaktiviert für Vorsicht! Trojaner-Bildschirmschoner

3. März 2008

Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen Grußkarten zum Valentinstag versucht. Jetzt ist mal wieder die Grußkartenmasche dran.

Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen Grußkarten zum Valentinstag versucht. Jetzt ist mal wieder die Grußkartenmasche dran.

Immer die selbe Methode verwenden sie beim Verbreiten Ihrer Dateien. Eine Spam-Email lockt mit relativ primitiven Einzeilern zu einer IP-Adresse, statt zu einer Domain.

Beispiel:

Betreff: Ecard greeting inside

Text: Someone sent you this Funny Ecard. It is Hilarious! http://xxx.yyy.zzz.aaa/

Dieses Mal wird die Datei e-card.exe (Größe 121.345 Byte) verteilt. Besonders hinterhältig an der eigentlich recht primitiv gemachten Lockseite:

Sie gibt sich als der (unschuldige) ECard-Versender FunnyPostCard.com aus und versucht 5 Sekunden nach Betreten der Webseite, die Datei zu downloaden.

Der Trojaner selbst ist nicht so wahnsinnig gefährlich – vorausgesetzt, man benutzt einen aktuellen Virenscanner! Denn so ziemlich alle Virenkiller erkennen ihn als Variante des zumeist als „Zhelatin“ benannten Trojaners. Dieser Trojaner durchsucht den gesamten Computer nach Emailadressen und versendet wiederum verseuchte Emails an alle gefundenen Adressen.

Betreffs:

Your ecard joke is waiting

You have an ecard

We have a ecard surprise

Someone Just sent you an ecard

Did you open your ecard yet

ecard waiting for you

Open your ecard

new ecard waiting

Now this is funny

online greeting waiting

sent you an ecard

Mailtexte:

laughing Funny Card

You have been sent a Funny Postcard

You have been sent the Funny Ecard

original Funny Card

Someone Sent you this Funny Ecard

your funny postcard

original Funny Postcard

sent a Funny Postcard

personal funny postcard

FunnyPostcard

laughing funny postcard

Scan-Ergebnis bei Virustotal

AntiVir

Worm/Zhelatin.pc

AVG

I-Worm/Nuwar.N

BitDefender

Trojan.Peed.IWX

CAT-QuickHeal

Win32.Email-Worm.Zhelatin.vg

ClamAV

Trojan.Peed-130

DrWeb

Trojan.Packed.357

eSafe

Suspicious File

eTrust-Vet

Win32/Sintun!generic

Fortinet

W32/PackTibs.M

F-Prot

W32/Zhelatin.F.gen!Eldorado

F-Secure

Email-Worm.Win32.Zhelatin.vg

Ikarus

Trojan.Peed.IWV

Kaspersky

Email-Worm.Win32.Zhelatin.vg

McAfee

W32/Nuwar@MM

Microsoft

TrojanDropper:Win32/Nuwar.gen!B

NOD32v2

probably a variant of Win32/Nuwar.Gen

Sophos

W32/Dorf-AX

Symantec

Trojan.Peacomm

VBA32

Email-Worm.Win32.Zhelatin.vg

VirusBuster

Worm.DR.Zhelatin.Gen.4

Webwasher-Gateway

Worm.Zhelatin.pc

Kommentare deaktiviert für Falsche Virus Grusskarte von FunnyPostCard.com

Das sollte aber anders laufen!

Das sollte aber anders laufen!![ups[1].20081114.mail](http://www.virenkiller.de/wp-content/uploads/2008/11/ups120081114mail.jpg) Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma

Folgende Warnmeldung erreichte Virenkiller.de von den Virenforschern der Firma  9.4.2008

9.4.2008 Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird.

Derzeit erreichen uns Spam-Mails, in denen (englisch) für kostenlose Screensaver (Bildschirmschoner) geworben wird. Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen

Wieder mal versuchen die Bot-Netz-Betreiber ihre Trojaner loszuwerden. Zuletzt haben Sie es mit angeblichen