22. November 2014

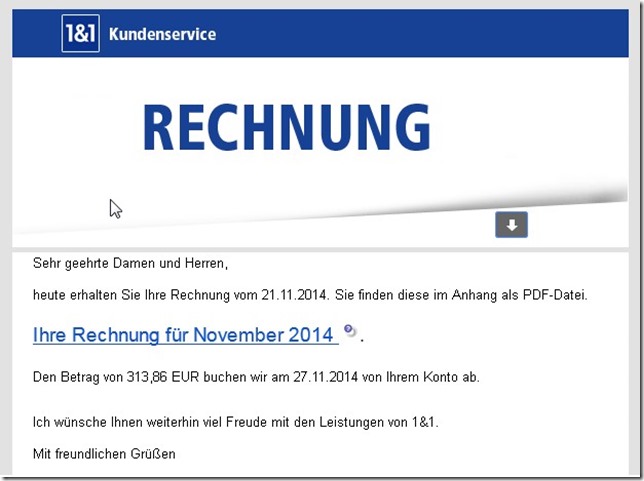

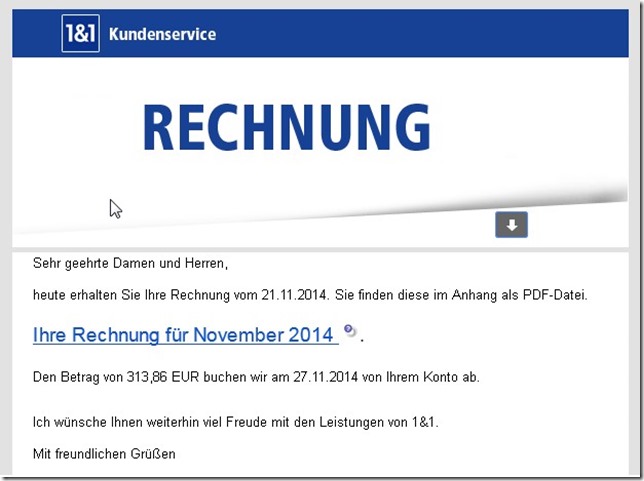

Mit der Email erreicht und derzeit eine angebliche Rechnung von 1&1.

Die Absenderadresse stammt vermutlich aus derselben gestohlenen Liste wie unsere Mailadresse und hat mit 1&1 nichts zu tun. Der komplette Text lautet beispielsweise:

Sehr geehrte Damen und Herren,

heute erhalten Sie Ihre Rechnung vom 21.11.2014. Sie finden diese im Anhang als PDF-Datei.

Ihre Rechnung für November 2014

.

Den Betrag von 313,86 EUR buchen wir am 27.11.2014 von Ihrem Konto ab.

Ich wünsche Ihnen weiterhin viel Freude mit den Leistungen von 1&1.

Mit freundlichen Grüßen

Der Link geht zu einer Seite, die einen automatischen Download einer Datei mit Namen wie

1_1_kundencenter_mobilfunk.zip

enthält.

Darin befindet sich dann eine Datei mit einem extrem langen Namen, die sich mit einem PDF-Icon tarnt. Der Name lautet z.B.:

1_1_kundencenter_mobilfunk_2014_11_de_0209_0000328362_2761287_12_78_009_2876237820002.exe

Wie man sieht, soll hier der Eindruck einer Mobilfunk-Rechnung erweckt werden. Die Größe der Datei beträgt 176.128 Byte.

Virustotal meldet einen Trojaner-Befall. Die Scanner haben mal wieder verschiedene Namen für das Ding.

| AVG |

Generic_s.EAK |

| Ad-Aware |

Trojan.Agent.BGPB |

| Avira |

TR/Crypt.176128 |

| Baidu-International |

Trojan.Win32.Emotet.BAB |

| BitDefender |

Trojan.Agent.BGPB |

| Bkav |

HW32.Packed.9F33 |

| Cyren |

W32/Trojan.QTWX-8483 |

| DrWeb |

Trojan.Emotet.50 |

| ESET-NOD32 |

Win32/Emotet.AB |

| Emsisoft |

Trojan.Win32.Emotet (A) |

| F-Prot |

W32/Trojan3.MHG |

| F-Secure |

Trojan.Agent.BGPB |

| GData |

Trojan.Agent.BGPB |

| Kaspersky |

Backdoor.Win32.Androm.flqy |

| McAfee |

Artemis!7AE552B119E7 |

| McAfee-GW-Edition |

BehavesLike.Win32.Downloader.cc |

| MicroWorld-eScan |

Trojan.GenericKD.1986891 |

| Microsoft |

Trojan:Win32/Emotet.D |

| Panda |

Trj/Zbot.AC |

| Sophos |

Troj/Farfli-CA |

| Symantec |

Downloader.Ponik |

| Tencent |

Win32.Trojan.Inject.Auto |

| TrendMicro |

TSPY_EMOTET.XXPT |

| TrendMicro-HouseCall |

TSPY_EMOTET.XXPT |

Immer daran denken:

- Rechnungen von 1&1 haben den AbsenderRechnungsstelle 1&1 Internet AG rechnungsstelle@1und1.de

- Rechnungen der Firma sprechen den Empfänger mit seinem Namen an.

- 1&1 Rechnungen kommen als PDF-Datei. Diese Endung ist auf Standard-Windows-Systemen nicht zu sehen.

ThreatExpert hat den Trojaner analysiert. Er legt eine Datei an, die wwcuhldh.exe heißt. Dieser Prozess versucht eine Internetverbindung zu öffnen. Neue Registry-Keys werden angelegt:

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\DefaultIcon

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto\command

- HKEY_CURRENT_USER\Software\Netscape\5.0

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\ee5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\qe5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\we5792afa

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif\Settings

Der Trojaner will Kontakt zur IP 162.144.106.152 aufnehmen.

Kommentare deaktiviert für Gefälschte 1&1 Rechnung verbreitet Trojaner

15. Januar 2014

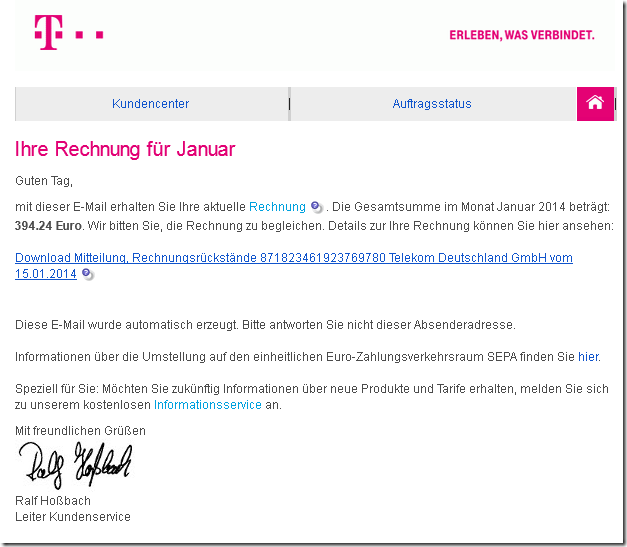

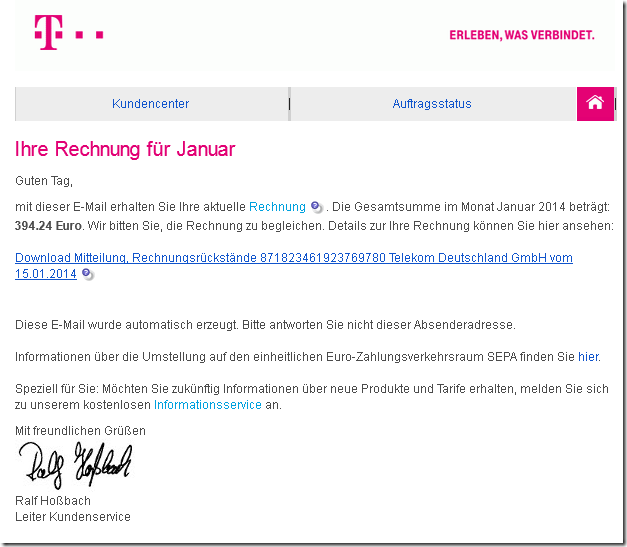

Und wieder versuchen es irgendwelche Verbrecher, ihre Trojaner in unsere Systeme einzuschleusen, indem Sie die Panikreaktionen auf hohe Rechnungen ausnutzen. Als angebliche Mobilfunkrechnung der Telekom geben sich die Emails aus.

Die Mail ist allgemein gehalten und enthält weder Namen noch Emailadressen oder sonst irgendwelche Hinweise darauf, dass es sich wirklich um eine persönliche Rechnung handelt.

Aktuell erkennen nun 5 Virenscanner die Bedrohung.

Der dargestellte Link geht auf eine schwedische Domainadresse. Bei einem Klick darauf wird eine Datei mit Namen wie „Rechnungsruckstande_9698169830015295.zip“ auf den Rechner geladen. Diese enthält dann eine ausführbare Datei, die sich aber als PDF-Datei tarnt. da die meisten leider immer noch die Windows-Standardeinstellung nutzen, welche bekannte Dateiendungen ausblendet, sind sie dumm genug, auf die Datei zu klicken… und dann ist es zu spät.

Eine Datei namens

Mitteilung, Rechnungsruckstande 9901169820005294 Telekom Deutschland GmbH vom Januar 2014.exe

wird gestartet und installiert den Trojaner. Virenscanner wie Fortinet verkünden noch:

The file Mitteilung, Rechnungsruckstande 9901169820005294 Telekom Deutschland GmbH vom Januar 2014.exe appears to be clean.

Leider irren sie sich…

Trendmicro meldet einen Mal_Xed-24. Bei Virustotal erkennen immerhin schon 5 Scanner die Bedrohung. MacAffee nennt ihn Artemis!86D3E008B8F5. Bei Rising heißt er PE:Malware.XPACK-HIE/Heur!1.9C48 .

Die anderen versagen auf ganzer Linie…

Kommentare deaktiviert für Trojaner in angeblicher Telekom-Mobilfunk-Rechnung

17. Juli 2012

17. Juli 2012

Und wieder versuchen es die Virenverbreiter mit einer Mail, die den Empfänger in Angst versetzen soll.

Es dürfte sich um die selben Verursacher handeln, die schon für die letzten beiden ähnlichen Mails verantwortlich sind. Denn sie schreiben direkt an einen namentlich genannten Empfänger…

Das Betreff der Mail lautet z.B.

Abmahnung für Erwin Perwin 16.07.2012

Doch im Folgetext wird dann kein Name mehr genannt. Der sieht z.B. wie folgt aus:

Sehr geehrte Damen und Herren,

schon in in unserem Brief vom 19.06.2012 wurden Sie benachrichtigt, dass die nicht beglichene Forderung von 1627,99 Euro leider nicht überwiesen wurde. Mit diesen Schreiben bitten wir Sie Ihrer Zahlungsverpflichtung nachzukommen.

Da dies die zweite Mahnung ist, die Sie über Ihre Schulden warnt, sind wir gezwungen Ihnen leider die Kosten von 12,00 Euro ebenfalls zu der noch offenen Forderung als Mahnung in Rechnung stellen.

Wir bitten Sie, die nicht bezahlten Kosten bis zum 21.07.2012 auf das angegebene Konto zu begleichen.

Andernfalls wird, unsere Forderung durch ein Inkassobüro geltend zu machen.

Zahlschein und Produkten Liste finden Sie in dem beigefügtem Schreiben.

Mit besten Grüßen

HerrmannOnlineShop GmbH

Gesellschaftssitz ist Annaburg

Steuer-Nummer DE882059187

Verwaltung: Lennox Schubert

Der erwähnte Zahlschein ist die Falle. Es handelt sich nämlich um eine ZIP-Datei, die 20.936 Byte groß ist und wieder den namen des Empfängers enthält. Wie etwa: Mahnung 16.07.2012 Erwin Perwin.zip

Darin dann ist eine ZIP-Datei Namens Abmahnung Rechnung 16.07.2012.zip.

Und darin das eigentliche Virusprogramm Abmahnung Rechnung 16.07.2012.com

Wie kaum noch ein Windowsmäuseschubser weiß, ist COM die Endung für ein ausführbares Programm. da aber jedes Windows im Auslieferungszustand so eingestellt ist, dass „bekannte Endungen“ ausgeblendet werden, bleibt dort nur noch ein „Abmahnung Rechnung 16.07.2012“. Da klickt man dann schon mal drauf.

Doch genau das darf man nicht!

Microsofts Security Essentials erkennen das Ding. Ansonsten laut Jotti nur noch Panda Antivirus.

Doch der Onlinescanner von Virustotal tröstet uns ein wenig. 17 von 42 Scannern erkennen ihn wenigstens schon.

Aktuelle Virenwarnungen gibt es immer auch per Newsletter oder auf Facebook

Kommentare deaktiviert für Virus in angeblicher Abmahnung

24. November 2008

Beim letzten Mal hat es den Virenverteilern scheinbar eine Menge gebracht und so versuchen sie es mit derselben Masche noch einmal.

Zuerst kommt eine unverschämte Email eines Inkassounternehmens. Der Ruf dieser Unternehmen und die Furcht vor ihnen ist übel genug, um auch den ruhigsten Zeitgenossen dazu zu veranlassen, das Schreiben zu öffnen.

Unnötig festzustellen, dass die angeblich absendenden Unternehmen mit dieser Mail gar nichts zu tun haben. Keine erntszunehmende Inkassofirma wählt den Weg einer Email als Mahnung.

In diesem Fall droht angeblich eine Firma namens Regel Inkasso GmbH aus Bielefeld mit fehlenden Zahlungen in vierstelliger Höhe.

Über die genaue Höhe soll man sich mittels einer Liste in einer Datei namens Abrechnung.zip informieren können.

Die Datei enthält wieder einmal den eigentlichen Tojaner sowie eine (scheinbare) Textdatei, die aber eigentlich die Endung LNK (Link) hat. Bei Windowslinks werden die Endungen üblicherweise nicht angezeigt, so dass man sie versehentlich für etwas anderes halten kann.

Klickt man sie an, so rufen sie normalerweise ein Programm auf um es zu starten. In diesem Fall den Trojaner.

Beispiel-Mailtext:

Sehr geehrte Damen und Herren!

Die Anzahlung Nr.228267195414 ist erfolgt

Es wurden 6684.00 EURO Ihrem Konto zu Last geschrieben.

Die Auflistung der Kosten finden Sie im Anhang in der Datei: Abrechnung.

Regel Inkasso GmbH & Co. KG

Fredeburger Str. 21

33699 Bielefeld

Postfach 51 20 05

33698 Bielefeld

Tel.: 0521 93212-0

Fa x: 0521 92412-15

AG Bielefeld HRA 13169

Steuer-Nummer: 349/5749/0377

Komplementargesellschaft:

Regel Verwaltungs-GmbH

AG Bielefeld HRA 34932

Der eigentliche Trojaner ist die Datei scann.a, welche sich ebenfalls in der gezippten Datei befindet.

Wenn man die Grundregeln des gesunden Menschenverstandes befolgt und solche Dateien ignoriert, ist man auf der sicheren Seite.

Nicht jeder Virenscanner erkennt das Ding. Also Vorsicht!

Analyse

IN der Datei Abrechnung.zip (19.710 Byte) befindet sich die Datei abrechnung.lnk sowie ein Verzeichnis namens scann, welches den eigentlichen Virus enthält: scann.a (26.112 Byte).

Wegen der unüblichen Dateiendung .a schlagen Virenscanner erst an, wenn man auf diese Datei zuzugreifen versucht.

Jotti sagt:

A-Squared Win32.Outbreak!IK gefunden

AntiVir TR/Dldr.iBill.BR gefunden

Avast Win32:Trojan-gen {Other} gefunden

BitDefender Trojan.Agent.ALHD gefunden

ClamAV Trojan.Agent-62899 gefunden

Dr.Web Trojan.DownLoad.16843 gefunden

F-Prot Antivirus W32/Trojan3.LG gefunden

F-Secure Anti-Virus Worm:W32/AutoRun.KD, Worm.Win32.AutoRun.svl gefunden

Kaspersky Anti-Virus Worm.Win32.AutoRun.svl gefunden

NOD32 Win32/AutoRun.FakeAlert.AD gefunden

Norman Virus Control Keine Viren gefunden

Sophos Antivirus Troj/Agent-IIJ gefunden

Und Virustotal findet:

AntiVir – – TR/Dldr.iBill.BR

Authentium – – W32/Trojan3.LG

Avast – – Win32:Trojan-gen {Other}

AVG – – Pakes.ANT

BitDefender – – Trojan.Agent.ALHD

CAT-QuickHeal – – (Suspicious) – DNAScan

ClamAV – – Trojan.Agent-62899

DrWeb – – Trojan.DownLoad.16843

F-Prot – – W32/Trojan3.LG

F-Secure – – Worm.Win32.AutoRun.svl

Fortinet – – W32/Autorun.KD!worm

GData – – Trojan.Agent.ALHD

Ikarus – – Win32.Outbreak

Kaspersky – – Worm.Win32.AutoRun.svl

McAfee – – Spy-Agent.bw

McAfee+Artemis – – Spy-Agent.bw

Microsoft – – TrojanDropper:Win32/Emold.C

NOD32 – – Win32/AutoRun.FakeAlert.AD

Panda – – Generic Trojan

Prevx1 – – Malicious Software

SecureWeb-Gateway – – Trojan.Dldr.iBill.BR

Sophos – – Troj/Agent-IIJ

Symantec – – Downloader

TheHacker – – W32/AutoRun.svl

TrendMicro – – PAK_Generic.001

VirusBuster – – Trojan.Agent.FKIA

Der Trojaner legt die Datei C:\Programme\\Microsoft Common\svchost.exe an. Diese Datei hat dieselbe Größe wie scann.a, es ist also der Trojaner.

Er versucht zwei Server in China zu erreichen und dort die Url

ld.php?v=1&rs=13441600&n=1&uid=1 aufzurufen.

Diese wurden scheinbar von einem Russen registriert. Interessanterweise existiert die zweite Domain nicht einmal.

Kommentare deaktiviert für Wieder mal Trojaner als Inkasso-Abrechnung

25. Oktober 2008

Vom selben Verursacher wie der gestern gemeldete Virus in einer gefälschten Rechnung von Vattenfall oder einem Inkassobüro stammt die heutige Fälschung. Denn beide versuchen zu denselben Internetseiten Kontakt aufzunehmen, um sich Befehle abzuholen.

Bedenklich daran ist die Tatsache, dass die Virenprogrammierer, die ganz eindeutig auf den deutschsprachigen Markt zielen, sich die Mühe gemacht haben, schnell hintereinander zwei verschiedene Trojaner loszulassen.

Das Betreff der Beispielmail:

Wichtiger Hinweis NR37639 zur Datenuebermittlung an die SCHUFA

Der Mailtext:

Sehr geehrte Damen und Herren,

Usenet GmbH - usenext.de

38,21 EUR

Beate Uhse GmbH beate-uhse.de

64,48 EUR

bisherige Mahnkosten unserer Mandanten:

57,71 EUR

vorgerichtliche Inkassogebuehren:

81,17 EUR

noch offener Gesamtbetrag inklusive unserer Bearbeitungskosten:

793,47 EUR

bislang ist der von uns angemahnte Betrag nicht ausgeglichen worden!

Als Vertragspartner der SCHUFA Holding AG weisen wir darauf hin, dass wir Daten ueber aussergerichtliche und gerichtliche Einziehungsmassnahmen bei ueberfaelligen und unbestrittenen Forderungen an die SCHUFA Holding AG, Kormoranweg 5, 65201 Wiesbaden, uebermitteln. Vertragspartner der SCHUFA sind vor allem Kreditinstigute sowie Kreditkarten- und Leasinggesellschaften.

Moechten Sie diese Schritte vermeiden, zahlen Sie bitte bis zum 09.12.2008 Ihren Schuldbetrag unter Angabe Ihres

Aktenzeichens (siehe Anhang) auf die in der Auflistung genannte Bankverbindung.

Die detailierte Auflistung Ihrer Rechnungen, Mahngebuehren und die Zahlungs bzw. Wiederspruchshinweise finden Sie im Anhang.

Mit freundlichen Gruessen Ihr Proinkasso Team

Dieser Brief wurde maschinell erstellt und ist deshalb ohne Unterschrift gueltig

Im Anhang namens Anhang.zip (21.188 Byte) befindet sich der Trojaner mit der Bezeichnung Rechnung.scr (31.744 Byte).

Nochmal ein Hinweis an alle „Normaluser“: SCR, die Endung für einen Bildschirmschoner (SCReensaver), ist nur eine Umbenennung einer normalen Programmdatei. Windows behandelt sowas wie ein Programm und führt es einfach aus. Ein Doppelklick auf eine SCR-Datei startet ein Programm!

Wie schon gestern versucht der Trojaner, eine Datei anzulegen

C:\Programme\Microsoft Common\svchost.exe

und sie in der Registry zu verankern.

Die Mail sollte bei Empfang gelöscht werden. Schenken Sie solchen Drohungen generell keine Beachtung. Seriöse Firmen würden sowas nie verschicken, weil es keinerlei Bestand vor Gericht hat, wenn es darum geht nachzuweisen, dass Sie unterrichtet wurden.

Scanergebnis bei Jotti

AntiVir TR/Dldr.iBill.BE gefunden

Avast Win32:Downloader-BZT gefunden

BitDefender Trojan.Agent.AKTB gefunden

ClamAV Trojan.Agent-57253 gefunden

Dr.Web Trojan.DownLoad.3735 gefunden

F-Prot Antivirus W32/Trojan3.EM gefunden

F-Secure Anti-Virus Trojan-Downloader:W32/Agent.HWO, Trojan-Downloader.Win32.Agent.algj gefunden

Ikarus Win32.Outbreak gefunden

Kaspersky Anti-Virus Trojan-Downloader.Win32.Agent.algj gefunden

NOD32 Win32/AutoRun.Agent.X gefunden

Sophos Antivirus Troj/Agent-IAO gefunden

Virustotal meint dazu:

AntiVir – – TR/Dldr.iBill.BE

Authentium – – W32/Trojan3.EM

Avast – – Win32:Downloader-BZT

AVG – – Pakes.AKA

BitDefender – – Trojan.Agent.AKTB

ClamAV – – Trojan.Agent-57253

DrWeb – – Trojan.DownLoad.3735

F-Prot – – W32/Trojan3.EM

F-Secure – – Trojan-Downloader:W32/Agent.HWO

GData – – Trojan.Agent.AKTB

Ikarus – – Win32.Outbreak

Kaspersky – – Trojan-Downloader.Win32.Agent.algj

McAfee – – Downloader-AAP

Microsoft – – TrojanDropper:Win32/Emold.C

NOD32 – – Win32/AutoRun.Agent.X

SecureWeb-Gateway – – Trojan.Dldr.iBill.BE

Sophos – – Troj/Agent-IAO

Symantec – – W32.Auraax

Wenn Ihr Virenscanner fehlt, ist er untauglich Sie zu schützen!

Unser kostenloser Newsletter

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Viren-Rechnung mit SCHUFA-Drohung

24. Oktober 2008

Es scheint, als wolle ein Virenversender gleichzeitig einer Inkassofirma schaden. Angeblich kommt nämlich von der Firma TESCHINKASSO Forderungsmanagement eine Mail mit einem Anhang namens Rechnung.zip. (22.745 Byte)

Der Mailtext:

Betreff: Abbuchung

Sehr geehrte Damen und Herren!

Die Anzahlung Nr.751691600428 ist erfolgt

Es wurden 0405.00 EURO Ihrem Konto zu Last geschrieben.

Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Alle unsere Rechnungen sind mit einem Sicherheitszertifikat versehen – der ist fuer Sie nicht von Bedeutung

TESCHINKASSO Forderungsmanagement GmbH

Geschaeftsfuehrer: Siegward Tesch

Bielsteiner Str. 43 in 51674 Wiehl

Telefon (0 22 62) 7 11-9

Telefax (0 22 62) 7 11-806

Ust-ID Nummer: 212 / 5758 / 0635

Amtsgericht Koeln HRB 39598

Man achte auf die nicht vorhandenen Umlaute…

Versandt wurde die Mail in unserem Fall in Istanbul.

Die Datei enthält zwei Dateien, welche einen unbedarften Anwender sicher reinlegen werden.

Eine Datei namens Rechnung.txt.lnk

Die Endung lnk weit darauf hin, dass es keine einfache Textdatei iost, sondern eine Linkdatei, die von Windows besonders behandelt wird. Der darin löiegende Quelltext zeigt auf, dass sie nur dazu dient eine ausführbare Virendatei in Windows zu starten und in der Registry zu verankern.

Diese zweite Datei namens zertifikat.ssl beinhaltet den eigentlichen Trojaner. Der Leser wird ja schon in der Mail künstlich beruhigt, dass das „Sicherheitszertifikat“ für ihn nicht von Bedeutung sei.

Jotti und Virustotal erkennen den Trojaner jedenfalls teilweise:

Jotti:

AntiVir TR/Dropper.Gen gefunden

ClamAV Trojan.Dropper.Rechnung gefunden

Dr.Web Trojan.DownLoad.3735 gefunden

F-Prot Antivirus W32/Trojan3.EJ gefunden

Kaspersky Anti-Virus Worm.Win32.Downloader.wh gefunden

Sophos Antivirus Troj/Agent-IAJ gefunden

Und Virustotal meint dazu:

Authentium – – W32/Trojan3.EJ

ClamAV – – Trojan.Dropper.Rechnung

DrWeb – – Trojan.DownLoad.3735

F-Prot – – W32/Trojan3.EJ

Kaspersky – – Worm.Win32.Downloader.wh

SecureWeb-Gateway – – Trojan.Dropper.Gen

Sophos – – Troj/Agent-IAJ

Symantec – – W32.SillyFDC

Vermutlich will jemand dem Ruf der genannten Firma starten, wenngleich die das auch schon gut allein schaffen, indem sie auf ihrer Webseite Telefonnummern angeben, bei denen die Telekom nur „Kein Anschluss unter dieser Nummer“ sagen kann.

Der Trojaner will zwei Server kontaktieren, von denen einer nicht existiert und der andere wurde in China unter russischem Namen angemeldet.

Er will sich im befallenen System unter

C:\Programme\Microsoft Common\svchost.exe

ablegen.

Da hat so eine Datei nix zu suchen. Im Zweifelsfall LÖSCHEN!

Laut einer Pressemeldung kann auch noch folgender Text enthalten sein:

Die Anzahlung Nr.575165210048 ist erfolgt

Die Anzahlung Nr.696051361946 ist erfolgt

Die Anzahlung Nr.240988920464 ist erfolgt

Die Anzahlung Nr.979548716268 ist erfolgt

Die Anzahlung Nr.023931824185 ist erfolgt

Ihr Abbuchungsauftrag Nr.26434045 wurde erfullt.

Ihr Abbuchungsauftrag Nr.35832860 wurde erfullt.

Es wurden 5778.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 6970.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 0699.10 EURO Ihrem Konto zu Last geschrieben.

Es wurden 8502.00 EURO Ihrem Konto zu Last geschrieben.

Es wurden 5544.00 EURO Ihrem Konto zu Last geschrieben.

Ein Betrag von 661.01 EURO wurde abgebucht und wird in Ihrem Bankauszug als “Vattenfallabbuchung ” angezeigt. Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Ein Betrag von 438.50 EURO wurde abgebucht und wird in Ihrem Bankauszug als “Vattenfallabbuchung ” angezeigt. Die Auflistung der Kosten finden Sie im Anhang in der Datei: Rechnung.

Ich empfehle diese Mail sofort zu löschen und auf keinen Fall der Neugier nachzugeben!

Auch sollten Anhänge mit Endungen wie LNK niemals einfach angeklickt werden.

Kommentare deaktiviert für Virus in Rechnung.zip angeblich von TESCHINKASSO Forderungsmanagement

23. Juli 2007

Warnung vor gefälschten Telekom-Mails (T-Mobile)

Der Newsticker des Heiseverlags warnt vor gefälschten Mails von T-Mobile.

Diese locken den Empfänger mit Gutschriften aus dem SMS-Konto.

Betreff der Mails:

Betr.: Danke, dass Sie Ihre Rechnung rechtzeitig erganzt haben

Der Text der Mail lautet:

Die Gesellschaft „T-Mobile“ dankt ihren Kunden, dass sie ihre Abrechnung des Mobiltelefonsimmer rechtzeitig ergänzen und dafür rechnet sie ihnen die Punkte an.1 Punkt sind gleich 20 kostenlose SMS. Die Punktmenge auf Ihrer Rechnung können Sie hier http://www.t-mobile.de/mein-t-mobile/0,9703,14244-_,00.html anschauen. Eine notwendige Bedingung des Erhaltens der Punkte ist die positive Abrechnung im Laufe von dem Quartal.

Ein Link in der Mail führt dann allerdings nicht auf eine T-Mobileseite, sondern wieder mal auf eine virenverseuchte Webseite, die dem Besucher durch einen nicht wahrnehmbaren Iframe durch Javascripte gefährliche Trojaner unterzuschieben versucht. Iframes nennt man die Technik, in normale Webseiten offen oder versteckt Inhalte anderer Webseiten einzubetten.

Erfolgversprechend dürfte so eine Mail ohnehin eigentlich nur bei Kunden von T-Mobile sein, aber man weiß ja nie.

Kompletter Text von heise:

http://www.heise.de/newsticker/meldung/93118

Auch T-Mobile selbst warnt:

http://www.t-mobile.de/virenwarnung

Diese und andere Virenwarnungen kostenlos per Email bekommen?

Der Virennewsletter von Virennewsletter.de

Kommentare deaktiviert für Warnung vor gefälschten Telekom-Mails (T-Mobile)

11. April 2007

Update vom 24.5.2007:Eine Kopie des untenstehenden Schreibens kommt nun angeblich von einer „Rechtsanwaltsgesellschaft Thieler “ . Der Anhang ist wieder mit einem Trojaner verseucht, den aber die aktuellen Virenscanner problemlos entdecken. Dämlicherweise ist die Kopie dieses Schreibens so schlecht, dass es sogar noch mit „Olaf Tank“ – dem Namen des angeblichen Absenders der vorherigen Mail – unterschrieben ist.

Kleine Ironie am Rande:

Rechtsanwalt Tank konnte den beiden Gebrüdern Schmidtlein offensichtlich nicht vor dem Landgericht Darmstadt helfen: http://www.heise.de/newsticker/meldung/90126

Mit dem Betreff

Forderung AZ: 264812/09

kommt von einem Absender

Anwaltskanzlei Tank (anwalt@forderungseinzug.de)

eine gefälschte Rechnung ins Haus geflattert. Ein Anhang namens Rechnung.zip einthält eine ausführbare Virusdatei namens O_rechnung.pdf.exe.

Der Inhalt der Email ist aus vielen Gründen unsinnig. Wengleich es den Absender sowie die angeblichen Rechnungssteller wirklich gibt. Für Rechtsanwalt Tank und die Gebrüder Schmidtlein findet das Internet und die Presse nur harte Worte (Beispiele:

http://www.verbraucherzentrale-bremen.de/themen/verbraucherrecht/schmidtlein.html

http://www.verbraucherzentrale-bremen.de/themen/verbraucherrecht/kostenfallen-im-internet.html

)

Hier kam die Mail am 11.4.2007 an, abgeschickt wurde sie laut Emailtext aber erst am 31.4.2007 (der April hat nur 30 Tage :-) )

Solche Anwaltsrechnungen dürfen natürlich um gültig zu sein NICHT per Email versandt werden. Die angebliche Verursacher-IP ist in Nigeria.

Anwaltskanzlei Tank

RA Olaf Tank

Rheiner Landstraße 197

49078 Osnabrück Aktenzeichen: 051065/86

Osnabrück, den 31.04.2007Bitte geben Sie Ihr Aktenzeichen bei jeglichem Schriftverkehr und Zahlungen immer an.

Sehr geehrte Kunde,hiermit zeige ich die Interessenvertretung der Firma Andreas & Manuel Schmidtlein GbR, Vor der Hube 3, D 64572 Büttelborn an. Ordnungsgemäße Bevollmächtigung wird anwaltlich versichert. Meine Mandantschaft macht gegen Sie folgende Forderung geltend:Rechnung vom 15,08,2006 aus Dienstleistungsvertrag mit der Rechnungsnummer R270665 für die Anmeldung vom 29,07,2006 um 14:33 Uhr auf der Internetseite P2P-heute.com mit folgender Anmelde-IP: 217.083.187.57. Sie schulden meiner Mandantschaft daher 110,00 EUR. Da Sie sich in Verzug befinden, sind Sie gegenüber meiner Mandantschaft verpflichtet, die durch meine Tätigkeit entstandenen Gebühren zu erstatten.Das Originalrechnung finden Sie im Anhang als signierte PDF Datei.

Bitte behalten Sie das Original Rechnung unbedingt für Ihre Unterlagen. Liquidation:1,3 Geschäftsgebühr, Nr. 2300 VV 965,50 EURAuslagenpauschale, Nr. 7002 VV X,50 EURGesamtsumme 302,00 EURDer von Ihnen zu zahlende Gesamtbetrag beläuft sich somit auf 335,00 EUR.Ich fordere Sie auf, den Gesamtbetrag, innerhalb einer Frist von 10 Tagen, also bis zum09.04.2007 (hier eingehend)

auszugleichen. Bitte überweisen Sie diesen Betrag auf das unten angegebene Konto. Sollte der Gesamtbetrag nicht fristgerecht eingehen, werde ich meiner Mandantschaft empfehlen, die Forderung ohne weitere außergerichtliche Ankündigung, gerichtlich geltend zu machen, wodurch weitere Kosten zu Ihren Lasten entstehen.

Wir möchten in diesem Zusammenhang auf die bereits ergangenen Urteile verweisen, welche Sie auf der Internetseite www.forderungseinzug.de einsehen können.

Bei der Anmeldung auf oben genannter Internetseite wurde die zu diesem Zeitpunkt übermittelte IP-Adresse gespeichert. Die IP-Adresse ermöglicht den Strafverfolgungsbehörden, im Falle einer strafrechtlichen Ermittlung, die Identifikation des PC’s, der zum Zeitpunkt der Anmeldung genutzt wurde.

Als weitere Sicherheitsinstanz ist auf oben genannter Internetseite das Geburtsdatum des Users eingegeben worden. Sollte sich bei einer weiteren überprüfung der Daten herausstellen, dass ein falsches Geburtsdatum eingegeben wurde, ist von einem Betrugsdelikt auszugehen. In diesem Fall hätte sich eine gegebenenfalls minderjährige Person eine Leistung erschlichen, die ihr nicht hätte bereitgestellt werden dürfen. Hier behalte ich mir im Namen meiner Mandantschaft die Erstattung einer Strafanzeige vor. Die dabei anfallenden Kosten und Auslagen sind gegebenenfalls gegen Sie geltend zu machen.

Mit freundlichen Grüßen

Olaf Tank

Rechtsanwalt

Anwaltskanzlei Tank

RA Olaf Tank

Postfach 6251

49078 Osnabrück

Tel: 0541-34 97 70-0

Fax: 0541-34 97 70-77

anwalt@forderungseinzug.de

Bankverbindung Ausland: Postbank Hannover IBAN DE06 2501 0030 0077 6673 07, BIC: PBNKDEFF

Bankverbindung Deutschland: Postbank Hannover Kontonummer: 77 667 307, BLZ 250 100 30

Bitte geben Sie als Zahlungsempfänger unbedingt RA Olaf Tank an und Ihr Aktenzeichen als Verwendungszweck.

Virustotal fand im Anhang folgendes:

| Antivirus |

Version |

Update |

Result |

| AhnLab-V3 |

2007.4.10.0 |

04.11.2007 |

no virus found |

| AntiVir |

7.3.1.50 |

04.11.2007 |

TR/Crypt.CFI.Gen |

| Authentium |

4.93.8 |

04.11.2007 |

Possibly a new variant of W32/Document-disguised-based!Maximus |

| Avast |

4.7.936.0 |

04.10.2007 |

no virus found |

| AVG |

7.5.0.447 |

04.11.2007 |

Downloader.Agent.KEU |

| BitDefender |

7.2 |

04.11.2007 |

Trojan.Downloader.Nurech.AZ |

| CAT-QuickHeal |

9.00 |

04.10.2007 |

no virus found |

| ClamAV |

devel-20070312 |

04.11.2007 |

Trojan.Downloader-5254 |

| DrWeb |

4.33 |

04.11.2007 |

DLOADER.Trojan |

| eSafe |

7.0.15.0 |

04.10.2007 |

no virus found |

| eTrust-Vet |

30.7.3560 |

04.11.2007 |

no virus found |

| Ewido |

4.0 |

04.10.2007 |

no virus found |

| FileAdvisor |

1 |

04.11.2007 |

no virus found |

| Fortinet |

2.85.0.0 |

04.11.2007 |

W32/AAP.BF!tr.dldr |

| F-Prot |

4.3.1.45 |

04.11.2007 |

W32/Document-disguised-based!Maximus |

| F-Secure |

6.70.13030.0 |

04.11.2007 |

Trojan-Downloader.Win32.Nurech.bf |

| Ikarus |

T3.1.1.5 |

04.11.2007 |

Trojan-Downloader.Win32.Small |

| Kaspersky |

4.0.2.24 |

04.11.2007 |

Trojan-Downloader.Win32.Nurech.bf |

| McAfee |

5005 |

04.10.2007 |

no virus found |

| Microsoft |

1.2405 |

04.11.2007 |

no virus found |

| NOD32v2 |

2178 |

04.10.2007 |

no virus found |

| Norman |

5.80.02 |

04.10.2007 |

no virus found |

| Panda |

9.0.0.4 |

04.11.2007 |

Suspicious file |

| Prevx1 |

V2 |

04.11.2007 |

no virus found |

| Sophos |

4.16.0 |

04.06.2007 |

no virus found |

| Sunbelt |

2.2.907.0 |

04.07.2007 |

no virus found |

| Symantec |

10 |

04.11.2007 |

Downloader |

| TheHacker |

6.1.6.088 |

04.09.2007 |

no virus found |

| VBA32 |

3.11.3 |

04.10.2007 |

no virus found |

| VirusBuster |

4.3.7:9 |

04.10.2007 |

no virus found |

| Webwasher-Gateway |

6.0.1 |

04.11.2007 |

Trojan.Crypt.CFI.Gen |

Jotti meinte dazu:

<>

| Datei: |

O_rechnung.pdf.exe |

| Auslastung: |

|

| Status: |

INFIZIERT/MALWARE (Anmerkung: diese Datei wurde bereits vorher gescannt. Die Scanergebnisse werden daher nicht in der Datenbank gespeichert.)

|

| Entdeckte Packprogramme: |

–

|

| |

| AntiVir |

TR/Crypt.CFI.Gen gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Downloader.Agent.KEU gefunden

|

| BitDefender |

Trojan.Downloader.Nurech.AZ gefunden

|

| ClamAV |

Trojan.Downloader-5254 gefunden

|

| Dr.Web |

DLOADER.Trojan gefunden (mögliche Variante)

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Trojan-Downloader:W32/Nurech.BG, Trojan-Downloader.Win32.Nurech.bf gefunden

|

| Fortinet |

W32/AAP.BF!tr.dldr gefunden

|

| Kaspersky Anti-Virus |

Trojan-Downloader.Win32.Nurech.bf gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| Panda Antivirus |

Keine Viren gefunden

|

| Rising Antivirus |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Keine Viren gefunden

|

| |

Diese und ähnliche Warnungen per Email?

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Virus in gefälschter Anwaltsmail

21. März 2007

Wieder mal versuchen die Bot-Netz-Betreiber, uns einen Trojaner mittels einer gefälschten Rechnung unterzujubeln.

Anhang: T-Com.zip

In der Zip-Datei befindet sich eine: Telekom.pdf.exe, die sich mit einem PDF-Icon zu tarnen versucht.

Jotti meint dazu:

| Telekom.pdf.exe |

| |

|

| Status: |

INFIZIERT/MALWARE (Anmerkung: diese Datei wurde bereits vorher gescannt. Die Scanergebnisse werden daher nicht in der Datenbank gespeichert.)

|

| Entdeckte Packprogramme: |

–

|

| |

| AntiVir |

TR/Dldr.iBill.AD gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Trojan.Spy.BZub.II gefunden

|

| ClamAV |

Trojan.Downloader-3861 gefunden

|

| Dr.Web |

Keine Viren gefunden

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Trojan-Downloader:W32/Nurech.BE, Trojan-Spy.Win32.BZub.ii gefunden

|

| Fortinet |

Keine Viren gefunden

|

| Kaspersky Anti-Virus |

Trojan-Spy.Win32.BZub.ii gefunden

|

| NOD32 |

Win32/TrojanDownloader.Nurech.NAQ gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| Panda Antivirus |

Keine Viren gefunden

|

| VirusBuster |

Trojan.DR.BZub.Gen.8 gefunden

|

| VBA32 |

Trojan-Spy.BZub.1 (paranoid heuristics) gefunden (mögliche Variante)

|

Kommentare deaktiviert für Trojaner in gefälschter Telekom Rechnung

7. März 2007

Und es reißt nicht ab, soeben schlug hier noch mehrfach eine neue gefälschte Rechnung auf und wurde uns auch von einem Leser parallel zugesandt.

Dieses Mal stellt angeblich die Firma Quelle eine Rechnung per Email.

Absender:

Quelle De is_as0@quelle.de

Betreff:

Ihre detaillierte Quelle Rechnung

Mailtext:

***************www.quelle.de***************

Wir bestätigen Ihnen den Eingang Ihrer Bestellung vom 06.03.2007 um 22:45 Uhr:

Vorgangs-ID: 771823464456

Verarbeitungscode: ART 3176537617401747810523221688853498812

Kundennummer: 885375869

——————————————————————————

Sehr geehrte Quelle Kunde,

vielen Dank für Ihre Bestellung bei www.quelle.de.

Eine definitive Lieferzusage können wir Ihnen momentan leider nicht geben.

die Gesamtsumme fär Ihre Rechnung beträgt: 691,70 Euro (incl. Versandspesen: EUR 5,95)

Anbei erhalten Sie den detaillierten Rechnung sowie die alle anderen wichtigen Unterlagen zu Ihrem Bestellung im beigefügter ZIP Datei.

Zahlungswunsch: Bankeinzug

Gemäß der erteilten Einzugsermächtigung werden wir den Rechnungsbetrag in den nächsten Tagen von Ihrem Konto einziehen.

Ihre Rechnung ist im PDF-Format erstellt und mit einer „Digitalen Signatur“ unterzeichnet worden. Den entsprechenden

Verifikationsbericht finden Sie im Anhang dieser E-Mail.

Durch die „Digitale Signatur“ wird Ihre Rechnung nach dem Signatur-Gesetz (SigG) anerkannt.

Es gelten die allgemeinen Geschäftsbedingungen der QUELLE GmbH

Informationen zum aktuellen Lieferstatus Ihrer Bestellung können Sie unter der Rubrik „Mein Konto/Bestellübersicht“ in Ihrem persönlichen Bereich abfragen. Bitte melden Sie sich hierfür einmalig an:

http://www.quelle.de/extern.cgi?id=771823464456

Um sich die Rechnung anschauen und die Signatur prüfen zu können, benötigen Sie den Adobe Reader, Version 7.0 (oder höher).

Sollten Sie keinen Adobe Reader besitzen, können Sie diesen kostenfrei auf der Homepage von Adobe downloaden: http://www.adobe.de/products/acrobat/readstep2.html

Nach der erfolgreichen Installation des Adobe Readers wird es Ihnen möglich sein, die Rechnungsdatei zu öffnen

und die Signatur zu prüfen.

Ihr Quelle Online Team

——————————————————————————

Wir bedanken uns nochmals für Ihre Bestellung.

Schauen Sie doch bald wieder einmal bei www.quelle.de vorbei.

Bestätigungs-ID: 885375869 (für interne Zwecke)

Stempelkarte

Jetzt anmelden & profitieren!

http://www.quelle.de/extern.cgi?id=771823464456

www.quelle.de

Es hängt eine RAR-Datei namens Quelle_Rechnung_nqan117n.rar dran, die eine ausführbare Datei mit der Bezeichnung Quelleu6dDenfi64in.pdf.exe enthält.

Es erkennen diesen Trojaner noch nicht alle Scanner. Jotti meint dazu:

| Status: |

INFIZIERT/MALWARE (Anmerkung: diese Datei wurde bereits vorher gescannt. Die Scanergebnisse werden daher nicht in der Datenbank gespeichert.)

|

| Entdeckte Packprogramme: |

–

|

| |

| AntiVir |

TR/Dldr.iBill.Z gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Downloader.Generic3.VXR gefunden

|

| BitDefender |

Trojan.Downloader.Nurech.AO gefunden

|

| ClamAV |

Trojan.Downloader-1334 gefunden

|

| Dr.Web |

DLOADER.Trojan gefunden (mögliche Variante)

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Trojan-Downloader:W32/Nurech.BC gefunden

|

| Fortinet |

Keine Viren gefunden

|

| Kaspersky Anti-Virus |

Trojan-Downloader.Win32.Small.cig gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| Panda Antivirus |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Trojan-Downloader.Agent.35 gefunden (mögliche Variante)

|

Kommentare deaktiviert für Virus in gefälschter Quelle-Rechnung

Und wieder versucht jemand, verschreckten Emailempfängern eine virenverseuchte Email unterzuschieben.

Dieses Mal handelt es sich um eine gefälschte Rechnung, die angeblich von Single.de bzw. Singel.de kommt. Der Absender scheint sich da selbst nicht so sicher zu sein. Jedenfalls lautet der Absender

Rechnung Singel.de

Das Betreff aber lautet:

Rechnung Single.de Anmeldung ID 34944

Im Text steht dann

Sehr geehrte Damen und Herren,

vielen Dank für Ihre Anmeldung bei www.single.de Sie haben Sich für unsere

kostenpflichtige Partnersuche

angemedet. 097 ,- Euro werden Ihrem Konto für ein Jahresvertrag zu

Last gelegt. Wir mailen Ihnen

alle Partnersuchende aus Ihrer Region zwei Mal wöchentlich zu. Entnehmen Sie

Ihre Rechnung und den Zugang

zu Ihrem Profil dem unten angeführten Anhang. Bitte diesen genauestens

durchlesen und bei einer

Unstimmigkeit uns kontaktieren. Zum Lesen wird kein zusätzliches Programm

benötigt.

Falls die Anmeldung von einer dritten Person ohne Ihre Zustimmung

durchgeführt wurde, führen Sie

unverzüglich, den in dem Anhang aufgeführten Abmeldevrogang aus. Der

Widerspruch ist nach unseren AGB’s

innerhalb von zwei Wochen schriftlich zulässig!

Eine Kopie der Rechnung wird Ihnen in den nächsten Tagen per Post

zugestellt.

Mit freundlichen Grüßen

Webpool GmbH

Aachener Straße 7

50674 Köln

Fax: 02 21 / 95 29 61-38

Amtsgericht Köln

HRB 30628

Geschäftsführung: Hejung Im, André Ferrier

Umsatzsteuer-ID: DE 195535258

Wie man sieht, hat der Absender Probleme mit den deutschen Umlauten.

An der Mail hängt ein Anhang namens 71311.zip, der eine Datei mit der Bezeichnung Rechnung-singel.de.pdf.exe enthält.

Mehrere aktuelle Virenscanner (wie etwa mein Avast) erkennen den Virus (Avast zum Beispiel als Trojaner Win32:Nurech-U)

Auch Jotti ist der Trojaner bekannt:

| Datei: |

Rechnung-singel.de.pdf.exe |

| Auslastung: |

|

| Status: |

INFIZIERT/MALWARE (Anmerkung: diese Datei wurde bereits vorher gescannt. Die Scanergebnisse werden daher nicht in der Datenbank gespeichert.)

|

| Entdeckte Packprogramme: |

–

|

| |

| AntiVir |

TR/Dldr.iBill.Y gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Win32:Nurech-U gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Keine Viren gefunden

|

| ClamAV |

Trojan.Downloader-1334 gefunden

|

| Dr.Web |

Trojan.DownLoader.19265 gefunden

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Trojan-Downloader:W32/Nurech.AZ gefunden

|

| Fortinet |

Keine Viren gefunden

|

| Kaspersky Anti-Virus |

Trojan-Downloader.Win32.Nurech.az gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| Panda Antivirus |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Trojan-Downloader.Agent.35 gefunden (mögliche Variante)

|

Kommentare deaktiviert für Gefälschte Rechnung von Single.de/Singel.de mit einem Trojaner/Virus

25. Februar 2007

In letzter Zeit versuchen es mehrere, ihre Trojaner mittels gefälschter Rechnungen unter die Leute zu bringen. Ein relativ primitiver Versuch schlug jetzt hier auf, eine Art „Amazon-Trojaner“.

Das Betreff der Nachricht lautet: Ihre Bestellung 6719548 bei Amazon (oder andere Nummern, wie etwa 4958175).

Als Anhang bringt die Mail die Zipdatei 13915.ZIP mit.

Der Mailtext:

Vielen Dank fur Ihre Bestellung bei Amazon.de!

Das Sony VAIO VGN-1391517 Zoll WXGA Notebook

wird in kurze versendet. Die Kosten von 1215,- Euro

werden Ihrem Konto zu Last gelegt. Die Einzelheiten zu Ihrer

Bestellung entnahmen Sie bitte der angefugten Rechnung. Falls Sie

die Bestellung stornieren mochten, bitte den in der Rechnung angegebenen,

kostenlosen Kundenservice anrufen und Ihre Bestellnummer bereit halten.

Eine Kopie der Rechnung wird Ihnen in den nachsten Tagen schriftlich zugestellt.

Beachten Sie bitte: Diese E-Mail wurde von einer nur fur Benachrichtigungen

verwendeten Adresse gesendet. Eingehende E-Mails konnen nicht angenommen

werden. Antworten Sie nicht auf diese Nachricht.

Vielen Dank fur Ihren Einkauf bei Amazon Marketplace.

Amazon.de Kundenservice

http://www.amazon.de

Die Zip-Datei enthält eine ausführbare Datei namens 13915.exe.

Der Onlinescan mit Jotti meint dazu:

| Status: |

INFIZIERT/MALWARE

|

| Entdeckte Packprogramme: |

PE_PATCH, MEW

|

| |

| AntiVir |

HEUR/Crypted gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Keine Viren gefunden

|

| ClamAV |

Keine Viren gefunden

|

| Dr.Web |

Keine Viren gefunden

|

| F-Prot Antivirus |

Keine Viren gefunden

|

| F-Secure Anti-Virus |

Keine Viren gefunden

|

| Fortinet |

Keine Viren gefunden

|

| Kaspersky Anti-Virus |

Keine Viren gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

W32/Suspicious_M.gen gefunden

|

| VirusBuster |

novirus:Packed/MEW gefunden

|

| VBA32 |

Keine Viren gefunden

|

Diesmal haben sich die verbreiter nicht viel Mühe gemacht. Kurzer Mailtext, keine Änderung beim dateinamen und dann noch eine sofort erkennbare Exe-Datei. Es sollten nicht viele darauf hereinfallen.

Außerdem fehlen in der Mail die Umlaute. Buchstaben wie das ü werden einfach als u ausgegeben. Das deutet darauf hin, dass die Mail aus einem Gebiet ohne Umlaute (englischsprachig) kommt. Darauf deuten auch dei Rechtschreibfehler hin.

Kommentare deaktiviert für Gefälschte Amazon-Rechnung mit Trojaner

19. Februar 2007

Und wieder versuc ht jemand, uns mit dem Namen eines großen Konzerns einen Virus unterzuschieben.

Im Betreff heißt es: „Ihre IKEA Bestellung“

Dann folgt ein harmlos klingender Text:

IKEA

Ihre detaillierte IKEA Rechnung

Rechnungsnummer

Kundennummer

Datum

561 152 855 6683

175 669 2886

10 Februar 2006

Sehr geehrter IKEA Kunde,

die Gesamtsumme für Ihre Rechnung beträgt: 422,17 Euro.

Anbei erhalten Sie den detaillierten Rechnung sowie die alle anderen wichtigen Unterlagen zu Ihrem Bestellung im beigefügter ZIP Datei.

Kopie dieses Schreibens wird Ihnen gleichzeitig auch per Post zugeschickt.

Die Unterlassung rechtzeitiger Einwände gilt als Genehmigung. Weitere Informationen zum Widerspruch finden ebenfalls im beigefügten Dokument.

Gemäß der erteilten Einzugsermächtigung werden wir den Rechnungsbetrag in den nächsten Tagen von Ihrem Konto einziehen.

Ihre Rechnung ist im PDF-Format erstellt und mit einer „Digitalen Signatur“ unterzeichnet worden. Den entsprechenden

Verifikationsbericht finden Sie im Anhang dieser E-Mail.

Durch die „Digitale Signatur“ wird Ihre Rechnung nach dem Signatur-Gesetz (SigG) anerkannt.

Um sich die Rechnung anschauen und die Signatur prüfen zu können, benötigen Sie den Adobe Reader, Version 7.0 (oder höher).

Sollten Sie keinen Adobe Reader besitzen, können Sie diesen kostenfrei auf der Homepage von Adobe downloaden: http://www.adobe.de/products/acrobat/readstep2.html

Nach der erfolgreichen Installation des Adobe Readers wird es Ihnen möglich sein, die Rechnungsdatei zu öffnen

und die Signatur zu prüfen.

Antworten auf Ihre weiteren Fragen zur digitalen Signatur finden Sie auch in unseren FAQs unter dem Stichwort „Digitale Signatur“.

==================================

Das IKEA FAMILY LIVE

Einrichtungsmagazin: 100 Seiten Inspiration und Information.

4 -mal im Jahr kostenlos zum Mitnehmen in deinem IKEA FAMILY Shop.

Transportsicherheit:

Zeig einfach deine IKEA FAMILY CARD an der Kasse vor.

Wird dein Einkauf auf dem Eigentransport nach Hause beschädigt,

erhälst du gegen Vorlage des Kassenbons einen kostenlosen Ersatz der Ware.

==================================

Mit freundlichen Grussen

Ihre IKEA Team

i.A. Sandy Steinicke

—————————————————

Inter IKEA Systems B.V. 1999 – 2006

Aufsichtsrat:

Handelsregister:

Dr.Klaus Zumwinkel (Vorsitzender)

Amtsgericht Koblenz HRB 12903, Sitz der Gesellschaft Bonn

Der Anhang, die angebliche Rechnung hieß bei mir IKEA218Rechnung.zip und diese Datei enthielt eine ausführbare Datei namens RG_unYH8nfi32in.pdf.exe.

Schon das sowie die Tatsache, gar nichts bei IKEA bestellt zu haben, sollte Warnung genug sein.

Jotti erkennt zum heutigen Datum (19.2.2007) nicht viel:

| AntiVir |

Keine Viren gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Keine Viren gefunden

|

| ClamAV |

Keine Viren gefunden

|

| Dr.Web |

Keine Viren gefunden

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Keine Viren gefunden

|

| Fortinet |

Keine Viren gefunden

|

| Kaspersky Anti-Virus |

Keine Viren gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Trojan-Spy.BZub.1 (paranoid heuristics) gefunden (mögliche Variante)

|

Update vom 20.2.2007:

Scheinbar gibt es Trittbrettfahrer. Nun erschien eine neue Variante, diesmal mit einem Anhang im RAR-Format. (z.B.: ikea411Rechnung.rar). Auch das Betreff ist leicht geändert: „Detaillierte IKEA Rechnung3“.

Zu dieser Variante, fällt Jotti mehr ein:

| AntiVir |

TR/Dldr.iBill.T.1 gefunden

|

| ArcaVir |

Keine Viren gefunden

|

| Avast |

Keine Viren gefunden

|

| AVG Antivirus |

Keine Viren gefunden

|

| BitDefender |

Keine Viren gefunden

|

| ClamAV |

Trojan.Fakebill gefunden

|

| Dr.Web |

Keine Viren gefunden

|

| F-Prot Antivirus |

Possibly a new variant of W32/Document-disguised-based!Maximus gefunden

|

| F-Secure Anti-Virus |

Trojan-Downloader:W32/Nurech.AS, Trojan-Downloader.Win32.Agent.bhc gefunden

|

| Fortinet |

W32/Agent gefunden

|

| Kaspersky Anti-Virus |

Trojan-Downloader.Win32.Agent.bhc gefunden

|

| NOD32 |

Keine Viren gefunden

|

| Norman Virus Control |

Keine Viren gefunden

|

| VirusBuster |

Keine Viren gefunden

|

| VBA32 |

Trojan-Spy.BZub.1 (paranoid heuristics) gefunden (mögliche Variante)

|

Kommentare deaktiviert für IKEA-Virus – Gefälschte Ikea-Rechnungen! *Update*