22. November 2014

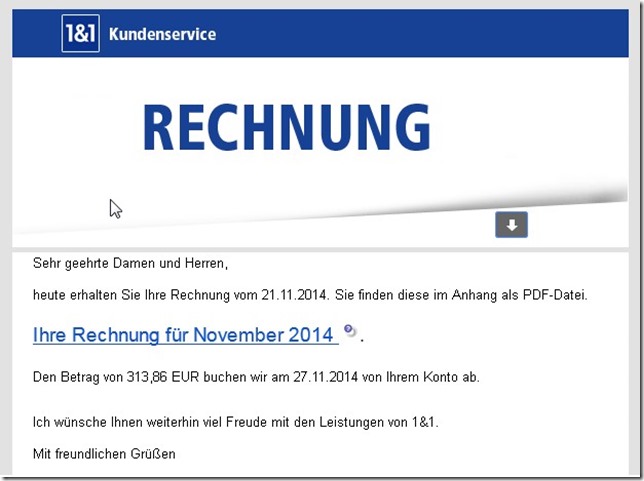

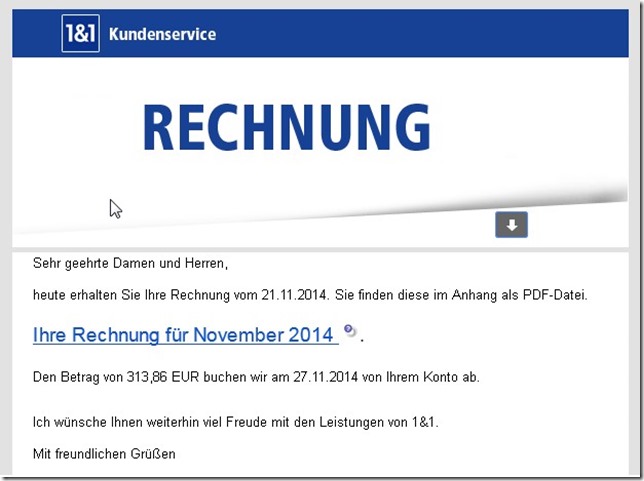

Mit der Email erreicht und derzeit eine angebliche Rechnung von 1&1.

Die Absenderadresse stammt vermutlich aus derselben gestohlenen Liste wie unsere Mailadresse und hat mit 1&1 nichts zu tun. Der komplette Text lautet beispielsweise:

Sehr geehrte Damen und Herren,

heute erhalten Sie Ihre Rechnung vom 21.11.2014. Sie finden diese im Anhang als PDF-Datei.

Ihre Rechnung für November 2014

.

Den Betrag von 313,86 EUR buchen wir am 27.11.2014 von Ihrem Konto ab.

Ich wünsche Ihnen weiterhin viel Freude mit den Leistungen von 1&1.

Mit freundlichen Grüßen

Der Link geht zu einer Seite, die einen automatischen Download einer Datei mit Namen wie

1_1_kundencenter_mobilfunk.zip

enthält.

Darin befindet sich dann eine Datei mit einem extrem langen Namen, die sich mit einem PDF-Icon tarnt. Der Name lautet z.B.:

1_1_kundencenter_mobilfunk_2014_11_de_0209_0000328362_2761287_12_78_009_2876237820002.exe

Wie man sieht, soll hier der Eindruck einer Mobilfunk-Rechnung erweckt werden. Die Größe der Datei beträgt 176.128 Byte.

Virustotal meldet einen Trojaner-Befall. Die Scanner haben mal wieder verschiedene Namen für das Ding.

| AVG |

Generic_s.EAK |

| Ad-Aware |

Trojan.Agent.BGPB |

| Avira |

TR/Crypt.176128 |

| Baidu-International |

Trojan.Win32.Emotet.BAB |

| BitDefender |

Trojan.Agent.BGPB |

| Bkav |

HW32.Packed.9F33 |

| Cyren |

W32/Trojan.QTWX-8483 |

| DrWeb |

Trojan.Emotet.50 |

| ESET-NOD32 |

Win32/Emotet.AB |

| Emsisoft |

Trojan.Win32.Emotet (A) |

| F-Prot |

W32/Trojan3.MHG |

| F-Secure |

Trojan.Agent.BGPB |

| GData |

Trojan.Agent.BGPB |

| Kaspersky |

Backdoor.Win32.Androm.flqy |

| McAfee |

Artemis!7AE552B119E7 |

| McAfee-GW-Edition |

BehavesLike.Win32.Downloader.cc |

| MicroWorld-eScan |

Trojan.GenericKD.1986891 |

| Microsoft |

Trojan:Win32/Emotet.D |

| Panda |

Trj/Zbot.AC |

| Sophos |

Troj/Farfli-CA |

| Symantec |

Downloader.Ponik |

| Tencent |

Win32.Trojan.Inject.Auto |

| TrendMicro |

TSPY_EMOTET.XXPT |

| TrendMicro-HouseCall |

TSPY_EMOTET.XXPT |

Immer daran denken:

- Rechnungen von 1&1 haben den AbsenderRechnungsstelle 1&1 Internet AG rechnungsstelle@1und1.de

- Rechnungen der Firma sprechen den Empfänger mit seinem Namen an.

- 1&1 Rechnungen kommen als PDF-Datei. Diese Endung ist auf Standard-Windows-Systemen nicht zu sehen.

ThreatExpert hat den Trojaner analysiert. Er legt eine Datei an, die wwcuhldh.exe heißt. Dieser Prozess versucht eine Internetverbindung zu öffnen. Neue Registry-Keys werden angelegt:

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\DefaultIcon

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto\command

- HKEY_CURRENT_USER\Software\Netscape\5.0

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\ee5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\qe5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\we5792afa

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif\Settings

Der Trojaner will Kontakt zur IP 162.144.106.152 aufnehmen.

Kommentare deaktiviert für Gefälschte 1&1 Rechnung verbreitet Trojaner

16. September 2013

Der Virenverbreiter übt gerade noch. Vom chinesischen Server 117.103.60.250 kommt eine seltsame Mail, bei der noch der Ansprechpartner und der Virenanhang fehlen.

Ein bisschen blöde ist auch, dass der Großteil der Empfänger sofort misstrauisch werden wird, weil er weder ein Ticker online gekauft hat – noch eine Bahncard besitzt.

Falls demnächst eine solche Mail kommt: Einfach löschen!

Buchungsbestätigung (Auftrag TO3E2W)

Sehr geehrte, vielen Dank für Ihren Fahrkartenkauf. Ihre=

Buchungsdaten: Auftragsnummer: FV253P Identifizierungskarte: BahnCard *=

***1053 Kundennummer: 93026724 Das sollten Sie wissen: Bitte dru=

cken Sie Ihr Online-Ticket im DIN A4 Format aus!

Kommentare deaktiviert für Erster Versuch: Buchungsbestätigung (Auftrag TO3E2W)

13. Juni 2013

Juni 2013

Nach dem üblichen Muster arbeitet der Versuch, die Anwender so zu erschrecken, dass sie einen virusverseuchten Mailanhang öffnen.

Offenbar hat dort jemand zusammengestohlene deutsche Emailadressen mit Vor- und Nachnamen gekauft (oder geklaut) und sich dann ein Script gebastelt, das einen Dropper-Trojaner verbreitet.

Vor- und Nachname des Empfängers befinden sich in der Betreffzeile, in der Emailanrede sowie in den Namen des gezippten Trojaners.

Betreffzeile:

Inkasso Aufforderung für Hubert Beispiel

Emailtext des Trojaners

Sehr geehrte/r Hubert Beispiel,

wir wurden von Bonprix Online Store GmbH beauftragt die gesetzlichen Interessen zu vertreten. Die Bevollmächtigung wurde anwaltlich schriftlich versichert.

Mit der Bestellung vom 28.05.2013 haben Sie sich vertraglich verpflichtet den Betrag von 789,00 Euro an unseren Mandanten zu überweisen. Dieser Pflicht sind Sie bis jetzt nicht nachgekommen. Weiterhin sind Sie aus Gründen des Verzuges verpflichtet die Ausgaben unserer Leistung zu tragen.

Diese belaufen sich nach folgender Kostenrechnung:

EUR 19,00 (nach Nr. 556 RGV}

EUR 31,00 (Pauschalvergütung gemäß § 4 Abs. 1 und 2 RVG}

Wir verpflichten Sie mit Kraft unserer Mandantschaft den Gesamtbetrag auf das Bankkonto unseren Mandanten zu überweisen. Die Bankdaten und die Einzelheiten Ihrer Bestellung finden Sie im angehängtem Ordner. Für den Eingang der Zahlung setzten wir Ihnen eine gesetzliche Frist bis zum 16.06.2013.

Das Einhalten dieser zeitlichen Frist liegt auf jedem Fall in Ihrem Interesse. Falls Sie diese Frist fruchtlos verstreichen, werden ohne weitere Aufforderung gerichtliche Schritte einleitet. Dadurch werden Ihnen weitere, beträchtliche Mahnkosten entstehen.

Mit freundliche Grüßen Henri Schmitz Inkasso-Büro

Nett gemacht. Name stimmt, ein paar Paragraphen eingestreut. Etwas unsauber gearbeitet bei den abschließenden Klammern. Auch Umlaute sind da… Nichtsdestotrotz ein Fake!

Keine Adressnennung des angeblichen Inkassobüros. Mal abgesehen davon, dass das sowieso Unsinn ist, sollte man such klarmachen, dass „offizielle Schreiben“ dieser Art sehr umfangreiche Pflichtvorgaben erfüllen müssen. Da müssen Kontaktadressen und Telefonnummern genannt werden. Die Gesellschaftsform, der Verantwortliche sowie die Nummer des Handelsregistereintrags und die Steuernummer.

So wird das nix…

Der Anhang heißt dann z.B.:

Mahnung fur Hubert Beispiel Inkasso Bonprix Online Store GmbH.zip

Darin befindet sich:

Dritte Mahnung 11.06.2013 Inkasso Anwaltschaft.zip

Und darin dann der Trojaner namens:

Dritte Mahnung 11.06.2013 Inkasso Anwaltschaft.com

Man achte auf die Endung COM. Ein ausführbares Programm. Doch wenn man nicht seine Windowsgrundeinstellungen für Dateinamen geändert hat, wird man das nicht zu sehen bekommen.

Schlampig gearbeitet haben die Gauner beim Icon. Sie hätten wenigstens ein Word- oder PDF-Icon einbauen können.

Doch es werden auch so genug Blödel draufklicken. Dann wird der eigentliche Trojaner nachgeladen und installiert.

Übrigens erkennen rund 50% der aktuellen Virenscanner die Bedrohung bereits.

Update

Eine neue Variante:

Sehr geehrter Logitech Shop Online GmbH Kunde Hubert Beispiel,

mit der Bestellung vom 12.05.2013 haben Sie sich gesetzlich verpflichtet den Betrag von 190,00 Euro an unseren Mandanten zu zahlen.

Die Summe ist bis jetzt nicht bei Logitech Shop Online GmbH eingegangen.

Weiterhin sind Sie aus Gründen des Verzuges gezwungen die Kosten unserer Leistung zu tragen.

Unsere Anwaltskanzlei wurden von Logitech Shop Online GmbH beauftragt die gesetzlichen Interessen zu vertreten. Die ordnungsgemäße Bevollmächtigung wurde anwaltlich schriftlich versichert.

Die zusätzlichen Kosten unserer Beauftragung errechnen sich nach dieser Abrechnung:

—————-

14,00 Euro (nach Nummer 9613 RGV)

8,00 Euro (Pauschale gemäß RVG § 4 Abs. 1 und 2)

—————-

Wir verpflichten Sie mit Kraft unserer Mandantschaft den gesamten Betrag auf das Konto unseren Mandanten zu übersenden. Die Kontodaten und die Lieferdaten Ihrer Bestellung finden Sie im Anhang. Für den Eingang der Zahlung geben wir Ihnen eine gesetzliche Frist bis zum 26.06.2013.

Mit freundliche Grüßen Michelle Schulz Inkasso-Büro

17. Juli 2012

17. Juli 2012

Und wieder versuchen es die Virenverbreiter mit einer Mail, die den Empfänger in Angst versetzen soll.

Es dürfte sich um die selben Verursacher handeln, die schon für die letzten beiden ähnlichen Mails verantwortlich sind. Denn sie schreiben direkt an einen namentlich genannten Empfänger…

Das Betreff der Mail lautet z.B.

Abmahnung für Erwin Perwin 16.07.2012

Doch im Folgetext wird dann kein Name mehr genannt. Der sieht z.B. wie folgt aus:

Sehr geehrte Damen und Herren,

schon in in unserem Brief vom 19.06.2012 wurden Sie benachrichtigt, dass die nicht beglichene Forderung von 1627,99 Euro leider nicht überwiesen wurde. Mit diesen Schreiben bitten wir Sie Ihrer Zahlungsverpflichtung nachzukommen.

Da dies die zweite Mahnung ist, die Sie über Ihre Schulden warnt, sind wir gezwungen Ihnen leider die Kosten von 12,00 Euro ebenfalls zu der noch offenen Forderung als Mahnung in Rechnung stellen.

Wir bitten Sie, die nicht bezahlten Kosten bis zum 21.07.2012 auf das angegebene Konto zu begleichen.

Andernfalls wird, unsere Forderung durch ein Inkassobüro geltend zu machen.

Zahlschein und Produkten Liste finden Sie in dem beigefügtem Schreiben.

Mit besten Grüßen

HerrmannOnlineShop GmbH

Gesellschaftssitz ist Annaburg

Steuer-Nummer DE882059187

Verwaltung: Lennox Schubert

Der erwähnte Zahlschein ist die Falle. Es handelt sich nämlich um eine ZIP-Datei, die 20.936 Byte groß ist und wieder den namen des Empfängers enthält. Wie etwa: Mahnung 16.07.2012 Erwin Perwin.zip

Darin dann ist eine ZIP-Datei Namens Abmahnung Rechnung 16.07.2012.zip.

Und darin das eigentliche Virusprogramm Abmahnung Rechnung 16.07.2012.com

Wie kaum noch ein Windowsmäuseschubser weiß, ist COM die Endung für ein ausführbares Programm. da aber jedes Windows im Auslieferungszustand so eingestellt ist, dass „bekannte Endungen“ ausgeblendet werden, bleibt dort nur noch ein „Abmahnung Rechnung 16.07.2012“. Da klickt man dann schon mal drauf.

Doch genau das darf man nicht!

Microsofts Security Essentials erkennen das Ding. Ansonsten laut Jotti nur noch Panda Antivirus.

Doch der Onlinescanner von Virustotal tröstet uns ein wenig. 17 von 42 Scannern erkennen ihn wenigstens schon.

Aktuelle Virenwarnungen gibt es immer auch per Newsletter oder auf Facebook

Kommentare deaktiviert für Virus in angeblicher Abmahnung

4. Juli 2012

Und wieder eine angebliche Paketdienstbenachrichtigung, die einen Trojaner als Anhang hat.

Der Betreff lautet:

DHL Express Tracking Prealert : Wed, 4 Jul 2012 15:47:42 +0900

Die Mail selbst sieht ziemlich zusammengeschustert aus. So ein ähnliches Ding hatten wir schon mal im Mai.

Custom Reference: 587182-542TVMOJWWIJ

Tracking Number: H1AB3-2381060763

Pickup Date: Wed, 4 Jul 2012 15:47:42 +0900

Service: GROUND / AIR

Pieces: 2

Wed, 4 Jul 2012 15:47:42 +0900 – Processing complete successfully

PLEASE REFER TO ATTACHED FILE

Shipment status may also be obtained from our Internet site in USA under http://track.dhl-usa.com or Globally under http://www.dhl.com/track

Please do not reply to this email. This is an automated application used only for sending proactive notifications

Thanks in advance,

DHL Express @ 2012

Kein Name, keine Anrede. Nicht mal ein deutlicher verweis auf den Anhang, welcher einen seltsamen Namen trägt:

DHL_ONLINE_SHIPPING_PREALERT_03XNGO2K2F.zip

Darin die Datei DHL-Notification.exe (112.128 Byte)

Microsofts Security Essentials haben sofort Alarm geschlagen. Doch laut Jotti sieht die Erkennung noch miserabel aus.

Scan abgeschlossen. 0 von 19 Scannern haben Malware gemeldet.

Link

Bei Virustotal sieht das schon etwas besser aus. Microsoft und Panda finden ihn als einzige. Als Einzige von 42 Virenscannern!

Microsoft nennt das Ding Trojan:Win32/Bublik.B

Die Gefahr ist also hoch.

Anweisung:

Mail löschen, nichts downloaden. Keine Anhänge öffnen. DHL hat Ihre Emailadresse nicht!

Solche Warnungen bekommen Sie zeitnah über meinen Newsletter oder die Facebookseite von Virenkiller.de

Kommentare deaktiviert für DHL Express Tracking Prealert

26. Juni 2012

Offensichtlich nicht der deutschen Sprache mächtig, sind die Verbreiter dieses Tojaners.

Das Betreff lautet tatsächlich

„Deutsche Post. Sie mussen eine Postsendung abholen.“

Umlaute besitzt die Tastatur dieses Pfeife also schon einmal nicht.

Das merkt man auch im weiteren Text:

Lieber Kunde,

Es ist unserem Boten leider misslungen einen Postsendung an Ihre Adresse zuzustellen.

Grund: Ein Fehler in der Leiferanschrift.

Sie konnen Ihre Postsendung in unserer Postabteilung personlich kriegen.

Anbei finden Sie einen Postetikett.

Sie sollen dieses Postetikett drucken lassen, um Ihre Postsendung in der Postabteilung empfangen zu konnen.

Vielen Dank!

Deutsche Post AG.

Der hat nicht nur in der „Leiferanschrift“ einen Fehler.

Der Anhang ist wieder einmal eine ZIP-Datei. Dieses Mal heißt sie Postetikett_DE_#825638689.zip

Darin befindet sich eine ausführbare Exe-Datei namens Postetikett_DE_#825638689.exe, welche mit einem PDF-Icon getarnt ist. Wer also sein Windows (dummerweise) immer noch in der Standardeinstellung betreibt, welche bekannte Dateiendungen ausblendet, kann da schnell mal in die Falle tappen.

Allerdings erkennen die meisten Virenscanner die Bedrohung schon, wie die Onlinescanner bei Virustotal und Jotti zeigen.

Empfehlung: Email ungelesen löschen!

Das Ding legt eine Datei namens nmhbauto.exe an. Laut McAffee ist das der Generic Downloader.nx. Außerdem wird die Datei svchost.exe im Windowsverzeichnis überschrieben.

Kommentare deaktiviert für Sie mussen eine Postsendung abholen

16. Juni 2012

Und wieder ein Trojaner, der sich als Rechnung tarnt und in einer ZIP-Datei kommt.

Es sieht so aus, als hätte sich irgendeine deutsche Missgeburt dafür hergegeben, diese Viren zu verbreiten, denn sie sind recht professionell gemacht. Und wieder, wie schon hier, deutet vieles darauf hin, dass irgendeinem Onlinedienst oder -Händler die Kundendaten geklaut wurden, denn wieder wird der Mailempfänger mit dem richtigen Namen angesprochen.

So sieht die Mail aus:

Verehrte(r) Vorname Nachname,

Vielen Dank für Ihren Einkauf bei pixum, nachfolgend finden Sie Ihre Einkaufsbestätigung.

Ihre Transaktionsnummer: 547659688783

Artikel: Opteron 0002116317 5002,05 Euro

Rechnungsname:Vorname Nachname

Zahlungsmethode: Visa

Versandadresse und detaillierte Zahlungsaufforderung finden Sie wegen Securitymassnahmen in beigefügter Datei.

Die Zahlung wurde autorisiert und wird innerhalb 3 Tage entzogen.

Kaufdetails und Widerruf Hinweise finden Sie im zugefügten Ordner.

Ihr Kunden-Support

Vogel GmbH

Bergmannring 24

92290 Keiserslauter

Telefon: (+49) 492 2672183

(Mo-Fr 8.00 bis 18.00 Uhr, Sa 10.00 bis 18.00 Uhr)

Gesellschaftssitz ist Aachen

Umsatzsteuer-ID: DE348847502

Geschäftsfuehrer: Moritz Hoffmann

Dieses Mal befindet sich eine Datei namens Bestelldetails.com in einer ZIP-Datei namens Bestelldetails.zip.

Die Erkennungsrate ist miserabel! Bei Virustotal erkennen die Bedrohung zur Zeit nur 2 Scanner (McAfee-GW-Edition und TheHacker).

Bei Jotti sind’s ebenfalls nur 2 (Kaspersky und ClamAV)

Noch einmal zum Mitschreiben:

Wenn Sie eine Mahnung, Rechnung oder Zahlungsaufforderung über etwas bekommen, dass Sie nicht gekauft haben, dann löschen Sie das Ding.

Auf keinen Fall öffnen Sie irgendwelche Dateianhänge!

Und ganz wichtig: Stellen Sie ihr Windows so ein, dass sämtliche Dateiendungen angezeigt werden.

Solche Warnungen bekommen Sie zeitnah über meinen Newsletter oder die Facebookseite von Virenkiller.de

Kommentare deaktiviert für Trojaner in gefälschter Auftragsbestätigung

14. Juni 2012

Eine seltsame Mail erschreckt seit kurzem seine Empfänger und das perfide daran ist, dass sie so schlüssig erscheint… bis auf die Tatsache, dass man nichts bestellt hat.

Zuerst liest man

Mahnung für Max Mustermann Artikel 3502027930605

Max Mustermann steht da allerdings nicht, sondern tatsächlich der richtige Name des Mailkontoinhabers. Es deutet also einiges darauf hin, dass da eine Kundendatenbank irgendwo geknackt wurde.

Dann folgt eine Art Mahnschreiben, nochmal mit richtigem Namen.

Hallo Benutzer Max Mustermann,

diese E-Mail wurde bei der Eröffnung von 1 Vodafone Mobilfunk Verträgen angegeben. Die Simkarten wurden bei der Eröffnung abgegeben. Sicher ist es Ihnen entgangen, dass die Bezahlfrist der nachfolgenden Rechnung abgelaufen ist. Auf zwei Erinnerungen haben Sie ebenfalls nicht reagiert.

Betrag Mai: 518,52 Euro

Wir bitten Sie, den Gesamtbetrag in den nächsten 3 Tagen zu überweisen.

Die Mobilfunkgeräte sollten an Ihre Adresse versendet werden. Leider waren mehrfache Zustellversuche nicht erfolgreich. Wir bitten Sie uns mitzuteilen was mit den beiden Handys (iPhone 4S) gemacht werden soll.

In beigefügter Datei senden wir Ihnen die Kopie des Vertrags, die Ausweis Kopie des Vertrages, Rechnungen so wie die Gesprächsauflistung.

Teilen Sie uns bitte mit an welche Adresse die Handys versendet werden sollen.

Mit besten Grüßen

Arnold GmbH

Bleckering 63

Bielefeld

Telefon: (0900) 273 2219649

(Mo-Fr 8.00 bis 18.00 Uhr, Sa 10.00 bis 18.00 Uhr)

Gesellschaftssitz ist Bad Berleburg

Umsatzsteuer-ID: DE191327626

Geschäftsfuehrer: Lenny Pfeiffer

Tatsächlich hängt eine Datei an der Mail und sie heißt 2012.zip (89.499 Byte)

Auf keinen Fall speichern oder öffnen. Sie enthält u.a. einen Trojaner

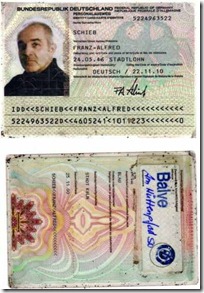

In der Datei befindet sich ein Bild namens Personalausweis.jpg, das sieht so aus:

Außerdem eine Datei namens Handy-Verbindungen 2012.zip

Die wiederum enthält die Datei Handy-Verbindungen 2012.com

Wenn man sein Windows in der dummen Standardeinstellungen fährt, die alle Dateiendungen ausblendet, ist das .com nicht zu sehen. Aber auch so wissen nur noch Computernutzer aus DOS-Zeiten, dass es sich dabei um ein Programm handelt.

Um genau zu sein, um einen Trojaner.

Startet man ihn, gibt er nur ein Fenster aus:

Außerdem legt sie aber mehrere Dateien an, modifiziert die Registry massiv und kontaktiert mehrere Server.

Erkannt wird das Ding von etwa der Hälfte der bekannten Virenscanner und zwar als

http://www.threatexpert.com/threats/trojan-spy-agent.html

Es ist mal wieder ein kleines Ding, das jeder anders nennt.

kann man den Onlinescannern trauen, sind im Moment z.B. die Nutzer von AVG, Avast, Comodo, F-Prot, Kaspersky und G-Aata und Microsoft ohne Schutz. Antivir erkennt ihn. Ebenso Trendmirco, McAffee oder Bitdefender.

Kommentare deaktiviert für Mahnung mit Trojaner

8. August 2011

August 2011

Mal überlegen: Haben Sie Firefox mal Ihre Email gegeben? Hat irgendwer Firefox seine Email gegeben?

Nicht? Warum fallen dann trotzdem Leute auf eine Email von (angeblich) Firefox herein, die sie zu einem Update des Browsers auffordert und dazu einen Link mitschickt?

Vielleicht sind das dieselben Leute, die nicht darüber nachdenken, dass sie ihrer Bank nie eine Emailadresse gegeben haben und deren angeblichen Emails trotzdem für echt halten…

Derzeit erreichen uns also Updateaufforderungen von Firefox. Deren Zweck ist es aber höchstens, Passworte zu stehlen.

Betreff: New version released.

Mailtext:

Important notice

A Firefox software update is a quick download of small amounts of new code to your existing Firefox browser. These small patches can contain security fixes or other little changes to the browser to ensure that you are using the best version of Firefox available. Firefox is constantly evolving as our community finds ways to make it better, and as we adjust to the latest security threats. Keeping your Firefox up-to-date is the best way to make sure that you are using the smartest, fastest and . most importantly . safest version of Firefox available. A Firefox update will not make any changes to your bookmarks, saved passwords or other settings. However, there is a possibility that some of your Add-ons won.t be immediately compatible with new updates.

For security reasons please update your firefox version now

[LINK]

Mit dem Link wird eine ausführbare Datei zum Download angeboten. Raffinierterweise wird tatsächlich eine Firefoxinstallation der Version 5.0.1 angeboten. Und darin eigeflochten ein Trojaner, welcher Passwörter ausschnüffelt.

Kommentare deaktiviert für Update-Email von Firefox?

19. Oktober 2010

Wenn Sie in letzter Zeit eine Mail eines Anwaltes namens Florian Giese bekommen haben, die Sie darüber unterrichtet, dass Sie angeblich illegal MP3-Dateien gesaugt haben, dann löschen Sie den Mist.

Anwalt Giese ist nicht der Versender dieser gefälschten Mails.

Er hat damit nichts zu tun und die Domain

rechtsanwalt-giese.info

ist nicht die seine.

Korrekt ist rechtsanwalt-giese.de

Dort wird derzeit auch extra auf diesen Fall hingewiesen.

Zahlen Sie auf keinen Fall!

Vielmehr versteckt sich der Besitzer dieser .info-Domain hinter einem Protectservice und der Server steht in Russland!

Es geht in dieser Mail darum, den Empfänger einzuschüchtern und dazu zu bringen, eine Geldsumme an einen seltsamen Zahlservice zu senden. Vermutlich will man jene Leute erreichen, die tatsächlich mal eine MP3-Datei geladen haben oder Angst haben, dass ihre Kinder eventuell in sowas verwickelt sind.

Inhalt der Mail:

Mit Kommentaren

Guten Tag,

in obiger Angelegenheit zeigen wir die anwaltliche Vertretung und Interessenwahrung der Firma Videorama GmbH,

Munchener Str. 63, 45145 Essen, an.

Gegenstand unserer Beauftragung ist eine von Ihrem Internetanschluss aus im sogenannten Peer-to-Peer-Netzwerk

begangene Urheberrechtsverletzung an Werken unseres Mandanten. Unser Mandant ist Inhaber der ausschliesslichen

Nutzungs- und Verwertungsrechte im Sinne der §§ 15ff UrhG bzw. § 31 UrhG an diesen Werken, bei denen es sich um

geschutzte Werke nach § 2 Abs 1 Nr. 1 UrhG handelt.

Durch das Herunterladen urherberrechtlich geschutzer Werke haben sie sich laut § 106 Abs 1 UrhG i.V. mit

§§ 15,17,19 Abs. 2 pp UrhG nachweislich strafbar gemacht.

Bei ihrem Internetanschluss sind mehrere Downloads von musikalischen Werken dokumentiert worden.

Aufgrund dieser Daten wurde bei der zustandigen Staatsanwaltschaft am Firmensitz unseres Mandanten Strafanzeige

gegen Sie gestellt.

Aktenzeichen: 230 Js 413/10 Sta Stuttgart

Hmm, laut den obigen Angaben ist der Firmensitz in ESSEN!

Ihre IP Adresse zum Tatzeitpunkt: 84.190.31.155

Lustig, die IP ist in Berlin… ich aber nicht…

Illegal heruntergeladene musikalische Stucke (mp3): 13

Illegal hochgeladene musikalische Stucke (mp3): 21

Habe ich nicht getan, also warum Angst haben?

Wie Sie vielleicht schon aus den Medien mitbekommen haben, werden heutzutage Urheberrechtverletzungen

erfolgreich vor Gerichten verteidigt, was in der Regel zu einer hohen Geldstrafe sowie Gerichtskosten fuhrt.

Link: Urheberrecht: Magdeburger muss 3000 Euro Schadensersatz zahlen

Genau aus diesem Grund unterbreitet unsere Kanzlei ihnen nun folgendes Angebot:

Um weiteren Ermittlungen der Staatsanwaltschaft und anderen offiziellen Unannehmlichkeiten wie Hausdurchsuchungen,

Gerichtsterminen aus dem Weg zu gehen, gestatten wir ihnen den Schadensersatzanspruch unseres Mandanten

aussergerichtlich zu loesen.

Schon gemerkt? Unser Abzocker hat keine Tastatur mit deutschen Umlauten?

Wir bitten Sie deshalb den Schadensersatzanspruch von 100 Euro bis zum 22.10.2010 sicher und unkompliziert

mit einer UKASH-Karte zu bezahlen. Eine Ukash ist die sicherste Bezahlmethode im Internet und

fur Jedermann anonym an Tankstellen, Kiosken etc. zu erwerben.

Weitere Informationen zum Ukash-Verfahren erhalten Sie unter: http://www.ukash.com/de

Senden Sie uns den 19-stelligen Pin-Code der 100 Euro Ukash an folgende E-Mailadresse videorama@rechtsanwalt-giese.info

* alternativ konnen Sie auch mit Paysafecard zahlen

Link: http://www.paysafecard.com/de

Geben Sie bei Ihre Zahlung bitte ihr Aktenzeichen an!

Sollten sie diesen Bezahlvorgang ablehnen bzw. wir bis zur angesetzten Frist keinen 19- stelligen

Ukash PIN-Code im Wert von 100 Euro erhalten haben(oder gleichwertiges Paysafecard Coupon), wird der Schadensersatzanspruch offiziell

aufrecht erhalten und das Ermittlungsverfahren mit allen Konsequenzen wird eingeleitet. Sie erhalten

dieses Schreiben daraufhin nochmals auf dem normalen Postweg.

Hochachtungsvoll,

Rechtsanwalt Florian Giese

Was tun?

Sie müssen nichts tun. Löschen Sie diese Fälschung. Der Anwalt hat bereits Anzeige erstattet.

Update:

Auf der Seite ra-giese.info funktionieren die Links nicht und verweisen auf die nicht konnektierte Domain rechtsanwalt-giese.info. Diese wiederum ist auf einen Russen (Mihail S Larimov) in Moskau registriert.

Dieser Betrüger ist wegen ähnlicher Fälle bereits bekannt.

http://irights.info/index.php?q=node/1931

Kommentare deaktiviert für Ermittlungsverfahren gg. Sie

23. Juni 2010

Eine seltsame Mail erreicht derzeit einige Leute. Darin ist die Rede von einer Antwort auf eine Webseitenanfrage.

Clever gemacht ist die Tatsache, dass sogar ein aktuelles Datum verwendet wird. Die Nachricht ist deutsch gehalten, allerdings ganz offensichtlich (fehlende Umlaute und englische Anrede “Hello”) aus einem anderen Land.

Nachrichtentext:

Hello, hierkommt @ dieemailadresse .de.

Die Antwort auf Ihre Frage uber das Profil auf unserer

Website 21.06.2010.

Statistik in der Datei enthalten, wird es ein Vergnugen,

in der Zukunft zusammenarbeiten werden.

ID:7041

Best Regards,

{LINE[nameff]}.

An der Mail befi8ndet sich ein Anhang namens Document56.zip (20.417 Bytes) in dem wiederum eine Datei namens

Document56.doc__________________________________________________________________________________________.exe

enthalten ist (36.864 Bytes). Wie man schon sieht, handelt es sich um eine ausführbare Datei und mit den Unterstrichen versuchen die Virenverbreiter, das zu verschleiern.

Ohnehin würden es vermutlich die meisten “Normaluser” nicht bemerken, weil sie die Standardeinstellung von Windows (Endungen bekannter Dateitypen ausblenden) nie geändert haben.

Threatexpert findet in der Datei einen Trojaner, einen Keylogger. Er zeichnet Tastaturanschläge auf und sendet sie an sein “Herrchen”. So kann man schnell seine Kontozugangsdaten nach Russland oder China senden. Vermutet wird der Urheber in Russland oder Taiwan.

Folgende Dateien legt der Virus an:

%AppData%\Fupe\ibur.exe

%AppData%\Ismiok\bubo.ihx

%Temp%\1.tmp

%System%\xmcn.shq

Virustotal zeigt deutlich, dass die meisten Scanner den Trojaner nicht erkennen.

| AhnLab-V3 |

Downloader/Win32.Generic |

| BitDefender |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| F-Secure |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| GData |

Gen:Trojan.Heur.cqY@ynu0W9ldf |

| Microsoft |

Trojan:Win32/Malagent |

| NOD32 |

a variant of Win32/Kryptik.FCN |

| PCTools |

Downloader.Generic |

| Rising |

Packer.Win32.Agent.bk |

| Sophos |

Mal/Bredo-I |

| Symantec |

Downloader |

Mit unserem Newsletter sind Sie immer auf dem Laufenden

http://www.virenkiller.de/newsletter/

Kommentare deaktiviert für Keylogger in deutscher Mail

8. Dezember 2009

Angeblich kommt die Email von Elena, mit der Emailadresse messages@datearea.de.

Elena schreibt auf Englisch und teilt uns mit, dass sie unser Profil auf einem Kontaktportal gefunden hat.

Tatsächlich hat Elena aber scheinbar einen Server in den USA gekapert, um von dort ihre Spammails abzusetzen.

Betreff: Message from Elena

Nachricht

Hello my new friend!

My name is Elena.

how are you? I hope you are fine!

I have found your profile and e-mail on dating site.

As for me I want to find my love.

If you are interested, answer me and we can begin our acquaintance.

So let me tellsome words about me. I am was born 20 OCT 1982.

I want to find someone who can love me and i can love. I looked your

profile and read information about you

and what you want to see in a woman of your choice.

And i believe, i can have all parts of what you want in soulmate, out of

thousands of people that is me, i find you to be my true choice and i

hope that you should feel the same way too.

It’s really wonderful moment as I am writing this letter to you

and i pray that i should hear good and sweat reply from you.

You are far from me but i belief that there’s nothing that love can not do.

I belief love can move mountain and love turns around person’s life to

precious life and sweet one.

Ok, i wish that you will write me and lets have more

discussions and get to know more about each other.

My new friend I ask you to write to my e-mail:

elena_sweety@ gelöscht .com

My photo:

http:// gelöscht.com/files/317889853/foto.zip.html

http:// gelöscht.com/files/aftjxr79k

http:// www.gelöscht.com/file/ecqdh4

I will be great to read marvellous letter from you.

Hoping for God of love and in power of love I would like to hear from you.

Thanks for the reading.

Elena.

Das auf drei Servern angebotene angebliche Foto von Elena ist eine Zip-Datei namens foto.zip. Die Datei ist 10.708 Byte groß.

Sie enthält aber kein Foto, sondern eine ausführbare EXE-Datei namens myfoto.exe (23.040 Byte).

Und diese ist – wie sollte es anders sein – ein Trojaner.

Das Programm legt auf dem befallenen Rechner mehrere Dateien an, nimmt Kontakt zu einem Server auf und lädt von dort Dateien nach.

Sophos kennt das Ding als Mal/EncPk-FX.

Sehr wenige Programme erkennen die Bedrohung zurzeit:

a-squared 4.5.0.43 2009.12.08 Trojan.Win32.FakeAV!IK

Comodo 3103 2009.12.01 Heur.Packed.Unknown

Ikarus T3.1.1.74.0 2009.12.08 Trojan.Win32.FakeAV

Kaspersky 7.0.0.125 2009.12.08 Packed.Win32.Krap.w

Norman 6.03.02 2009.12.07 W32/Obfuscated.EA

Sunbelt 3.2.1858.2 2009.12.08 Trojan.Win32.Bredolab.Gen.1 (v)

Wie man sieht, sind die einige der bekanntesten Programme nicht darunter!

Infos dazu findet man u.a. hier

http://www.threatexpert.com/report.aspx?md5=6327cc97797c63ec346c875d2241d2bc

Kommentare deaktiviert für Nachricht von Elena

22. September 2009

Der Absender nennt sich “Internet Superstore”. Und angeblich handelt es sich bei der Email um eine Versandbestätigung.

Betreff:

Shipping Confirmation For Order N.3588

Mailtext:

Hi!

Thank you for shopping at our internet store!

We have successfully received your payment.

Your order has been shipped to your billing address.

You have ordered "Asus EeeBox EBXB202".

You can find your tracking number in attached to the e-mail document.

Please print the label to get your package.

We hope you enjoy your order!

Buy.com

Customer Service.

Und wie nicht anders zu erwarten gibt es auch einen Anhang.

In diesem Fall heißt er z.B. “DHL_INVOICE_76cef5.zip” und diese gezippte Datei enthält ihrerseits eine ausführbare EXE-datei namens DHL_INVOICE_76cef5.exe (65.536 Byte groß), die sich mit einem Word-Icon tarnt.

Eine Menge Virenscanner kennt den Virus.

Aber einige namhafte (wie z.B. Antivir oder Comodo) etwa nicht.

a-squared 4.5.0.24 2009.09.22 Trojan.Win32.Bredolab!IK

Authentium 5.1.2.4 2009.09.21 W32/Bredolab.C.gen!Eldorado

AVG 8.5.0.412 2009.09.22 Packed.Revolt

BitDefender 7.2 2009.09.22 Trojan.Downloader.Bredolab.AM

CAT-QuickHeal 10.00 2009.09.22 Win32.Packed.Krap.w.4

DrWeb 5.0.0.12182 2009.09.22 Trojan.Packed.2915

eTrust-Vet 31.6.6753 2009.09.22 Win32/Bredolab!generic

F-Prot 4.5.1.85 2009.09.21 W32/Bredolab.C.gen!Eldorado

Fortinet 3.120.0.0 2009.09.22 W32/Waledac.X.gen!tr

GData 19 2009.09.22 Trojan.Downloader.Bredolab.AM

Ikarus T3.1.1.72.0 2009.09.22 Trojan.Win32.Bredolab

Jiangmin 11.0.800 2009.09.22 Pack.Krap.a

McAfee 5748 2009.09.21 Generic PWS.ch

McAfee+Artemis 5748 2009.09.21 Generic PWS.ch

McAfee-GW-Edition 6.8.5 2009.09.22 Heuristic.LooksLike.Trojan.Spy.ZBot.H

Microsoft 1.5005 2009.09.22 VirTool:Win32/Obfuscator.FW

NOD32 4447 2009.09.22 a variant of Win32/Kryptik.AOF

Sophos 4.45.0 2009.09.22 Mal/Bredo-A

Sunbelt 3.2.1858.2 2009.09.22 Trojan.Win32.Bredolab.Gen.1 (v)

Symantec 1.4.4.12 2009.09.22 Packed.Generic.243

TrendMicro 8.950.0.1094 2009.09.22 TROJ_BREDLAB.SMF

Das Ding enthält also keinerlei persönliche Ansprache und ist zudem eine Versandbestätigung für etwas, das man nie bestellt hat. Spätestens hier sollte der gesunde Menschenverstand die Delete-Taste drücken.

Folgende Dateien legt es unter Windows an:

frjacnwrm.dll – 333.888 Bytes

sys.bat – 60 Bytes

sys.dat – 42.496 Bytes

Mit ziemlicher Sicherheit kommt es aus Russland. Es handelt sich um einen Trojaner der die Fernsteuerung des befallenen Rechners zulässt.

Kommentare deaktiviert für Vorsicht vor angeblicher DHL-Rechnung aus den USA! (Buy.com)

24. November 2008

Beim letzten Mal hat es den Virenverteilern scheinbar eine Menge gebracht und so versuchen sie es mit derselben Masche noch einmal.

Zuerst kommt eine unverschämte Email eines Inkassounternehmens. Der Ruf dieser Unternehmen und die Furcht vor ihnen ist übel genug, um auch den ruhigsten Zeitgenossen dazu zu veranlassen, das Schreiben zu öffnen.

Unnötig festzustellen, dass die angeblich absendenden Unternehmen mit dieser Mail gar nichts zu tun haben. Keine erntszunehmende Inkassofirma wählt den Weg einer Email als Mahnung.

In diesem Fall droht angeblich eine Firma namens Regel Inkasso GmbH aus Bielefeld mit fehlenden Zahlungen in vierstelliger Höhe.

Über die genaue Höhe soll man sich mittels einer Liste in einer Datei namens Abrechnung.zip informieren können.

Die Datei enthält wieder einmal den eigentlichen Tojaner sowie eine (scheinbare) Textdatei, die aber eigentlich die Endung LNK (Link) hat. Bei Windowslinks werden die Endungen üblicherweise nicht angezeigt, so dass man sie versehentlich für etwas anderes halten kann.

Klickt man sie an, so rufen sie normalerweise ein Programm auf um es zu starten. In diesem Fall den Trojaner.

Beispiel-Mailtext:

Sehr geehrte Damen und Herren!

Die Anzahlung Nr.228267195414 ist erfolgt

Es wurden 6684.00 EURO Ihrem Konto zu Last geschrieben.

Die Auflistung der Kosten finden Sie im Anhang in der Datei: Abrechnung.

Regel Inkasso GmbH & Co. KG

Fredeburger Str. 21

33699 Bielefeld

Postfach 51 20 05

33698 Bielefeld

Tel.: 0521 93212-0

Fa x: 0521 92412-15

AG Bielefeld HRA 13169

Steuer-Nummer: 349/5749/0377

Komplementargesellschaft:

Regel Verwaltungs-GmbH

AG Bielefeld HRA 34932

Der eigentliche Trojaner ist die Datei scann.a, welche sich ebenfalls in der gezippten Datei befindet.

Wenn man die Grundregeln des gesunden Menschenverstandes befolgt und solche Dateien ignoriert, ist man auf der sicheren Seite.

Nicht jeder Virenscanner erkennt das Ding. Also Vorsicht!

Analyse

IN der Datei Abrechnung.zip (19.710 Byte) befindet sich die Datei abrechnung.lnk sowie ein Verzeichnis namens scann, welches den eigentlichen Virus enthält: scann.a (26.112 Byte).

Wegen der unüblichen Dateiendung .a schlagen Virenscanner erst an, wenn man auf diese Datei zuzugreifen versucht.

Jotti sagt:

A-Squared Win32.Outbreak!IK gefunden

AntiVir TR/Dldr.iBill.BR gefunden

Avast Win32:Trojan-gen {Other} gefunden

BitDefender Trojan.Agent.ALHD gefunden

ClamAV Trojan.Agent-62899 gefunden

Dr.Web Trojan.DownLoad.16843 gefunden

F-Prot Antivirus W32/Trojan3.LG gefunden

F-Secure Anti-Virus Worm:W32/AutoRun.KD, Worm.Win32.AutoRun.svl gefunden

Kaspersky Anti-Virus Worm.Win32.AutoRun.svl gefunden

NOD32 Win32/AutoRun.FakeAlert.AD gefunden

Norman Virus Control Keine Viren gefunden

Sophos Antivirus Troj/Agent-IIJ gefunden

Und Virustotal findet:

AntiVir – – TR/Dldr.iBill.BR

Authentium – – W32/Trojan3.LG

Avast – – Win32:Trojan-gen {Other}

AVG – – Pakes.ANT

BitDefender – – Trojan.Agent.ALHD

CAT-QuickHeal – – (Suspicious) – DNAScan

ClamAV – – Trojan.Agent-62899

DrWeb – – Trojan.DownLoad.16843

F-Prot – – W32/Trojan3.LG

F-Secure – – Worm.Win32.AutoRun.svl

Fortinet – – W32/Autorun.KD!worm

GData – – Trojan.Agent.ALHD

Ikarus – – Win32.Outbreak

Kaspersky – – Worm.Win32.AutoRun.svl

McAfee – – Spy-Agent.bw

McAfee+Artemis – – Spy-Agent.bw

Microsoft – – TrojanDropper:Win32/Emold.C

NOD32 – – Win32/AutoRun.FakeAlert.AD

Panda – – Generic Trojan

Prevx1 – – Malicious Software

SecureWeb-Gateway – – Trojan.Dldr.iBill.BR

Sophos – – Troj/Agent-IIJ

Symantec – – Downloader

TheHacker – – W32/AutoRun.svl

TrendMicro – – PAK_Generic.001

VirusBuster – – Trojan.Agent.FKIA

Der Trojaner legt die Datei C:\Programme\\Microsoft Common\svchost.exe an. Diese Datei hat dieselbe Größe wie scann.a, es ist also der Trojaner.

Er versucht zwei Server in China zu erreichen und dort die Url

ld.php?v=1&rs=13441600&n=1&uid=1 aufzurufen.

Diese wurden scheinbar von einem Russen registriert. Interessanterweise existiert die zweite Domain nicht einmal.

Kommentare deaktiviert für Wieder mal Trojaner als Inkasso-Abrechnung