Mit der Email erreicht und derzeit eine angebliche Rechnung von 1&1.

Die Absenderadresse stammt vermutlich aus derselben gestohlenen Liste wie unsere Mailadresse und hat mit 1&1 nichts zu tun. Der komplette Text lautet beispielsweise:

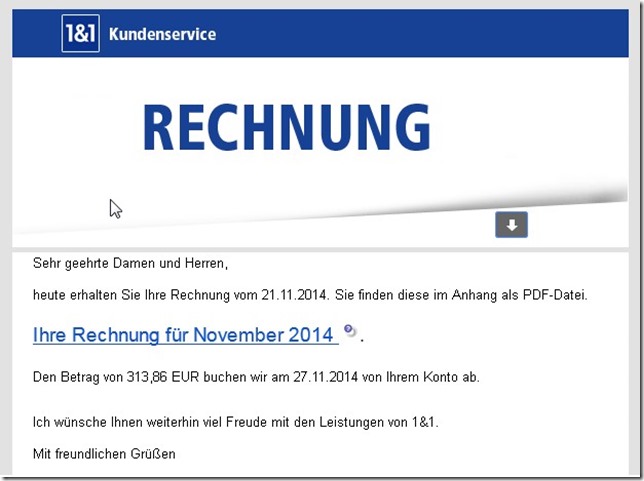

Sehr geehrte Damen und Herren,

heute erhalten Sie Ihre Rechnung vom 21.11.2014. Sie finden diese im Anhang als PDF-Datei.

Ihre Rechnung für November 2014

.

Den Betrag von 313,86 EUR buchen wir am 27.11.2014 von Ihrem Konto ab.

Ich wünsche Ihnen weiterhin viel Freude mit den Leistungen von 1&1.

Mit freundlichen Grüßen

Der Link geht zu einer Seite, die einen automatischen Download einer Datei mit Namen wie

1_1_kundencenter_mobilfunk.zip

enthält.

Darin befindet sich dann eine Datei mit einem extrem langen Namen, die sich mit einem PDF-Icon tarnt. Der Name lautet z.B.:

1_1_kundencenter_mobilfunk_2014_11_de_0209_0000328362_2761287_12_78_009_2876237820002.exe

Wie man sieht, soll hier der Eindruck einer Mobilfunk-Rechnung erweckt werden. Die Größe der Datei beträgt 176.128 Byte.

Virustotal meldet einen Trojaner-Befall. Die Scanner haben mal wieder verschiedene Namen für das Ding.

AVG Generic_s.EAK Ad-Aware Trojan.Agent.BGPB Avira TR/Crypt.176128 Baidu-International Trojan.Win32.Emotet.BAB BitDefender Trojan.Agent.BGPB Bkav HW32.Packed.9F33 Cyren W32/Trojan.QTWX-8483 DrWeb Trojan.Emotet.50 ESET-NOD32 Win32/Emotet.AB Emsisoft Trojan.Win32.Emotet (A) F-Prot W32/Trojan3.MHG F-Secure Trojan.Agent.BGPB GData Trojan.Agent.BGPB Kaspersky Backdoor.Win32.Androm.flqy McAfee Artemis!7AE552B119E7 McAfee-GW-Edition BehavesLike.Win32.Downloader.cc MicroWorld-eScan Trojan.GenericKD.1986891 Microsoft Trojan:Win32/Emotet.D Panda Trj/Zbot.AC Sophos Troj/Farfli-CA Symantec Downloader.Ponik Tencent Win32.Trojan.Inject.Auto TrendMicro TSPY_EMOTET.XXPT TrendMicro-HouseCall TSPY_EMOTET.XXPT

Immer daran denken:

- Rechnungen von 1&1 haben den AbsenderRechnungsstelle 1&1 Internet AG rechnungsstelle@1und1.de

- Rechnungen der Firma sprechen den Empfänger mit seinem Namen an.

- 1&1 Rechnungen kommen als PDF-Datei. Diese Endung ist auf Standard-Windows-Systemen nicht zu sehen.

ThreatExpert hat den Trojaner analysiert. Er legt eine Datei an, die wwcuhldh.exe heißt. Dieser Prozess versucht eine Internetverbindung zu öffnen. Neue Registry-Keys werden angelegt:

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\DefaultIcon

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\open\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\print\command

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto

- HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Tif.Document\shell\printto\command

- HKEY_CURRENT_USER\Software\Netscape\5.0

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\ee5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\qe5792afa

- HKEY_CURRENT_USER\Software\Netscape\5.0\e5792afa\we5792afa

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif

- HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\Tif\Settings

Der Trojaner will Kontakt zur IP 162.144.106.152 aufnehmen.